Bereit für die ISO27001

Bereiten Sie sich zielsicher auf die Zertifizierung vor.

Mit i-doit und seinen verfügbaren Add-ons erhalten Sie eine vollständige ISMS-Suite für höchste Ansprüche, die variabel auf neue Anforderungen angepasst werden kann.

Zertifizierung nach ISO 27001 mit i-doit

Für die erfolgreiche Zertifizierung nach ISO 27001 ist neben einem Information Security Management System (ISMS) auch die Erfassung von Assets und die Erstellung der notwendigen Dokumentation, Dokumente, Sicherheitsrichtlinien und Leitlinien erforderlich.

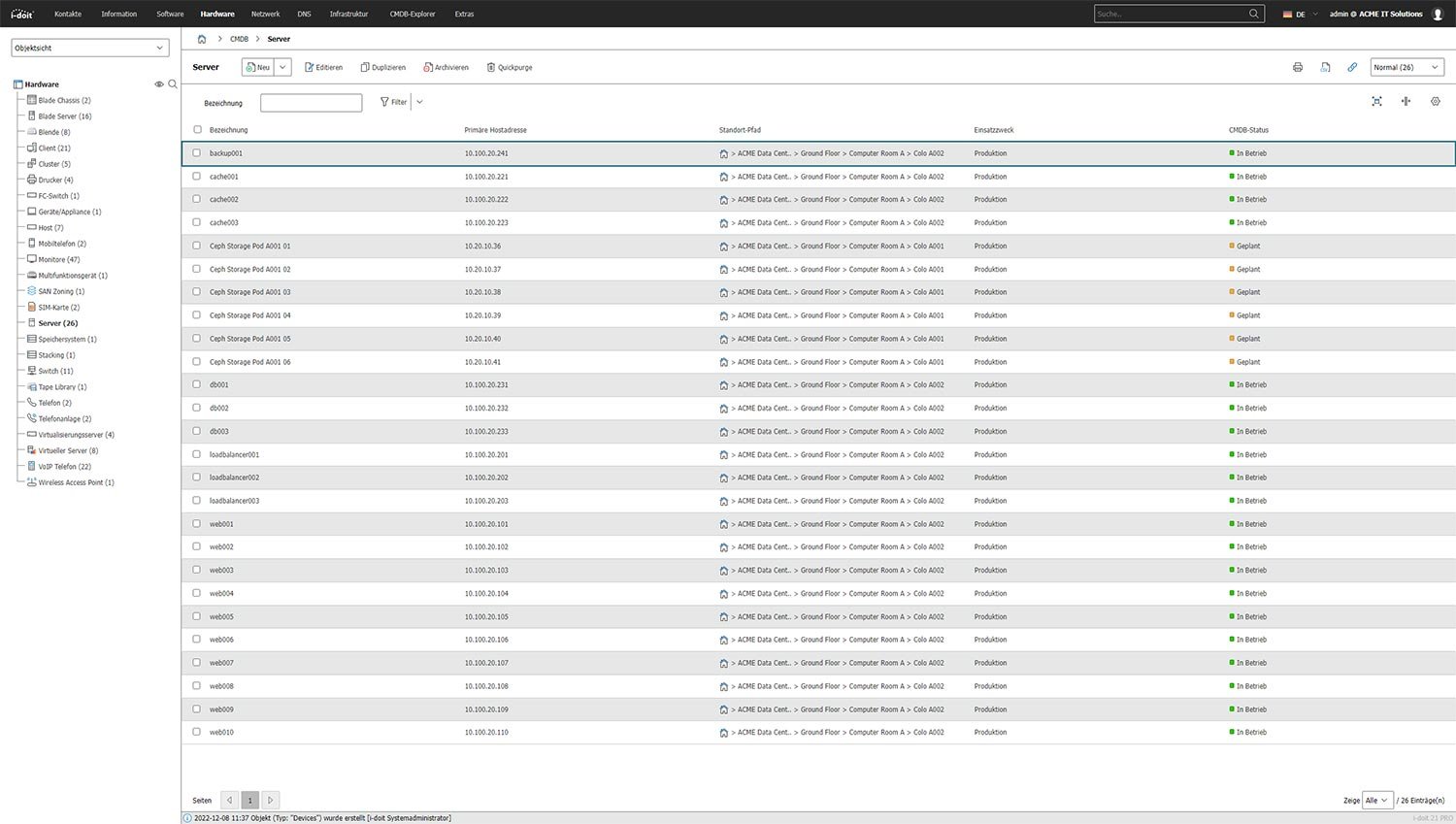

Dokumentation von Assets

Mit den über 100 vordefinierten Objekttypen erfassen Sie jedes Asset in Ihrer Organisation in i-doit. Benötigen Sie neue Klassen, können Sie diese in nur wenigen Minuten über die Weboberfläche konfigurieren und ausrollen.

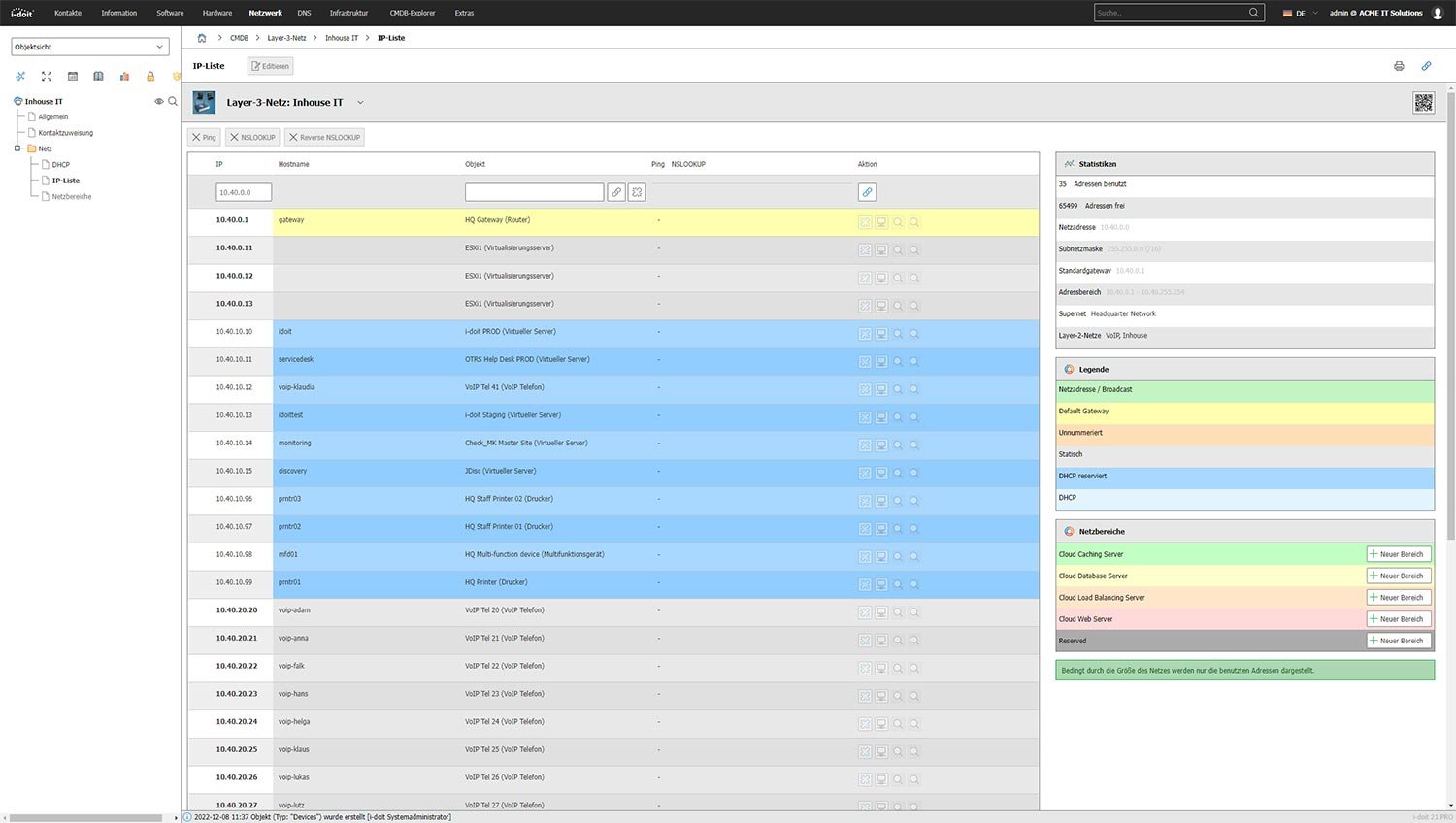

Systeme, Netze und Rechenzentren

Die Basis einer jeden ISO 27001 Zertifizierung bildet die Erfassung der Systeme, Netze und Rechenzentren. Darüber hinaus verfügt i-doit über ein IP-Adressmanagement (IPAM), das die Planung neuer Komponenten und Verwaltung bestehender Netze deutlich vereinfacht.

Asset- und Systemhandbücher

Alle erfassten Informationen stellen Sie mit wenigen Klicks in Konzepten und Systemhandbüchern zusammen. Die automatisch erstellten Dokumente exportieren Sie einfach im PDF-Format. So haben Sie immer eine Kopie Ihrer wichtigsten Dokumente zur Hand.

So einfach kann ein ISMS sein

Mit i-doit bereit für die ISO27001-Zertifizierung

Wir führen Sie LIVE durch das i-doit ISMS. In einer ausführlichen LIVE-Demo führen Sie unsere Experten durch das System und zeigen Ihnen, wie Sie mit dem i-doit ISMS Ihre Investitionen schützen können.

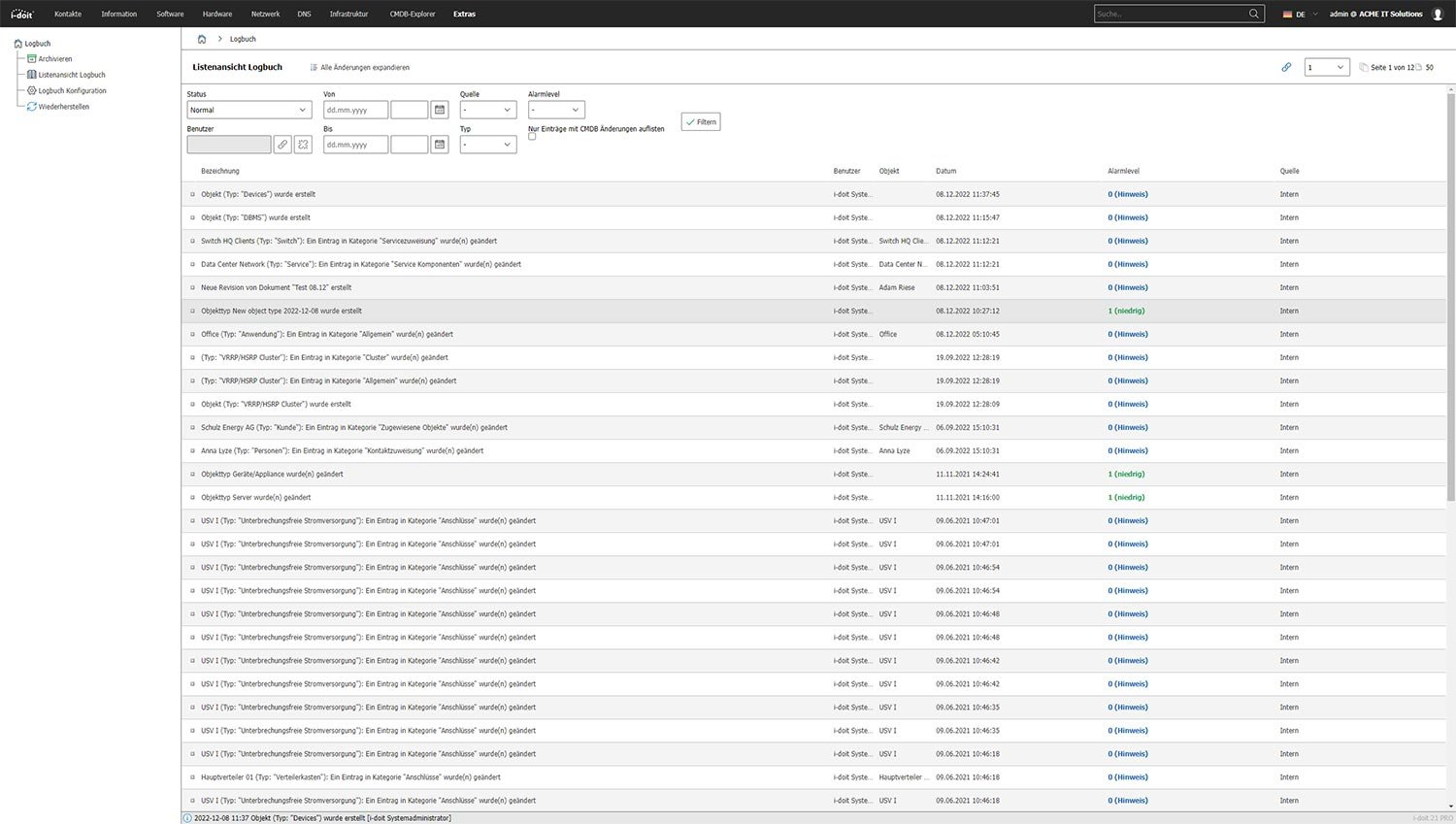

Nachvollziehbarkeit von Änderungen

Alle Änderungen an bestehenden oder neu erstellten Assets werden im Logbuch erfasst. Durch die Erfassung des Status jedes Assets und der automatischen Dokumentation von Änderungen verfügen Sie über ein vollständiges Change- und Configuration Management.

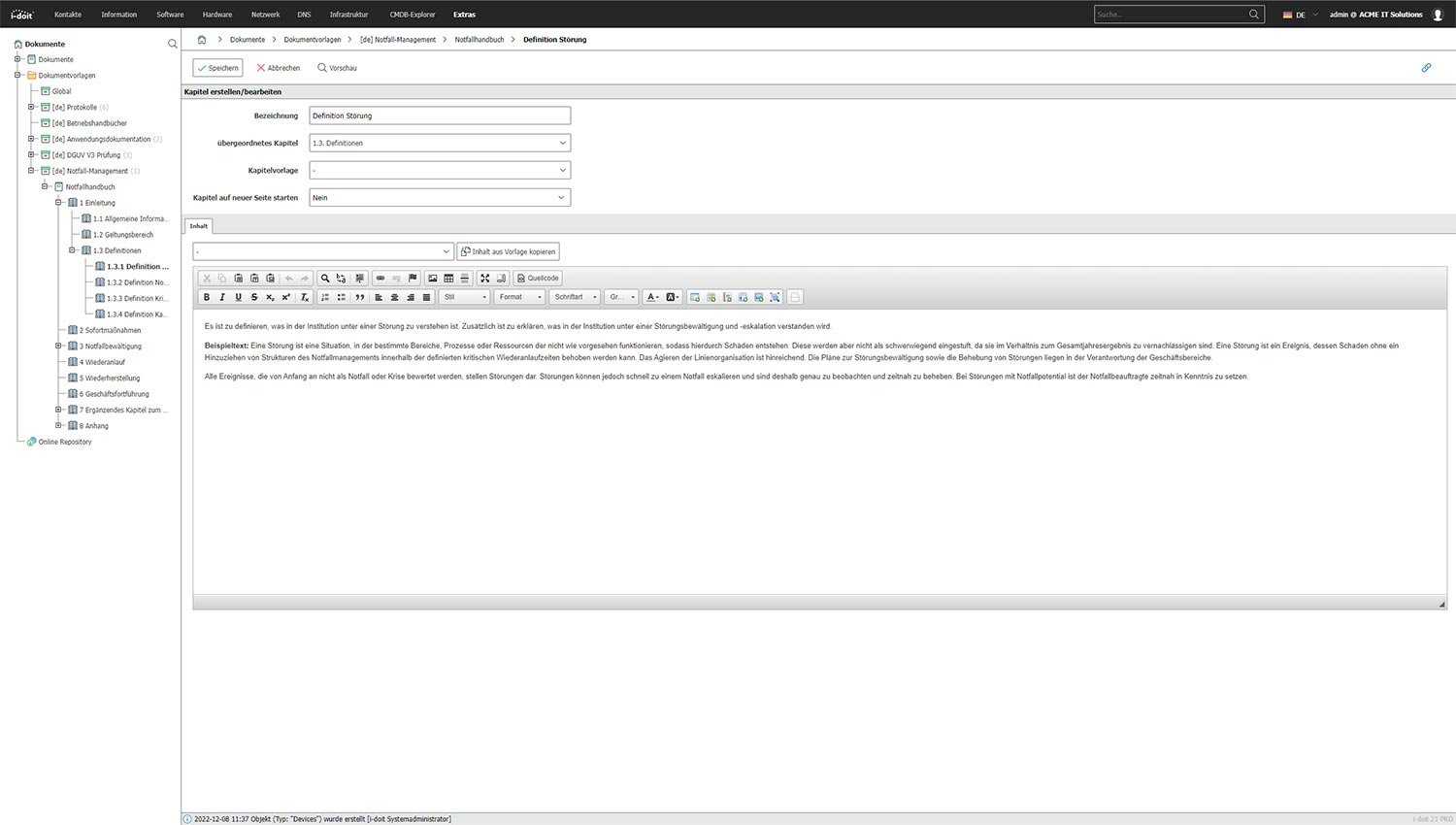

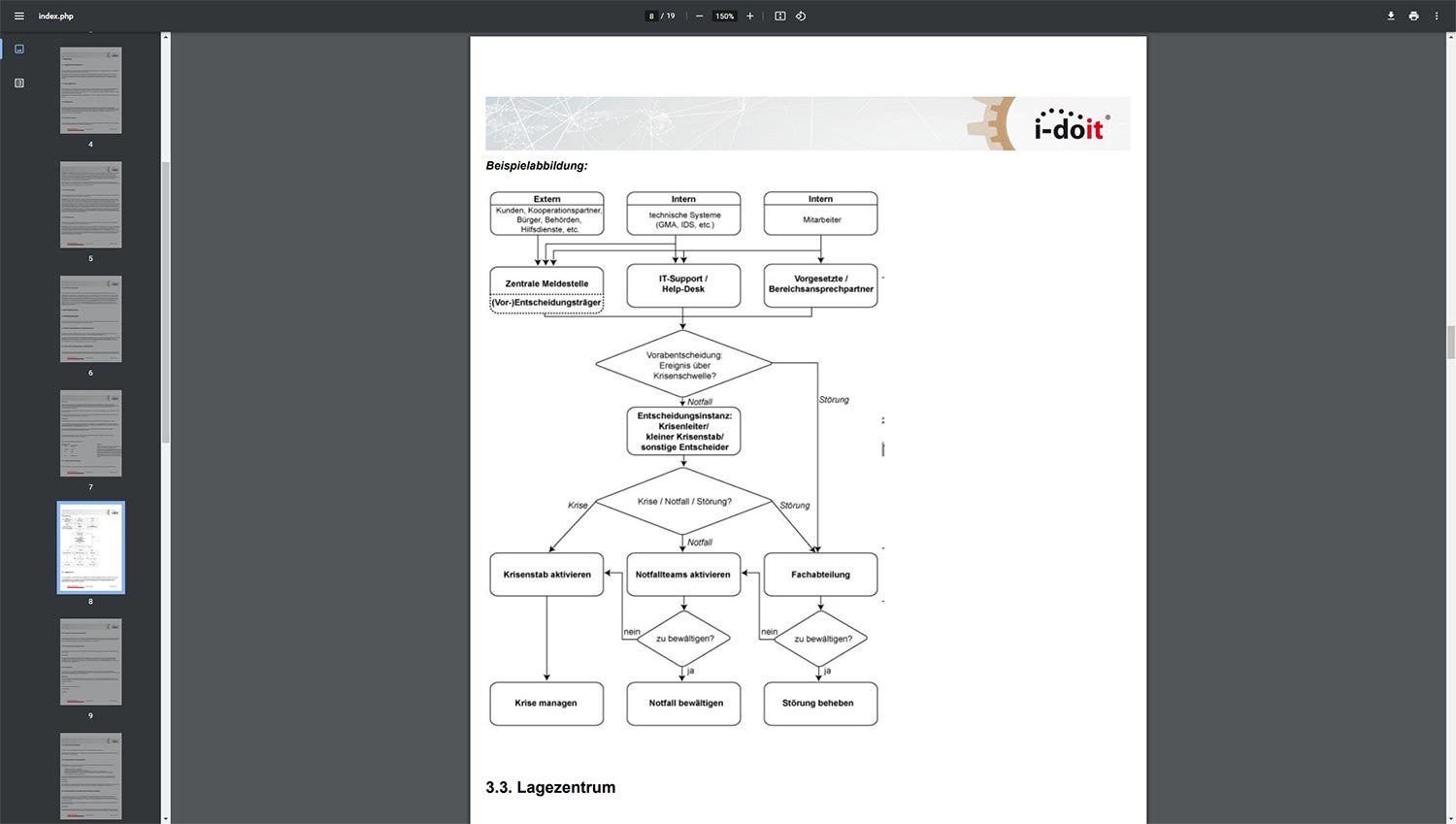

Notfall- und Sicherheitskonzepte, Dokumente und Richtlinien

Sicherheitskonzepte erstellen Sie für jeden Geltungsbereich individuell. Die dazugehörigen Dokumente und Richtlinien verknüpfen Sie direkt mit den jeweiligen Standorten, Geräten und anderen Assets. Den Zugriff auf diese Dokumente beschränken Sie bei Bedarf für Personen und Personengruppen.

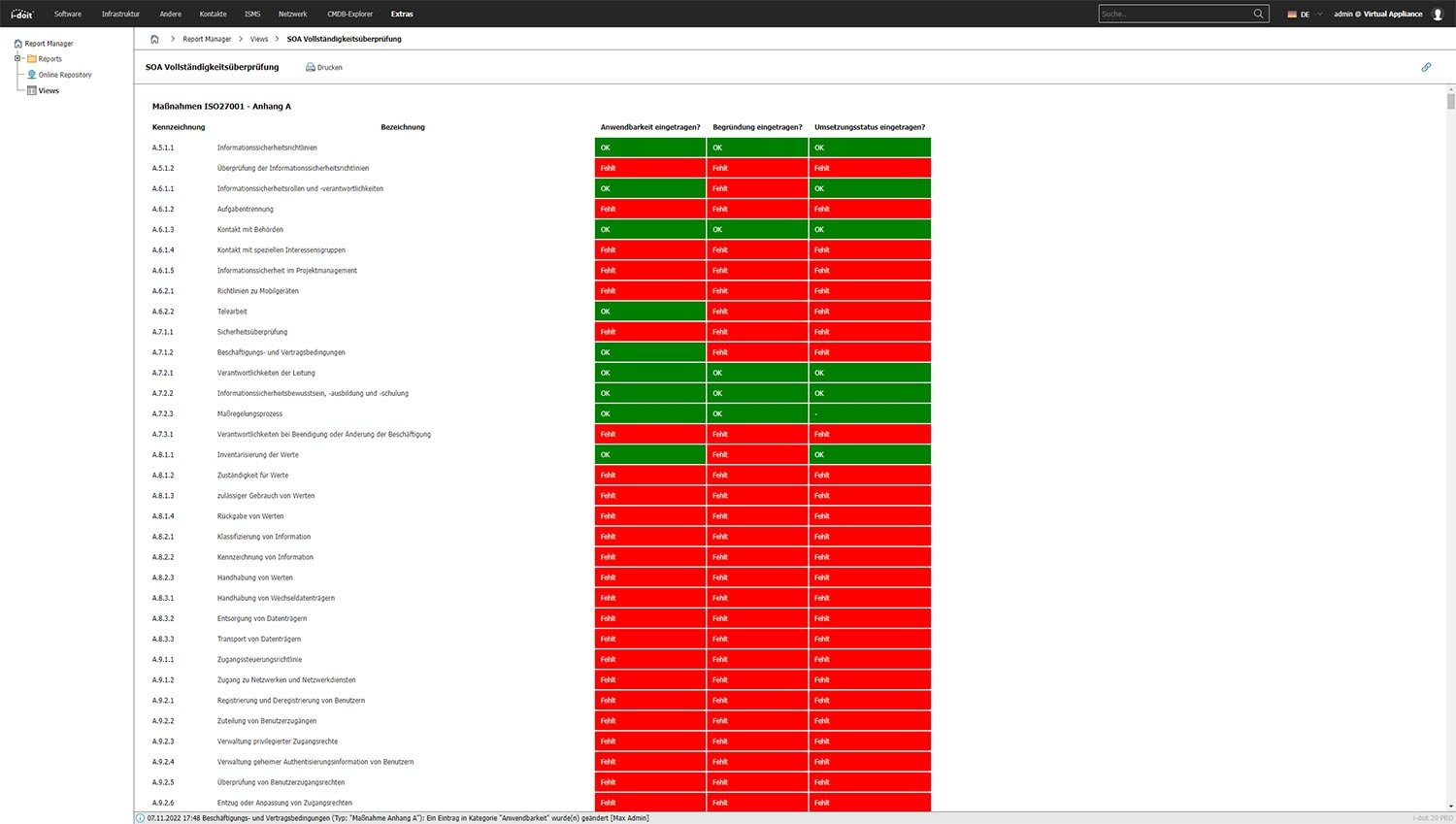

Risiko- und Gap-Analysis

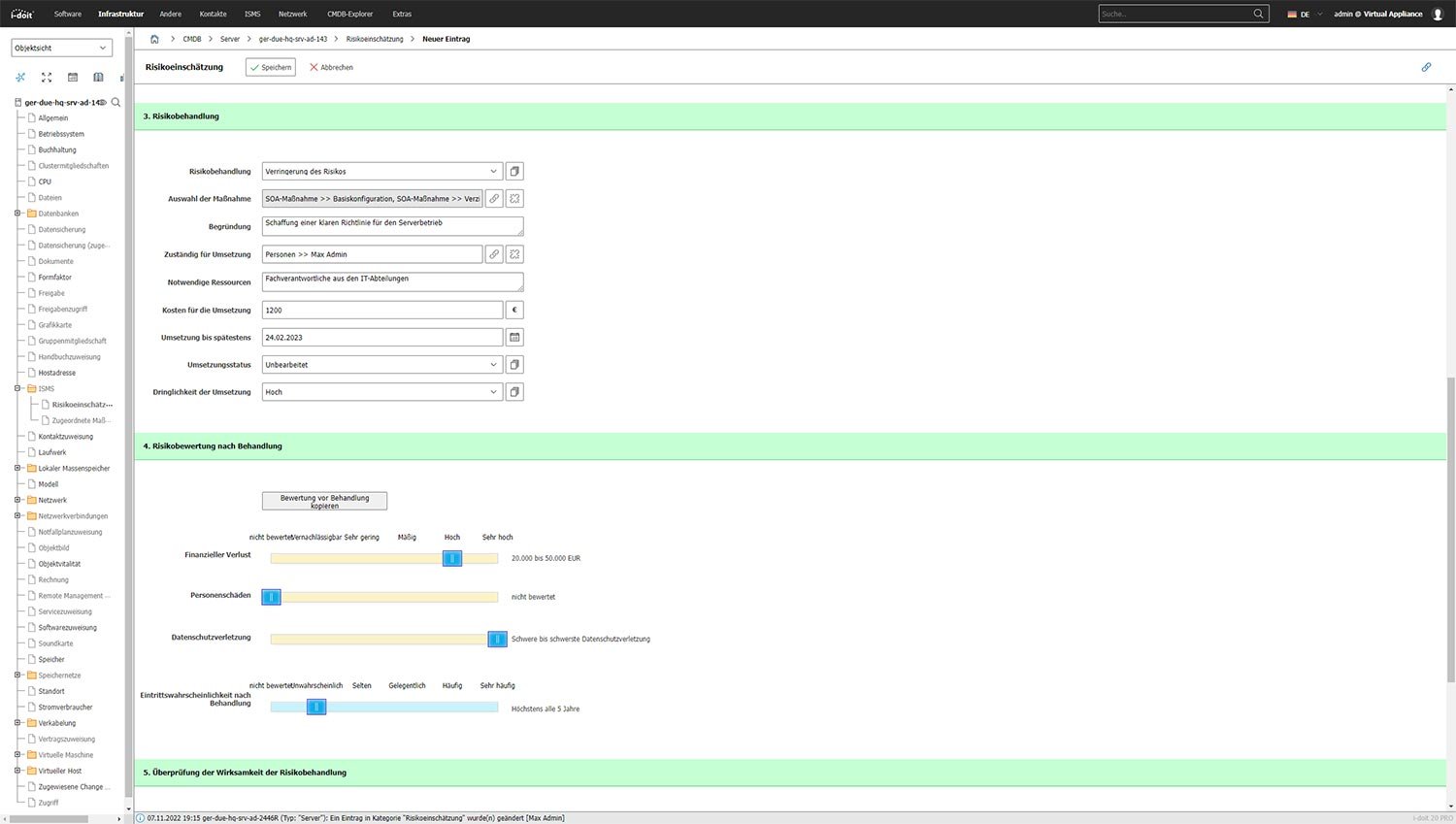

Führen Sie die Risikoanalyse und Betrachtung für jedes erfasste Asset direkt in der CMDB durch. Auf Basis der Betrachtung können Sie Risiken aus dem Maßnahmenkatalog der ISO27001 oder dem IT-Grundschutz Kompendium zuordnen. Über die Gap-Analysis-Funktionalität identifizieren und schließen Sie Lücken im Risikomanagement.

Task-Management

Geplante Maßnahmen teilen Sie einfach einer verantwortlichen Person zu. Sie erfassen notwendige Ressourcen und deren Kosten für jede Maßnahme individuell. Die Priorisierung von Tasks gehört wie die Klassifizierung des Umsetzungsstatus und die Festlegung von Fristen zum Standard.

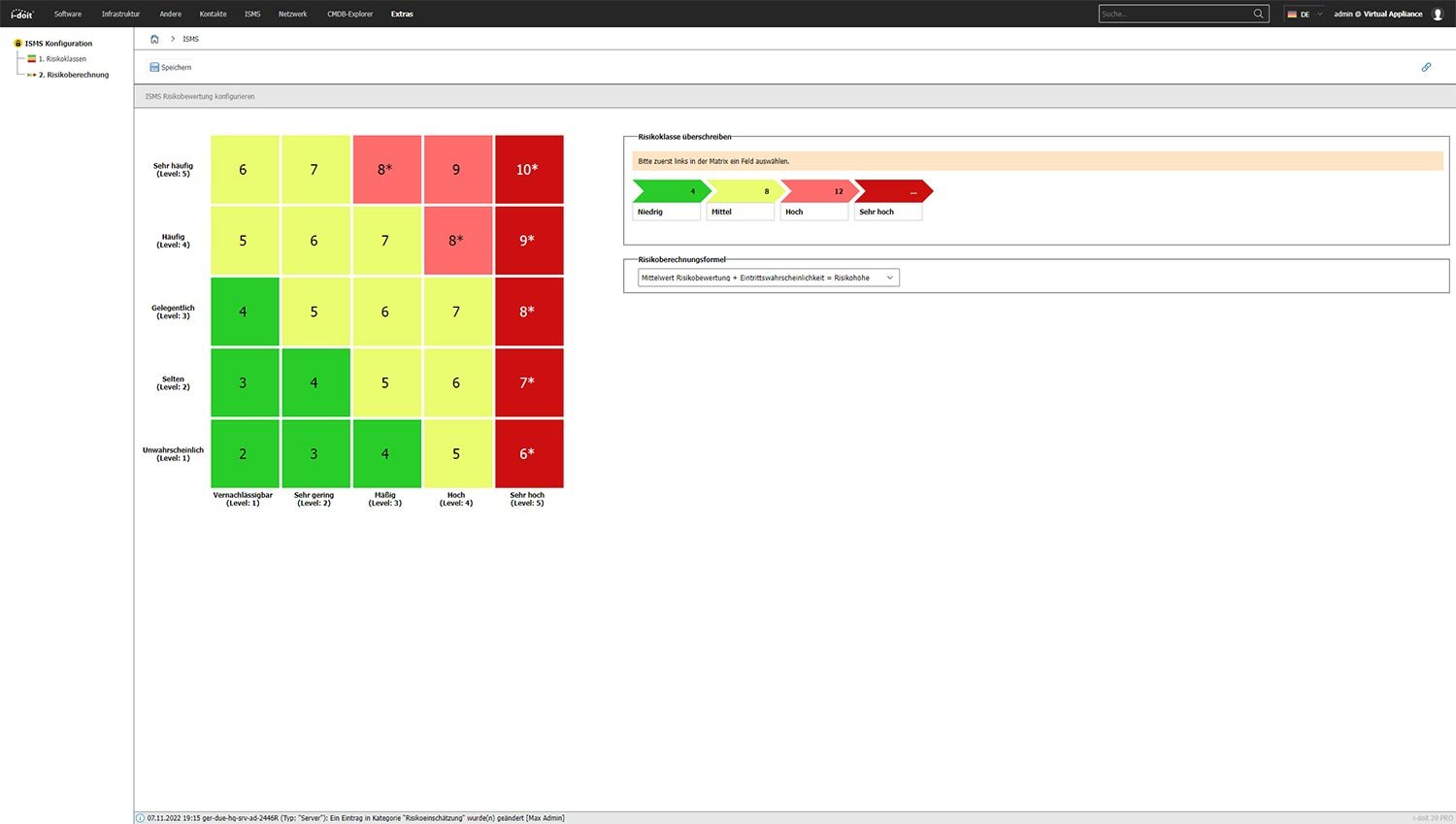

Risikoberechnung

Für die Klassifizierung von Risiken und deren Berechnung geben Sie die zu nutzende Formel an. Diese wird bei der Berechnung und Erstellung der Risikomatrix angewendet und gilt für alle betrachteten Risiken. Legen Sie individuell verschiedene Kriterien fest, z. B. den finanziellen Verlust oder die Beeinträchtigung der Aufgabenerfüllung.

Fragen Sie Ihre kostenlose LIVE-Demo an

Wir führen Sie LIVE durch das i-doit ISMS

In einer ausführlichen LIVE-Demo führen Sie unsere Experten durch das System und zeigen Ihnen, wie Sie mit dem i-doit ISMS Ihre Investitionen schützen können.