27. Juni 2025

i-doit ist jetzt Mitglied im eco – Verband der Internetwirtschaft!

Wir sind stolz darauf, Teil eines starken Netzwerks zu sein, das die digitale Zukunft Deutschlands mitgestaltet.

Read More

![]() Pattrick Bluhm

Pattrick Bluhm

11. August 2022

| Lesedauer: 4 Min.

Ziel einer CMDB ist es, Daten zentral zu speichern und für alle Nutzerinnen und Nutzer verfügbar zu halten. Doch es gibt Fälle, in denen nicht alle Anwender Zugriff auf sämtliche Informationen haben sollen. Das betrifft die Mitarbeiterinnen und Mitarbeiter des eigenen Unternehmens ebenso wie externe Dienstleister. In unserem heutigen Anwendungsfall werden wir verschiedene Personengruppen anlegen und diese je nach Aufgabenfeld mit unterschiedlichen Rechten ausstatten.

Dadurch ist es Ihnen möglich, jedem Nutzer gesonderte Rechte zu erteilen. So hat der Nutzer nur Zugriff auf die Funktionen und Informationen, die er für seine tägliche Arbeit benötigt. Für Abteilungen oder Mitarbeiter mit demselben Aufgabenschwerpunkt lassen sich zudem Gruppen anlegen. So halten Sie den den Administrationsaufwand so gering wie möglich.

Grundsätzlich hat ein Administrator Vollzugriff auf alle Einstellungen, Funktionen und Add-ons. Wenn mehrere Administratoren mit der Verwaltung beauftragt werden, kann es sinnvoll sein, diesen Zugriff auf bestimmte Bereiche, Geräte oder Add-ons einzuschränken.

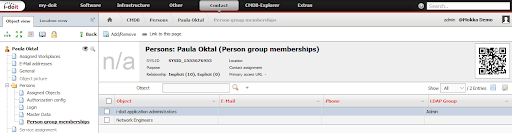

Unsere Mitarbeiterin Paula Oktal ist ausschließlich für die Administration von Netzwerken zuständig. Der Zugriff auf buchhalterische Informationen oder Passwörter ist in ihrem Aufgabenbereich nicht notwendig. Darum sperren wir diese Kategorien für sie, um Sicherheitsrisiken zu minimieren. Wir erstellen die neue Personengruppe „Network Engineers“ . Jetzt fügen wir die Nutzerin „Paula Oktal“ dieser Gruppe hinzu. Im nächsten Schritt geht es nun darum, die Berechtigungen für diese Gruppe zu definieren.

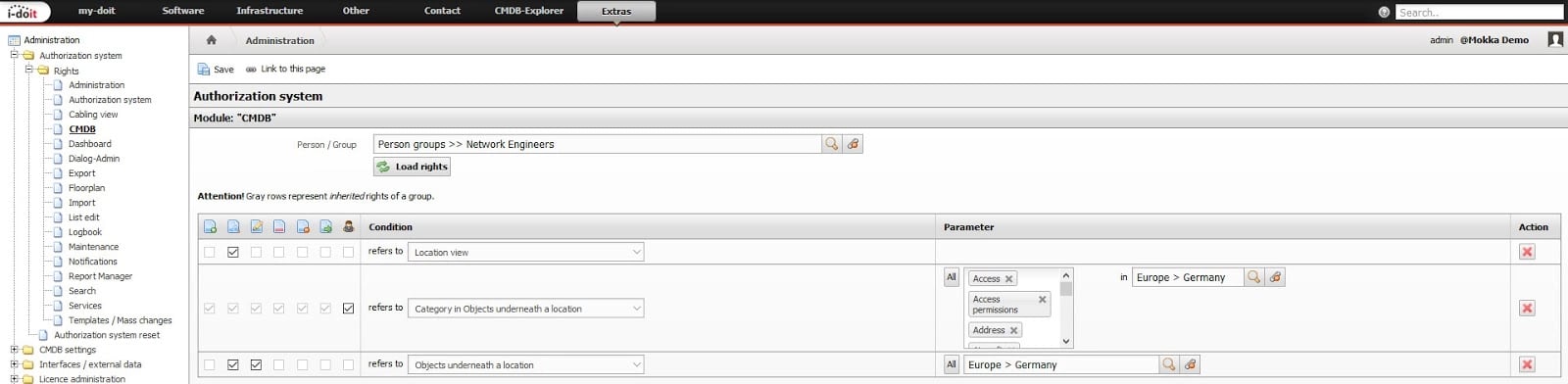

Wir konfigurieren die Gruppe „Network Engineers“ so, dass deren Mitglieder keine Informationen zur Buchhaltung und zu Passwörtern erhalten. Die Rechte für diese Kategorien werden ihnen entzogen. Im Administrationsbereich öffnen wir den Menüpunkt "Rechtesystem -> Rechtevergabe -> CMDB". Dort wählen wir unsere erstellte Gruppe aus und laden die Rechte.

Zunächst vergeben wir die Standardberechtigungen. Damit kann i-doit grundsätzlich wie gewohnt genutzt werden. Im letzten Schritt passen wir die Rechte für Kategorien an, indem wir „Buchhaltung“ und „Passwörter“ entfernen.

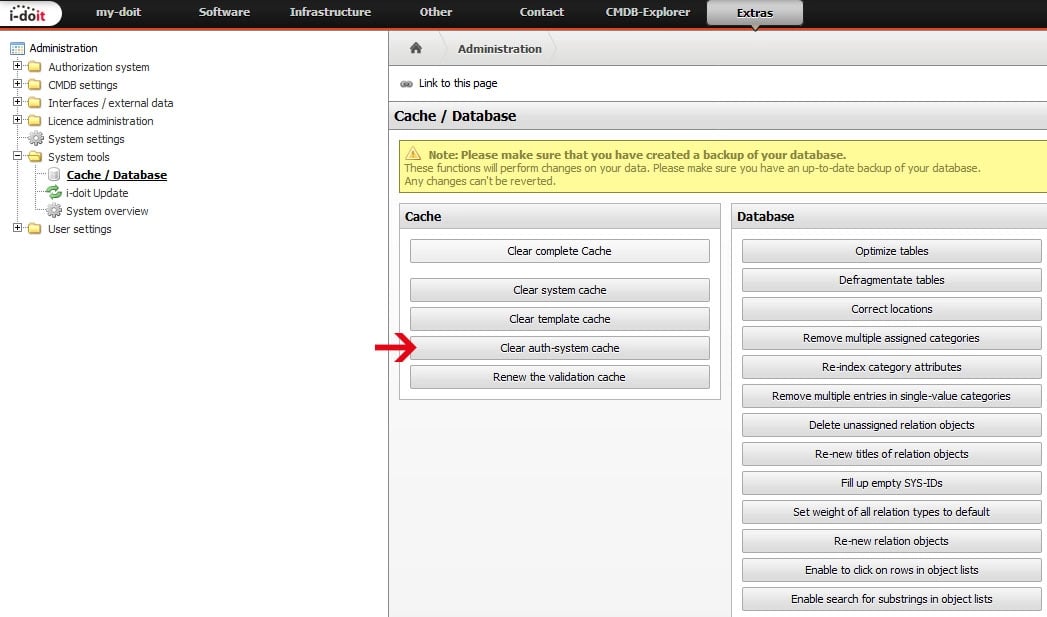

Danach leeren wir den Rechtesystem-Cache, damit die Änderungen wirksam werden. Dies erfolgt einfach über den Administrationsbereich unter "Systemtools -> Cache / Datenbank" im linken Navigationsmenü über den Button "Rechtesystem Cache leeren".

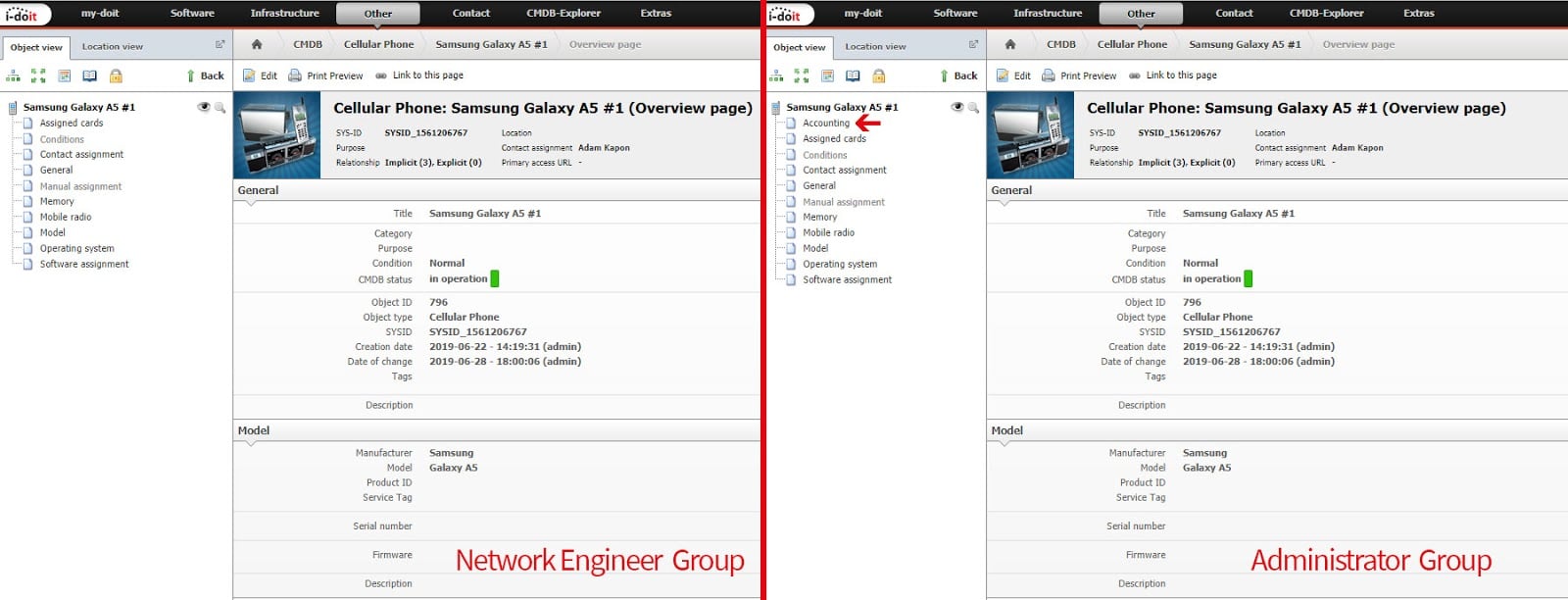

Der direkte Vergleich zeigt nun, dass die Kategorie „Accounting / Buchhaltung“ nicht mehr für Benutzer der Gruppe „Network Engineer“ verfügbar ist. Administratoren und Gruppen mit entsprechender Berechtigung können diese weiterhin sehen und bearbeiten.

Wir möchten die Berechtigungen unserer „Network Engineer“-Gruppe weiter einschränken. Unser Unternehmen verfügt über insgesamt neun Niederlassungen weltweit, aber unsere Mitarbeiter sollen in den internationalen Standorten keine Änderungen vornehmen können. Wir müssen also die Zugriffs- und Änderungsrechte auf Deutschland beschränken.

Zurück im Rechtesystem, wählen wir wieder unsere Gruppe aus und erstellen zwei neue Regeln. Zum einen legen wir fest, dass die Benutzer Zugriff auf die Objekte unterhalb des definierten Standortes erhalten. Und zum anderen sollen sie natürlich auch berechtigt sein, die Kategorien zu öffnen, um die Informationen abfragen zu können.

Serverschränke und die darin enthaltenen Server, Speichersysteme und Geräte bilden meist den Kern der IT-Infrastruktur. Um ein hohes Maß an IT-Sicherheit zu gewährleisten, sollten Informationen über kritische Systeme nur für autorisierte Personen zugänglich sein. Auch diese Rechte können spezifisch vergeben bzw. eingeschränkt werden.

Für Projekte, bei denen sensible Kundendaten erfasst werden, können wir die Zugriffsrechte entsprechend anpassen, um die Informationen nur ausgewählten Projektmitarbeitern und Auftraggebern zur Verfügung zu stellen. Externen Mitarbeitern und Dienstleistern geben wir dann bestimmte Informationen frei, ohne ihnen Einsicht in das komplette Projekt zu gewähren. Je nach Berechtigung können diese Personen dann Informationen einsehen oder aktiv mitgestalten bzw. ergänzen und anlegen.

Unsere Nutzerin „Paula Oktal“ soll nun ein neues Infrastrukturprojekt unterstützen. Da sie dazu auch Zugriff auf die Passwörter und Daten der Buchhaltung benötigt, weisen wir sie zusätzlich der Benutzergruppe „Administratoren“ zu. Nachdem das Projekt beendet ist, entfernen wir sie wieder aus der Administratoren-Gruppe, sodass sie wieder auf ihre ursprünglichen Rechte zurückgestuft wird.

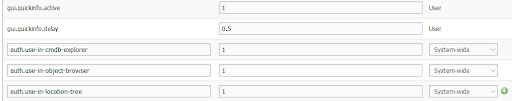

Damit diese Einschränkungen auch im Objektbrowser, in der Standortansicht und im CMDB-Explorer greifen, müssen wir i-doit entsprechend konfigurieren. Dazu gehen wir in die Einstellungen unter "Verwaltung → Systemeinstellungen → Experteneinstellungen" und scrollen ans Ende der Liste. Dort haben wir die Möglichkeit, neue Einträge hinzuzufügen.

Wir fügen hier drei weitere Einträge hinzu, um den Zugriff auf Bereiche nach Berechtigung zu aktivieren.

Zusätzlich zu den zahlreichen Grundfunktionen kann i-doit auch durch viele Add-ons funktional erweitert werden. Doch nicht immer ist es sinnvoll, diese für alle Nutzer verfügbar zu machen. Daher regulieren wir auch hier wieder den Zugriff über die Gruppenrechte. Wenn ein einzelner Nutzer Zugriff auf eines der Add-ons erhalten soll, können wir ihm das Recht separat zuweisen, ohne Änderungen an seiner zugewiesenen Gruppe vornehmen zu müssen. Dazu öffnen wir die Rechtevergabe und fügen z. B. das Raumplan-Add-on hinzu.

Wenn Sie Daten Ihrer Kunden oder Standorte physisch trennen möchten, empfehlen wir Ihnen das Anlegen von Mandanten. Mit diesen werden die vorhandenen Daten vollständig getrennt gespeichert und jeder Mandant verfügt über ein eigenes Benutzer- und Rechtesystem.

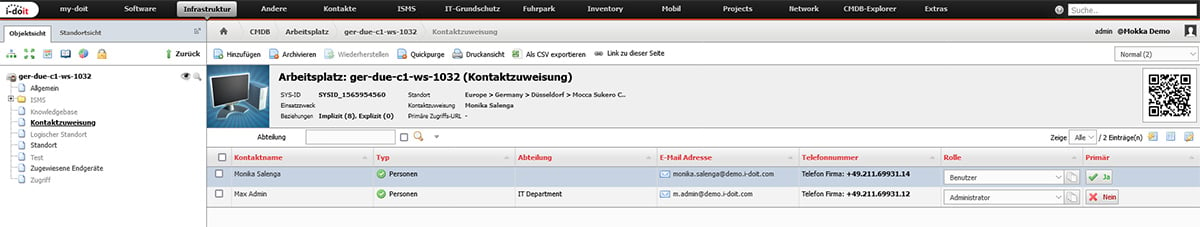

Die Kategorie "Kontaktzuweisung" ist ein zentrales Element von i-doit. Über diese werden nicht nur wichtige Ansprechpartner verknüpft. Auch die Kontaktpersonen - z. B. für Benachrichtigungen und Wartungen - werden über diese Kategorie gesteuert. Aus einer Kundenanforderung heraus wurde in i-doit pro Version 1.18.2 eine neue Funktionen implementiert, um Berechtigungen auf Basis der Kontaktzuweisung zu steuern. Diese neuen Konfigurationsmöglichkeiten ermöglichen auf völlig neue Weise den Zugriff auf Informationen in der CMDB i-doit.

Im folgenden Anwendungsfall möchten wir erreichen, dass unsere Anwenderin „Monika Salenga“ die Geräte, für die sie als Benutzerin eingetragen ist, sehen und bestimmte Kategorien eigenständig bearbeiten kann. Dadurch soll ihr ermöglicht werden, z. B. den Standort ihres Notebooks selbst zu ändern.

Unsere Anwenderin befindet sich in der Personengruppe „Sales department“. Hier wurden bisher keinerlei Berechtigungen für den Zugriff auf i-doit konfiguriert.

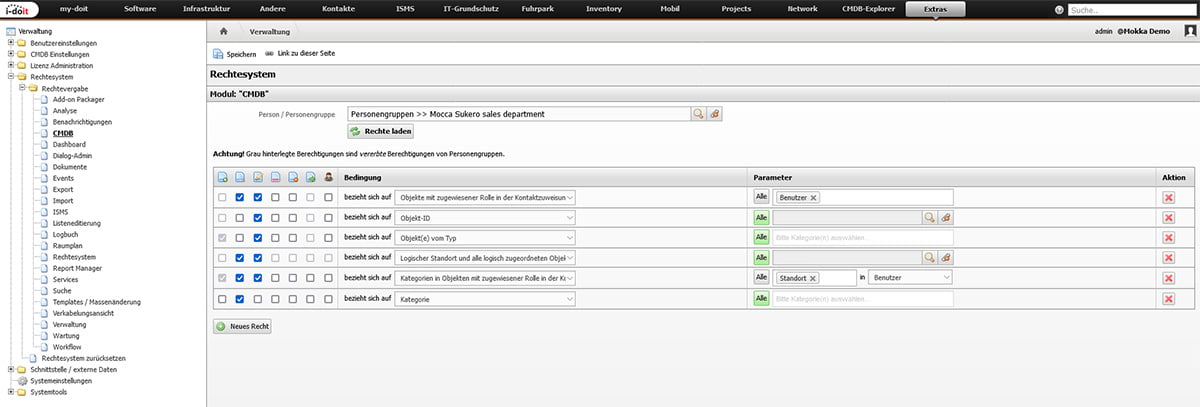

Wir wechseln in das Berechtigungssystem unter „Verwaltung -> Rechtesystem -> Rechtevergabe -> CMDB“ und wählen die Personengruppe „Sales department“ aus. Hier möchten wir nun erreichen, das Benutzer alle Objekte sehen, für die Sie in der Kontaktzuweisung mit der Rolle „Benutzer“ angelegt sind.

Für diese Personengruppe werden nun die Berechtigungen angelegt. Hier vergeben wir Lese- und Schreibberechtigungen für Objekte mit zugewiesener Rolle in der Kontaktzuweisung. Als Parameter wählen wir hier die Rolle „Benutzer“.

Da wir nun nicht in jedem Objekt die Kontaktzuweisung vornehmen möchten, fügen wir hier noch eine Berechtigung für den logischen Standort und alle logisch zugeordneten Objekte hinzu. Dadurch werden alle Geräte, die einem Arbeitsplatz zugeordnet sind, für den Nutzer sichtbar, auch wenn er dort nicht in der Kontaktzuweisung hinterlegt ist.

Nun möchten wir noch verhindern, das der Benutzer einfach wichtige Informationen verändern kann. Er soll schließlich nicht einfach vorhandene Informationen abändern, sondern nur auf bestimmte Kategorien zugreifen können. Daher legen wir noch eine Schreibberechtigung für Kategorien in Objekten mit zugewiesener Rolle in der Kontaktzuweisung an. Hier wählen wir als Parameter nur die Kategorie „Standort“ als „Benutzer“.

Zu guter Letzt werden noch die Standardberechtigungen für Objekt-ID und Objekte vom Typ sowie die Kategorien festgelegt.

Durch diese Konfiguration haben wir nun folgendes erreicht:

Durch das umfangreiche Rechtesystem von i-doit können wir die Berechtigungen von Benutzern und Gruppen individuell konfigurieren.

Typische Anwendungsfelder sind:

Weitere Informationen zum Rechtesystem finden Sie in der Knowledge Base: kb.i-doit.com

27. Juni 2025

Wir sind stolz darauf, Teil eines starken Netzwerks zu sein, das die digitale Zukunft Deutschlands mitgestaltet.

Read More

03. Juni 2025

Wir bei i-doit freuen uns, eine bedeutende strategische Erweiterung unseres Portfolios bekanntzugeben: Das Unternehmen CONTECHNET ist ab sofort Teil...

Read More

05. März 2025

Wir freuen uns drüber, Ihnen die Veröffentlichung von i-doit 34 bekannt zu geben. i-doit 34 hat eine Vielzahl neuer Funktionen und Verbesserungen zur...

Read More