Mit Hilfe von IT-Monitoring stellen Sie sicher, dass Ihre IT-Ausstattung zu jeder Zeit verfügbar ist und das leistet, was von ihr verlangt wird. Die einfachste Form des Monitorings ist eine Anfrage an jedes Gerät im Netzwerk. Durch die Antwort ist feststellbar, ob das System läuft oder nicht. Moderne Monitoring-Tools können aber noch viel mehr. Sie checken, ob Ihr Server läuft. Aber auch, ob seine Festplatte funktioniert, wie hoch die CPU-Auslastung ist und wieviel RAM noch zur Verfügung steht.

Der Ansatz, Geräte auf ihre Verfügbarkeit und Funktion zu überprüfen, mag auf den ersten Blick überschaubar sein. Die Auswirkungen auf die Produktivität der gesamten IT sind jedoch enorm, wenn Sie Störungen aufgrund von IT-Monitoring sofort bemerken und unter Umständen sogar automatisch beheben können.

Monitoring mit i doit und CheckMK: Alle Informationen zur IT werden zentral in i-doit dokumentiert. Daraus wird automatisiert die Konfiguration für Check_MK generiert. Durch den Einsatz der Inventory Agents für CheckMK wird die IT-Dokumentation mit aktuellen Daten zur laufenden Hard- und Software angereichert. Die Dokumentation ist stets aktuell und alle Services werden überwacht.

Checkmk – eine kompakte Lösung für die viele Belange

Eine Lösung für sehr effizientes IT-Monitoring ist Checkmk, eine Open Source-Software. Seit über 10 Jahren wird Checkmk von kleinen und mittelständischen Unternehmen, aber auch von Konzernen und öffentlichen Einrichtungen genutzt. Checkmk liefert eine riesige Bandbreite an Funktionen – darunter mehr als 1.800 Plugins – und eignet sich hervorragend, um Hard- und Software sowie virtualisierte Systeme und Dienste zu überwachen.

Eine Software – Zwei Editionen

Zwei Editionen der Software werden angeboten.: eine RAW-Edition sowie die Enterprise Edition. Letztere ist als kostenfreie Version oder als Jahres-Abo verfügbar. Vor allem für den professionellen Einsatz in Unternehmen ist die Enterprise-Edition gedacht.

Die Checkmk RAW-Edition ist 100% Open Source. Sie basiert auf Nagios und bietet alle grundlegenden Funktionen. Dazu gehört SNMP-Überwachung, Container- und Cloud-Monitoring, Alarmierungen, Hard- und Software-Inventur und natürlich Serverüberwachung und Log-Management.

In der Enterprise-Edition wird der Funktionsumfang unter anderem um SLA-Reporting, ein umfangreiches Berichtswesen, automatisierte, dynamische Hostverwaltung und einen deutlichen Performance-Zuwachs erweitert. Vor allem für große Infrastrukturen lohnt sich diese gesteigerte Performance, da weit über 100.000 Hosts erfasst werden können und das Intervall für die Erfassung der Messdaten sekundengenau erfolgen kann.

Für kleine Unternehmen ist die kostenfreie Enterprise Edition hervorragend geeignet. Sie bietet dieselben Features, ist jedoch auf die Überwachung von 10 Hosts beschränkt.

Einfache Installation

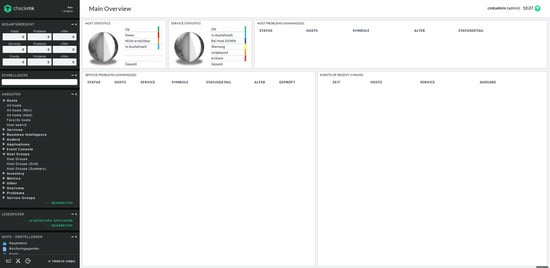

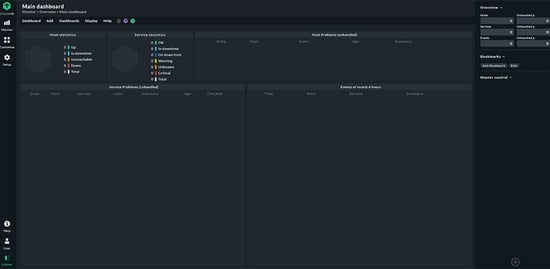

Checkmk ist vielfältig einsetzbar und auf nahezu jedem Betriebssystem lauffähig. Dazu zählen verschiedene Linux-Distributionen, Windows, macOS sowie fast jedes andere unixoide System. Nach dem Download der gewünschten Version von der Checkmk-Website beginnen Sie direkt mit der Installation. Die benötigt über das bereitgestellte deb-Paket nur wenige Minuten. Checkmk ist danach sofort einsatzbereit. Nach der Installation können Sie das Dashboard aufrufen, auf dem Sie später alle wichtigen Ereignisse im Überblick haben.

Checkmk (Version 1.6)

Checkmk (Version 1.6)

Dashboard Checkmk 2.0

Dashboard Checkmk 2.0

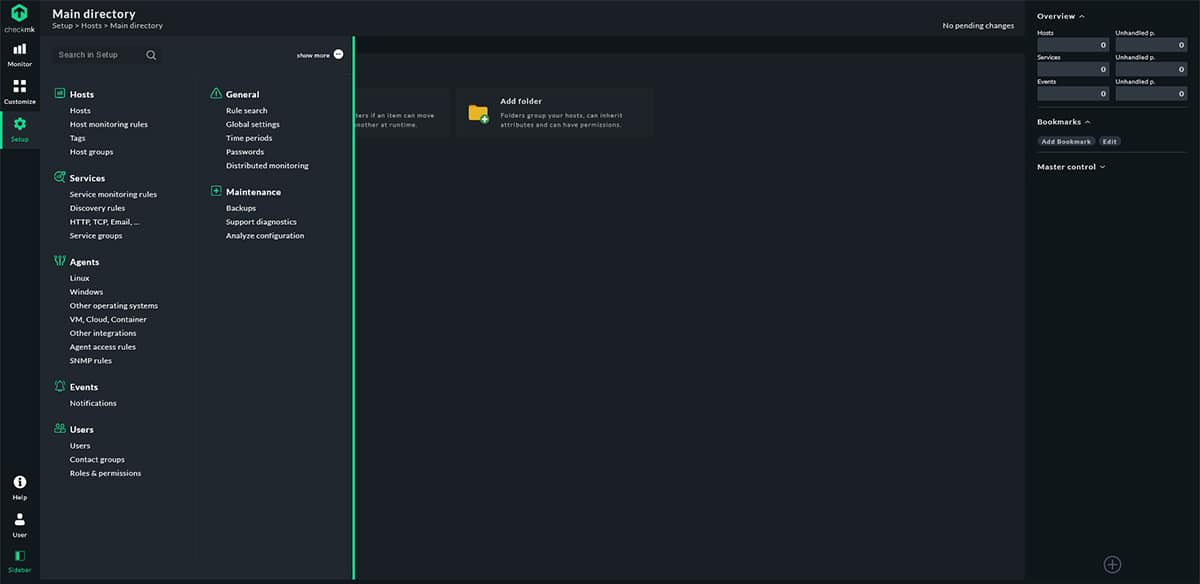

Einstellungen

Der erste Schritt nach der Installation führt Sie zum Anlegen von Instanzen oder Sites. Jede Site stellt eine in sich geschlossene Monitoring-Umgebung dar, die Hosts, Services und Benutzer enthält. Das Besondere: Sie können mehrere Sites anlegen, um beispielsweise Funktionen in einer Test-Site auszuprobieren. Beim Anlegen jeder Site erstellt Checkmk automatisch ein Verzeichnis, einen Linux-Nutzer sowie einen Nutzer für die Oberfläche, in der Sie das gesamte System verwalten.

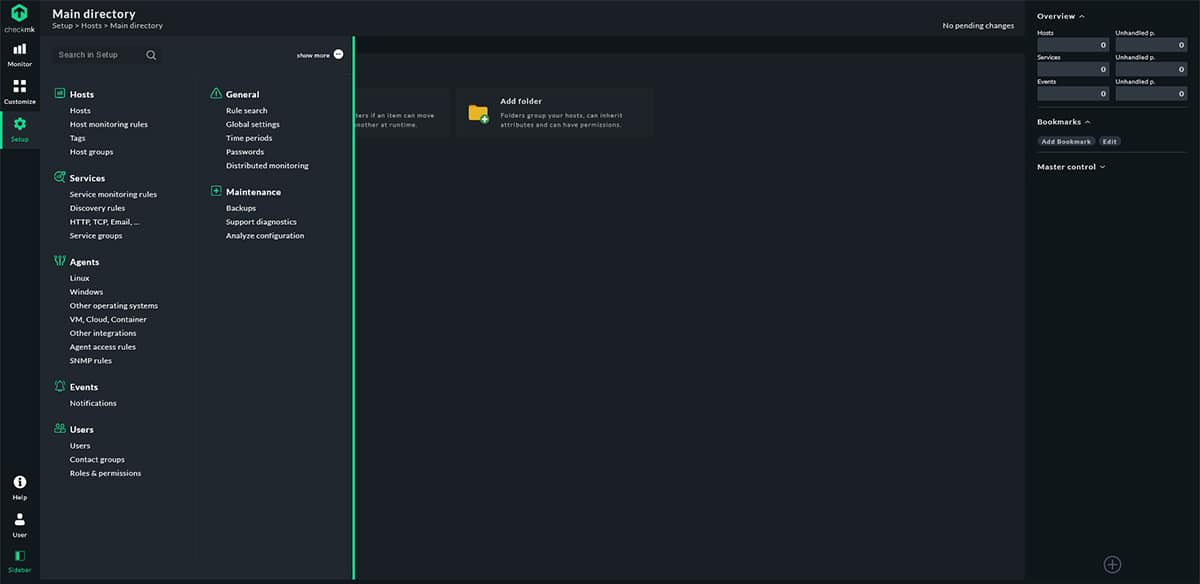

Nach dem Starten Ihrer ersten Site melden Sie sich im WATO-Konfigurationsmenü (bis Version 1.6) bzw. im Setup (ab Checkmk Version 2.0) an. Hier werden Benutzer angelegt, Rollen vergeben, Berechtigungen konfiguriert und das gesamte Monitoring verwaltet. Hier definieren Sie auch Zeiträume, passen länger laufende Prozesse an und konfigurieren Alarmierungen.

Im Setup (frühere Versionen WATO) der Version 2.0 können Sie sämtliche Einstellungen vornehmen.

Im Setup (frühere Versionen WATO) der Version 2.0 können Sie sämtliche Einstellungen vornehmen.

Alarmierungen

Fällt ein System aus, ist die Informierung der richtigen Personen entscheidend. In Checkmk definieren Sie Regeln, um eine schnelle Wiederherstellung von geschäftskritischen Systemen und Prozessen zu gewährleisten. Dazu wird die Benachrichtigung nicht nur auf E-Mails beschränkt. Auch moderne Tools wie Slack oder Mattermost werden unterstützt. Und selbst Messenger wie Signal und Telegram können als Ziel von Alarmierungen festgelegt werden.

Wer nicht im Besitz eines Smartphones ist, kann über smstools (SMS Server Tools) auch per SMS benachrichtigt werden. Alarmierungen lassen sich auch direkt an ein Ticketsystem weiterleiten.

So praktisch Alarmierungen sind: In Checkmk sind sie optional. Gerade zu Beginn Ihrer Monitoring-Reise empfiehlt es sich, zunächst ohne Alarmierungen zu arbeiten, bis nur noch sehr selten Fehlalarme produziert werden. Schließlich sind solche Hinweise erst dann wirklich hilfreich, wenn nur wirkliche Störungen per E-Mail gemeldet werden.

Agentenbasiertes Monitoring

Um neben der Verfügbarkeit alle benötigten Informationen eines überwachten Systems direkt auslesen zu können, verwendet Checkmk Agenten. Diese Agenten sind im Prinzip ein Stück Software, das auf dem jeweiligen Zielsystem läuft. Agenten übermitteln regelmäßig Informationen an Checkmk, um den aktuellen Status eines Systems darzustellen.

Viele Geräte verfügen bereits über eigene Agenten, wie beispielsweise SNMP-Agenten auf Netzwerkgeräten. Für die Überwachung von Servern und Workstations hat Checkmk eigene installierbare Agenten im Gepäck.

In Version 2.0 finden Sie unter dem Menüpunkt „Setup“ zahlreiche Agenten für Linux / UNIX basierte Betriebssysteme aber auch für MacOS und natürlich Windows-Systeme. In der Version 1.6 finden Sie diese in den WATO-Einstellungen. Zusätzlich können Sie auch Dienste und Anwendungen wie Apache- oder NGINX-Webserver, Plesk, Websphere oder Datenbank-Managementsysteme wie MySQL, SQL, Postgres oder MongoDB ins Monitoring aufnehmen. Auch Checkmk 2.0 bietet zahlreiche Agenten für das Monitoring von Systemen und Diensten.

Check-Mk und i-doit

Setzen Sie i-doit schon ein und überlegen, Checkmk als Monitoring-Lösung in Betrieb zu nehmen? Oder nutzen Sie bereits Checkmk und planen, i-doit als CMDB einzuführen?

Die Reihenfolge ist egal. Gemeinsam entfalten die beiden Tools ihr volles Potential. Sie konfigurieren die Überwachung von Geräten direkt in der CMDB und stellen sicher, dass neue Geräte nicht ohne Monitoring in Betrieb genommen werden. Dadurch vereinfachen Sie Ihre Prozesse und sparen wertvolle Zeit.

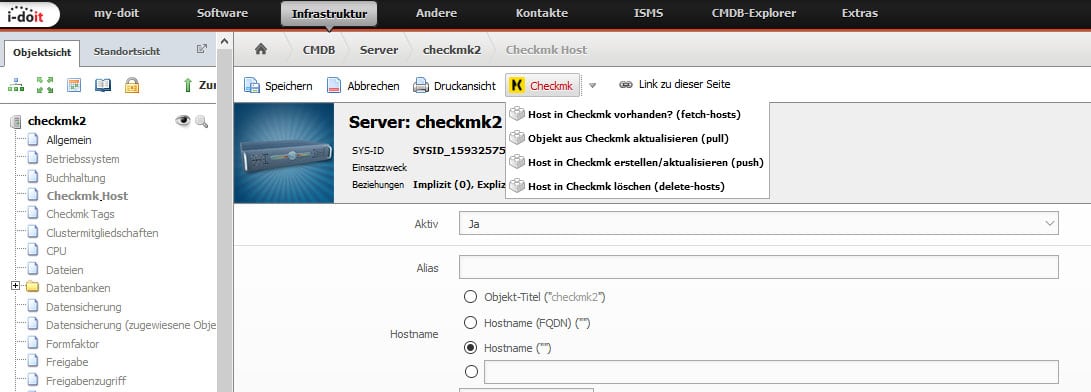

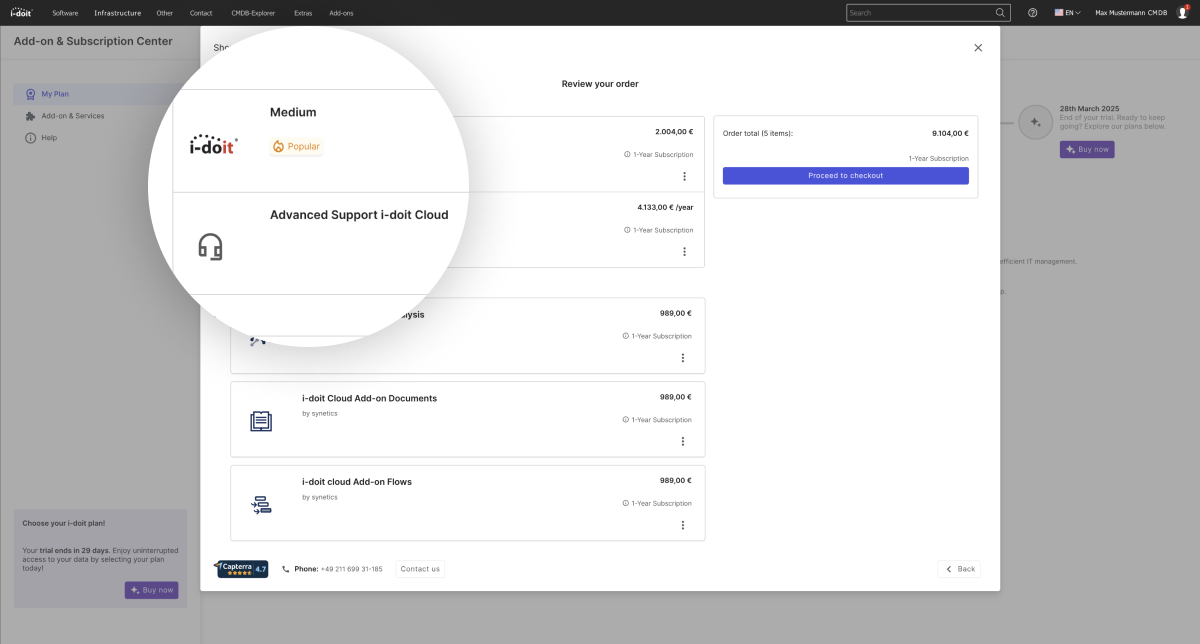

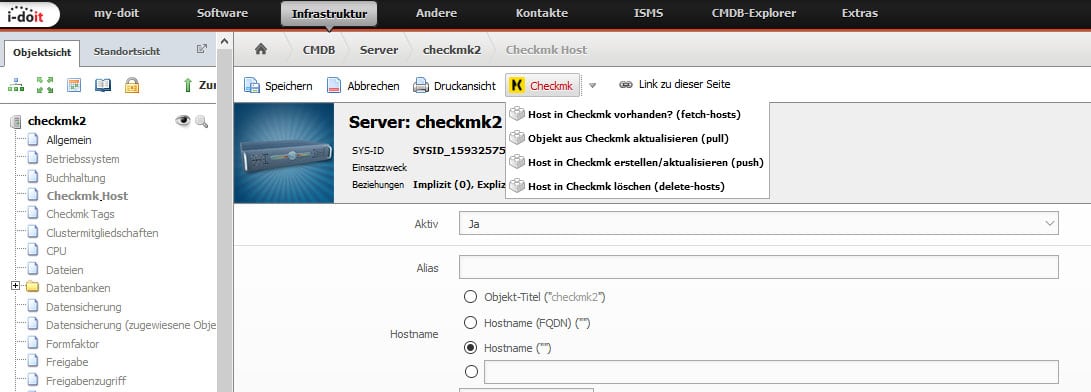

Die Koppelung der beiden Systeme erfolgt komfortabel über das i-doit Add-on Checkmk 2. Dieses ist ab Checkmk Version 1.5 aufwärts kompatibel.

Durch das Add-on entfällt eine doppelte Datenpflege. Sie können die Informationen Ihrer IT-Dokumentation ganz einfach mit den Live-Monitoring-Daten aus Checkmk ergänzen. Dabei spielt es keine Rolle, ob Sie z.B. einen neuen Server erst in i-doit dokumentieren oder als neuen Host in Checkmk anlegen. Die Synchronisation funktioniert durch das PUSH / PULL Verfahren in beide Richtungen (bidirektional). So kann ein in i-doit dokumentierter Server direkt nach Checkmk übertragen werden. Ein im Monitoring bereits vorhandener Server wird nach i-doit exportiert, um ihn mit zusätzlichen Informationen wie z. B. Angaben zum physischen Standort, Kontaktpersonen und Verträgen zu erweitern.

Hier liegt die große Stärke dieser Kombination: Die Daten aus dem Monitoring sind hochaktuell. Informationen – wie Status, IP-Adressen und Dienste – werden in der CMDB automatisch aktualisiert. Dort werden wiederum alle geänderten Daten erfasst und lassen sich zu jeder Zeit nachverfolgen. Aufwändiges Filtern und Prüfen von Log-Dateien ist Vergangenheit.

Zusätzliche Informationen, die im Monitoring nicht registriert werden können, werden in der CMDB problemlos erfasst. Dazu zählen beispielsweise vorhandene Verträge. In der CMDB sind auch darüber hinausgehende Beziehungen zu Lieferanten, Administratoren, Service-Verantwortlichen direkt ermittelbar. So kann der IST- mit dem SOLL-Zustand der unternehmensweiten IT-Infrastruktur verglichen werden, um Statusveränderungen auf einen Blick erkennen zu können.

Der CMDB-Status von Objekten ändert sich durch die Koppelung der beiden Systeme automatisch. Dadurch erkennen Anwender in der IT-Dokumentation, die keinen Zugriff auf das Monitoring erhalten, ob Dienste derzeit teilweise eingeschränkt oder gänzlich ausgefallen sind. Ein weiterer Vorteil besteht darin, dass Administratoren ohne Umwege Handlungsanweisungen aufrufen und Eskalationsstufen abbilden können.

Installation und Betrieb

Das i-doit Add-on Checkmk kann – wie alle anderen i-doit Add-ons – im Kundenportal bezogen und im Administrationsbereich durch einfaches Hochladen der ZIP-Datei installiert werden. Danach rufen Sie das Script „idoitcmk“ für die Konfiguration auf. Sie werden daraufhin durch die weitere Installation geführt und die i-doit JSON-RPC API mit der Checkmk Web API (bis v1.6) oder über eine REST API (ab Version 2.0) verbunden. Bei der Installation können Sie optional auch einen Proxy-Server konfigurieren.

Das i-doit Add-on Checkmk 2 unterstützt Checkmk Version ab der Version 1.5 aufwärts.

Achten Sie jedoch darauf, Checkmk und i-doit nicht auf einem gemeinsamen Server zu betreiben, da sonst bei einem Ausfall beide Systeme nicht zur Verfügung stehen.