27. Juni 2025

i-doit ist jetzt Mitglied im eco – Verband der Internetwirtschaft!

Wir sind stolz darauf, Teil eines starken Netzwerks zu sein, das die digitale Zukunft Deutschlands mitgestaltet.

Read More

![]() Pattrick Bluhm

Pattrick Bluhm

10. November 2021

| Lesedauer: 5 Min.

IT-Sicherheit ist ein komplexes Thema, das nicht mehr nur große Konzerne betrifft. Jedes Unternehmen ist in der Verantwortung, das Niveau der Informationssicherheit mit den vorhandenen Ressourcen möglichst hoch zu halten. Das Spektrum der zu schützenden Assets ist jedoch in heutigen IT-Landschaften sehr breit. Von einzelnen Dateien über PCs und Laptops, Netzwerken bis hin zu Cloud-Diensten und Rechenzentren.

Vergleichsweise wenige Unternehmen verfügen über die Expertise, alle relevanten Bereiche zu erkennen. Und ebenso wenige Unternehmen weisen die Ressourcen auf, um geeignete Maßnahmen zu deren Schutz zu ermitteln.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat darum die BSI-Standards und das IT-Grundschutz-Kompendium entwickelt. Mit diesen Leitfäden erhalten Unternehmen die Befähigung, das Thema Informationssicherheit von der Basis aus anzugehen und nachhaltig umzusetzen. Risiken, Gefährdungen und Anforderungen werden dort detailliert beschrieben.

Das BSI entwickelt fortlaufend Standards zum Umgang mit dem Thema Informationssicherheit. Sie enthalten Empfehlungen zu Prozessen, verschiedenen Methoden und Verfahren, um ein hohes Schutzniveau zu erreichen. Diese Standards beschreiben das Vorgehen in IT-Security Projekten und erläutern geeignete Maßnahmen zum Schutz der Unternehmens-IT.

Aktuell sind die BSI Standards 200-1 bis 200-4 gültig. Die alte 100er-Reihe wurde im Oktober 2017 durch die aktuelle 200er-Reihe ersetzt.

BSI Standard 200-1: Managementsysteme für Informationssicherheit (ISMS)

Der BSI Standard 200-1 definiert die Anforderungen an ein Managementsystem für die Informationssicherheit (ISMS). Für den Aufbau eines ISMS ist

notwendig. Im Unternehmen muss klar definiert werden, wie das Thema IT-Sicherheit angegangen und kontinuierlich weitergeführt wird.

Der Vorteil des Standards: Er ist kompatibel zur ISO 27001. Die Umsetzung Umsetzung des IT-Grundschutzes ermöglicht somit eine Zertifizierung nach ISO 27001.

BSI Standard 200-2: IT-Grundschutz-Methodik

Im BSI Standard 200-2 wird beschrieben, wie die Anforderungen an ein ISMS umgesetzt werden. Das betrifft

BSI Standard 200-3: Risikomanagement

Der BSI-Standard 200-3 setzt sich mit dem Risikomanagement innerhalb der Organisation auseinander. Hier werden alle elementaren und zusätzlichen Gefährdungen ausgiebig erläutert. Weiterhin finden sich hier Möglichkeiten zur Einstufung von Risiken und wie man ihnen begegnet. Für die Abwehr von Gefährdungen wird hier die Konsolidierung des Sicherheitskonzepts beschrieben.

BSI Standard 200-4: Business Continuity Management

Der BSI Standard 200-4 gibt eine fundierte Hilfestellung zum Notfallmanagement innerhalb der Organisation. Dieser praxisnahe Leitfaden zur Einrichtung eines BCMS (Business Continuity Management Systems) unterstützt Anwender beim Einstieg in die Thematik. Er zeigt zahlreiche Möglichkeiten auf, um Anforderungen zeitnah umzusetzen.

Das IT-Grundschutz-Kompendium bietet alle Bausteine, um die BSI Standards 200 – 1 bis 200 – 4 umzusetzen. Auf über 800 Seiten werden die Prozessbausteine, Gefährdungen und Anforderungen detailliert beschrieben. So wird – bei korrekter Anwendung – ein hohes Niveau der Informationssicherheit erreicht.

Das Erreichen eines hohen Schutzniveaus nach IT-Grundschutz wird durch die Umsetzung verschiedener Schichten und Bausteine realisiert. Jeder Baustein steht für einen bestimmten Bereich der Organisation, in dem Sicherheitsmaßnahmen umgesetzt werden.

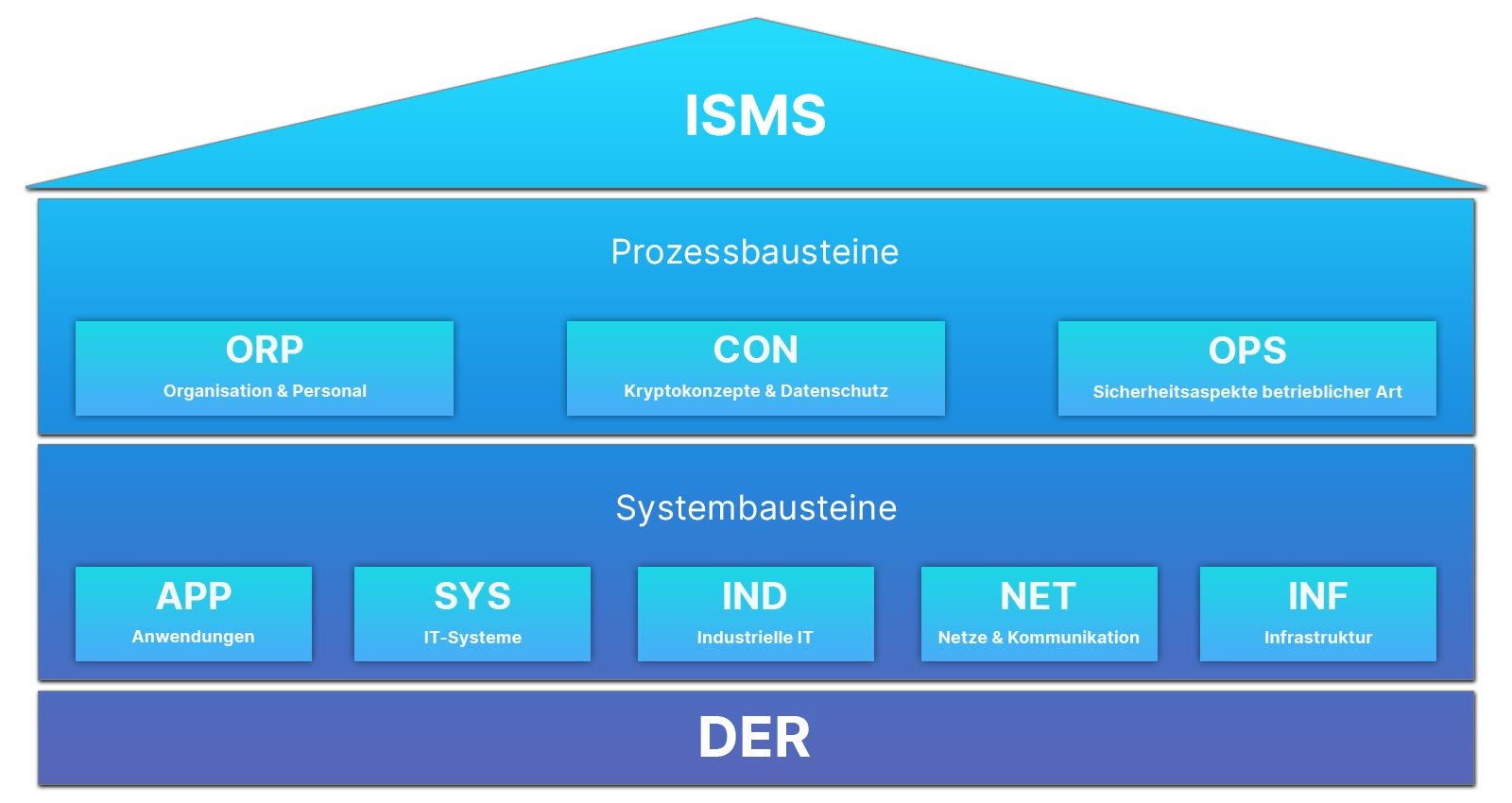

Ganz oben im Schichtenmodell steht das ISMS. Es überwacht durch die definierte Organisationsstruktur und den Sicherheitsprozess die anderen Prozess- und Systembausteine. Es ist somit die Basis für den IT-Grundschutz.

Darunter liegen die Prozessbausteine für ORP, CON und OPS.

Eine Ebene tiefer finden sich die Systembausteine. Diese befassen sich mit eingesetzten Systemen, Kommunikationswegen und Infrastrukturen. Insgesamt gibt es 5 System-Bausteine für APP, SYS, IND, NET und INF.

Der letzte Baustein ist die Detektion und Reaktion (DER). Dieser kann sich auf alle anderen Bausteine erstrecken, da sowohl Systeme als auch Prozesse überwacht werden. Er bildet eigenständig die letzte Ebene.

Dieser Baustein ist z.B. für die Detektion von sicherheitsrelevanten Ereignissen, Audits und Revisionen sowie die Behandlung von Sicherheitsvorfällen zuständig.

In einem ganzen Kapitel widmet sich das IT-Grundschutz-Kompendium den elementaren Gefährdungen, die ein Risiko für Menschen, Systeme und die Organisation an sich darstellen. Durch die detaillierte Aufschlüsselung von Gefahren und deren mögliche Ursachen bekommen Anwender ein umfassenderes Verständnis.

Die Liste der Gefährdungen beginnt bei „einfachen“ Zwischenfällen, die sich negativ auf die Verfügbarkeit von Systemen auswirken (z. B. Feuer oder Wasserschäden). Komplexere Gefahren (z. B. elektromagnetische Störstrahlung) werden ebenfalls behandelt. Schließlich erwähnt das IT-Grundschutzkompendium auch nicht-technische Gefährdungen, die vor allem menschliche Faktoren berücksichtigen. Das beginnt bei einem Personalausfall und reicht bis zu Vorfällen der Nötigung oder Korruption.

Mit dem i-doit pro Add-on VIVA2 setzen Unternehmen und Organisationen den IT-Grundschutz direkt in i-doit um und dokumentieren diese Umsetzung. Die Risikoeinschätzung kann für jegliche Assets vorgenommen und geeignete Maßnahmen aus den Katalogen verknüpft werden.

Das macht den Aufbau eines ISMS nach den BSI-Standards 200-1 und 200-2 möglich, das nahtlos in die CMDB integriert ist. Alle Bausteine des IT-Grundschutz-Kompendium werden mit Assets aus der CMDB verknüpft und deren Umsetzung gesteuert. Durch die vordefinierten Reports kann der Umsetzungsgrad der Maßnahmen zu jeder Zeit überwacht werden. Die Dokumentation des Schutzbedarfs kann zudem visuell dargestellt werden.

Für Nutzer des i-doit pro Add-ons VIVA1 verfügt das VIVA2 Add-on über ein Tool zur Migration der bestehenden Daten.

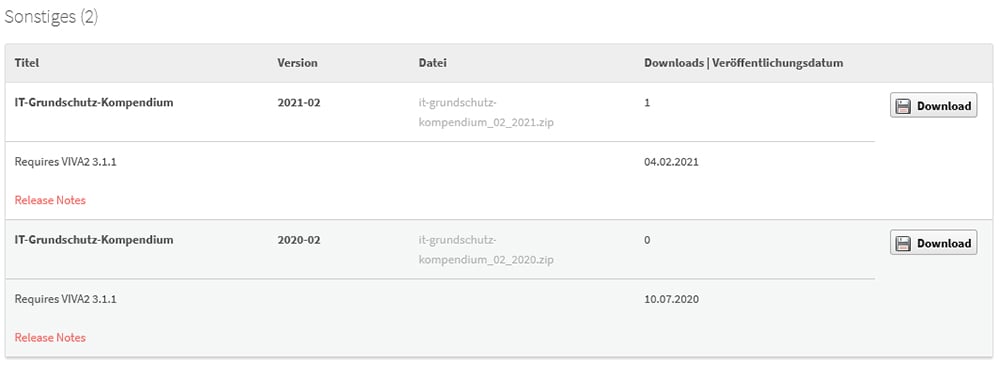

Das IT-Grundschutz-Kompendium besteht aus zahlreichen Gefährdungen, Anforderungen und Maßnahmen zur Gefahrenabwehr. Das bedeutet, es enthält sämtliche Informationen, um ein hohes Sicherheitsniveau zu erreichen. Das gesamte IT-Grundschutz-Kompendium steht für Sie im Kundenportal zum Download bereit. Dieses importieren Sie mit einem Klick in die CMDB. Sie erhalten Zugriff auf sämtliche Anforderungen und Gefährdungen, um diese Ihren Assets zuzuordnen.

Das IT-Grundschutz-Kompendium steht im Kundenportal in verschiedenen Versionen zum Download bereit.

Das IT-Grundschutz-Kompendium steht im Kundenportal in verschiedenen Versionen zum Download bereit.

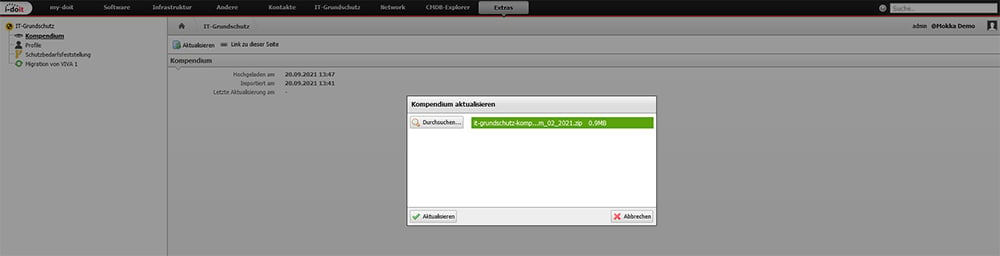

Durch den Import des IT-Grundschutz-Kompendiums haben Sie Zugriff auf alle Gefährdungen und Anforderungen.

Durch den Import des IT-Grundschutz-Kompendiums haben Sie Zugriff auf alle Gefährdungen und Anforderungen.

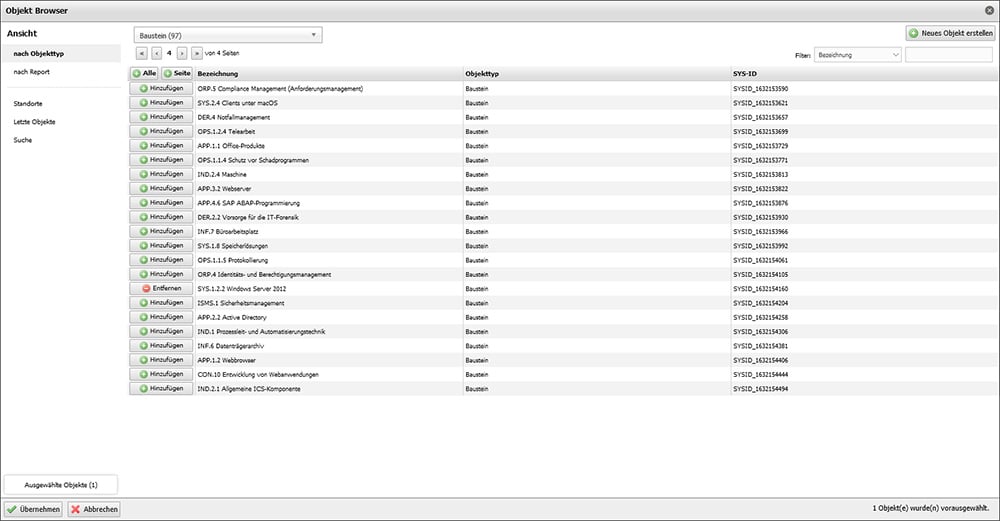

Je nachdem welches Asset betrachtet wird, können verschiedene Prozessbausteine aus dem IT-Grundschutz-Kompendium hinzugefügt werden. Von Anwendungen (APP) über Systeme (SYS) bis hin zu Infrastruktur (INF) und Detektion (DER) sind alle Prozessbausteine auswählbar.

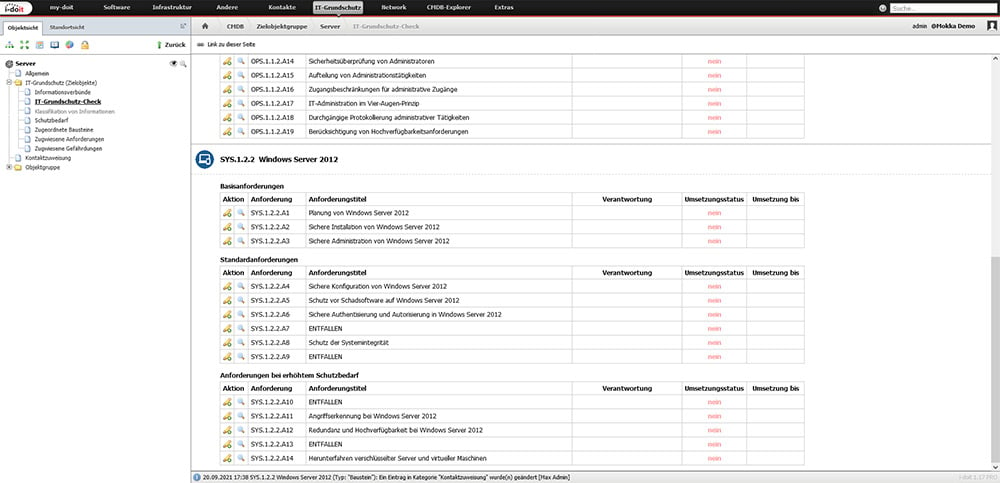

Nach Auswahl eines Bausteins werden die zugehörigen Basis-, Standard-, und Anforderungen mit erhöhtem Schutzbedarf in der Kategorie “IT-Grundschutz-Check” automatisch geladen. Anhand dieser Übersicht kann nun die Umsetzung der Anforderungen geplant und gesteuert werden.

Sämtliche Anforderungen der ausgewählten Bausteine werden automatisch geladen.

Sämtliche Anforderungen der ausgewählten Bausteine werden automatisch geladen.

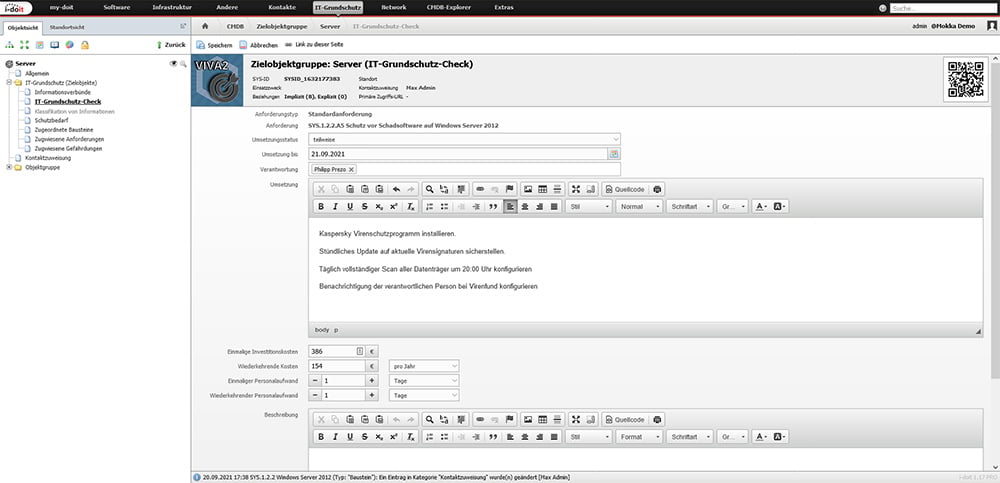

Durch Bearbeitung der Anforderungen können nun Arbeitsschritte definiert und an verantwortliche Personen delegiert werden. Zusätzlich lassen sich die einmaligen und wiederkehrenden Aufwände erfassen.

Die Umsetzung der Maßnahmen kann direkt in den Anforderungen der Bausteine festgelegt werden.

Die Umsetzung der Maßnahmen kann direkt in den Anforderungen der Bausteine festgelegt werden.

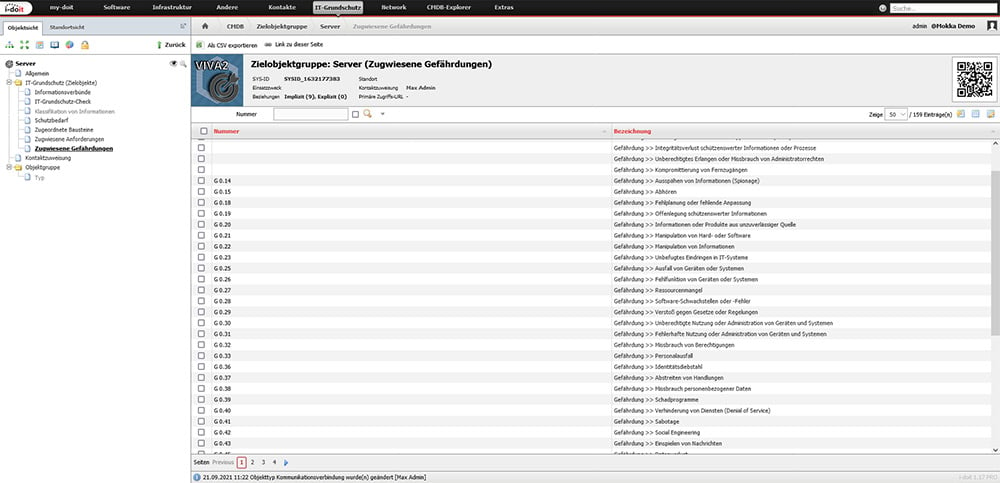

Durch das Hinzufügen der Bausteine werden die Gefährdungen, die vom BSI festgelegt wurden, automatisch verknüpft. Verantwortliche und Fachpersonal bestimmen so genau, in welchem Bereich Sie zusätzliche Maßnahmen treffen, um ein höheres Schutzniveau zu erreichen.

Neben den definierten Gefährdungen des IT-Grundschutz-Kompendium verfügen Sie mit dem VIVA2 Add-on auch über zahlreiche zusätzliche Gefährdungen mit Wissen aus der Praxis. Insgesamt enthält das VIVA2 Add-on knapp 600 Gefährdungen, die den Assets in der CMDB für die Risikoanalyse zugeordnet werden können.

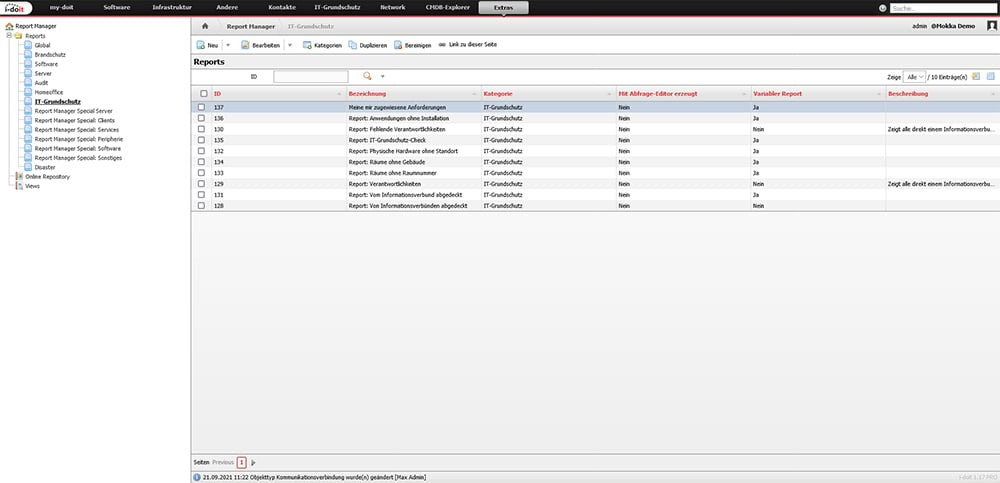

Die eingepflegten Daten werten Sie in verschiedenen vordefinierten Berichten aus. Jeder Mitarbeiter kann eine Übersicht der ihm zugewiesenen Anforderungen auflisten, um diese im Blick zu haben. Anwendungen, die bisher nicht installiert oder Hardware, die noch keinem Standort zugewiesen wurde, lassen sich über die jeweiligen Reports auswerten. Fach- und Führungskräfte verfolgen so zu jeder Zeit den Fortschritt des Projekts.

Mit den mitgelieferten Reports behalten Sie den Fortschritt der Umsetzung stets im Blick.

Mit den mitgelieferten Reports behalten Sie den Fortschritt der Umsetzung stets im Blick.

Durch regelmäßige Auswertungen wird der Fortschritt der Umsetzung konstant überwacht. Dadurch werden zusätzlich notwendige Maßnahmen identifiziert, um das Schutzniveau weiter zu erhöhen. Sie erreichen eine kontinuierliche Verbesserung des Standards Ihrer Informationssicherheit.

Das VIVA2 Add-on ist die perfekte Ergänzung für Unternehmen, die ein insgesamt höheres Schutzniveau oder eine Zertifizierung nach ISO 27001 bzw. nach IT-Grundschutz anstreben. Durch die nahtlose Integration in die CMDB i-doit werden sämtliche Assets betrachtet und mit den Bausteinen aus dem IT-Grundschutz-Kompendium verknüpft.

Durch die automatische Zuteilung der Basis- und Standardanforderungen sowie der Anforderungen bei erhöhtem Schutzbedarf können Gefahren erkannt und Maßnahmen geplant und gesteuert werden. Durch die native Integration stehen Ihnen auch Kernfunktionen der CMDB zur Verfügung. Das betrifft das granulare Rechtesystem, Templates, Reporting, API und viele weitere Komfortfunktionen zur Datenpflege und Auswertung.

Das VIVA2 Add-on ist besonders für Unternehmen geeignet, die

27. Juni 2025

Wir sind stolz darauf, Teil eines starken Netzwerks zu sein, das die digitale Zukunft Deutschlands mitgestaltet.

Read More

03. Juni 2025

Wir bei i-doit freuen uns, eine bedeutende strategische Erweiterung unseres Portfolios bekanntzugeben: Das Unternehmen CONTECHNET ist ab sofort Teil...

Read More

05. März 2025

Wir freuen uns drüber, Ihnen die Veröffentlichung von i-doit 34 bekannt zu geben. i-doit 34 hat eine Vielzahl neuer Funktionen und Verbesserungen zur...

Read More