TISAX

Software, Use Cases & Lösungen

4.7/5 auf Capterra | 2.000+ zufriedene Kunden

Was ist TISAX?

Einführung

TISAX (Trusted Information Security Assessment Exchange) ist der etablierte Prüf- und Bewertungsrahmen der Automobilindustrie für Informationssicherheit.

Er stellt sicher, dass Unternehmen, Zulieferer und Dienstleister sensiblen Informationsaustausch nach einheitlichen Standards schützen, bevor sie mit OEMs und Entwicklungsbetrieben zusammenarbeiten.

Im Mittelpunkt stehen Schutz vertraulicher Informationen, Prototypenschutz, Datenverarbeitung im Entwicklungs- und Produktionsumfeld sowie der Nachweis von Sicherheitsmaßnahmen gegenüber Partnern.

TISAX verlangt, dass Unternehmen Risikobewertungen, technische und organisatorische Maßnahmen, Richtlinien, Rollen und Prozesse nachvollziehbar steuern und dokumentieren.

Dazu gehören unter anderem Umgang mit vertraulichen Daten, physische Sicherheit, Zugriffskontrollen, Lieferantenmanagement, Asset-Transparenz, Vorfallmanagement, Notfallkonzepte und kontinuierliche Wirksamkeitsprüfung.

Use-Cases

Anwendungsfälle rund um ISMS, Risiko- und Compliance-Management

Sie steuern Audits zentral, planen Prüfungen, dokumentieren Ergebnisse und generieren automatisch Auditberichte.

Sie verwalten Dokumente revisionssicher, versionieren und bearbeiten sie direkt im Tool und nutzen Vorlagen sowie Importfunktionen.

i-doit unterstützt GAP-Analysen nach Standards wie ISO 27001, ISO 9001 oder NIS2 inklusive Reifegradbewertung, Verantwortlichkeiten und Dokumentenzuordnung.

Sie bewerten und verwalten Lieferanten zentral, dokumentieren Verträge und pflegen Kontaktdaten sowie Ersatzlieferanten.

Sie leiten Maßnahmen ab, verteilen Aufgaben, verfolgen Fristen und erhalten automatische Benachrichtigungen per Mail.

Sie dokumentieren und bewerten Sicherheitsvorfälle ISO- und NIS2-konform, ordnen betroffene Assets zu und leiten Maßnahmen zentral ab.

Warum Struktur in der Informationssicherheit unverzichtbar ist

TISAX scheitert in der Praxis nicht an technischen Anforderungen, sondern an fehlender Organisation.

Prototypendaten liegen in Ordnern, Entwicklungssoftware läuft auf privaten Accounts, NDAs und Partnerverträge liegen irgendwo im Mailverlauf, und niemand weiß, wer bei einem Sicherheitsvorfall entscheidet. Sobald ein OEM oder Auditor fragt, entstehen hektische Rückfragen: „Wer hat Zugriff auf die CAD-Daten? Wo ist das NDA? Welche Systeme nutzt das externe Team? Wo liegen Testfahrzeugdaten?“

Ohne eine zentrale Stelle, an der Informationen, Zugriffe, Partner, Maßnahmen und Vorfälle verknüpft und nachverfolgt werden, ist kein Unternehmen audit- oder lieferfähig.

Praxis bedeutet nicht „Firewalls und Policies“, sondern Kontrolle über vertrauliche Informationen, definierte Rollen und nachvollziehbare Entscheidungen. Das ist der Unterschied zwischen einer Sammlung von Dokumenten und einer Sicherheitsarchitektur, die im Betrieb funktioniert.

In 3 Schritten TISAX-konform

und Schutzbedarf verstehen

und nachvollziehbar verankern

und auditfest dokumentieren

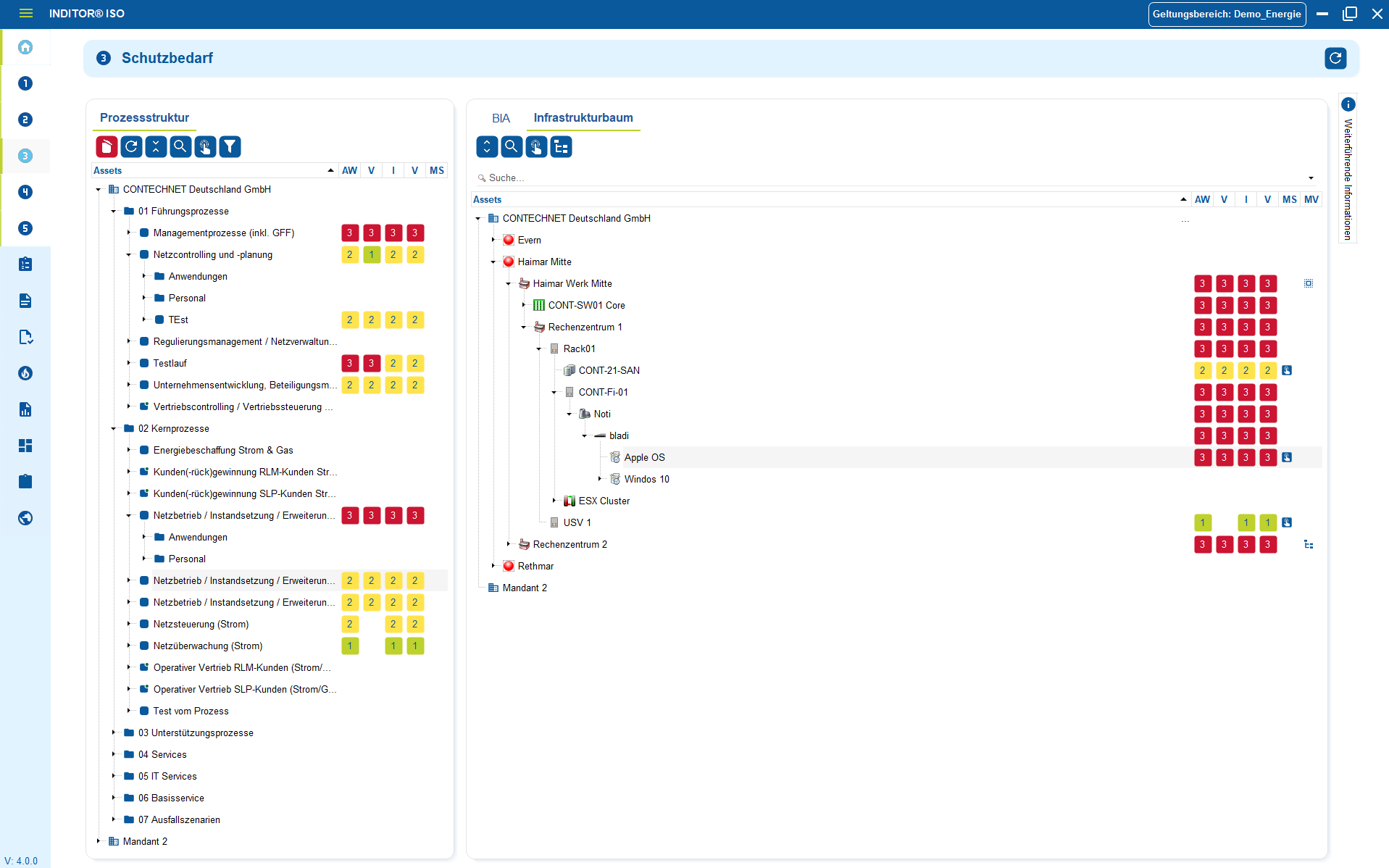

1. Kritische Informationen, Assets und Schutzbedarf verstehen

TISAX beginnt nicht bei Tools oder Firewalls, sondern bei der Frage, welche Informationen in Ihrem Unternehmen wirklich schützenswert sind und wie sie genutzt werden.

Im ersten Schritt werden vertrauliche Entwicklungsdaten, Prototypeninformationen, CAD-Modelle, Test- und Versuchsdaten, Konstruktionspläne oder fahrzeugbezogene Informationen strukturiert erfasst. Statt „irgendwo im Projektordner“ oder verstreut auf SaaS-Konten entsteht ein klarer Informationsbestand: Datenarten, Nutzungskontexte, Verantwortliche, Speicherorte, externe Beteiligte und Prozessabhängigkeiten.

Darauf aufbauend wird der Schutzbedarf realistisch bewertet — nicht anhand theoretischer Checklisten, sondern entlang echter Risiken: Wer könnte Zugang erlangen? Welche Auswirkungen hätte ein Leak auf Produkt, Marke, Zulieferer oder OEM-Beziehung? Welche Systeme, Teams und Dienstleister sind involviert und in welcher Tiefe?

Nur mit dieser Transparenz lassen sich Zugriffe, Maßnahmen und Vorgaben wirksam aufbauen. Alles andere endet in isolierten Lösungen, die im TISAX-Audit auseinanderfallen.

Schutzbedarf für Assets, Prozesse und Services festlegen.

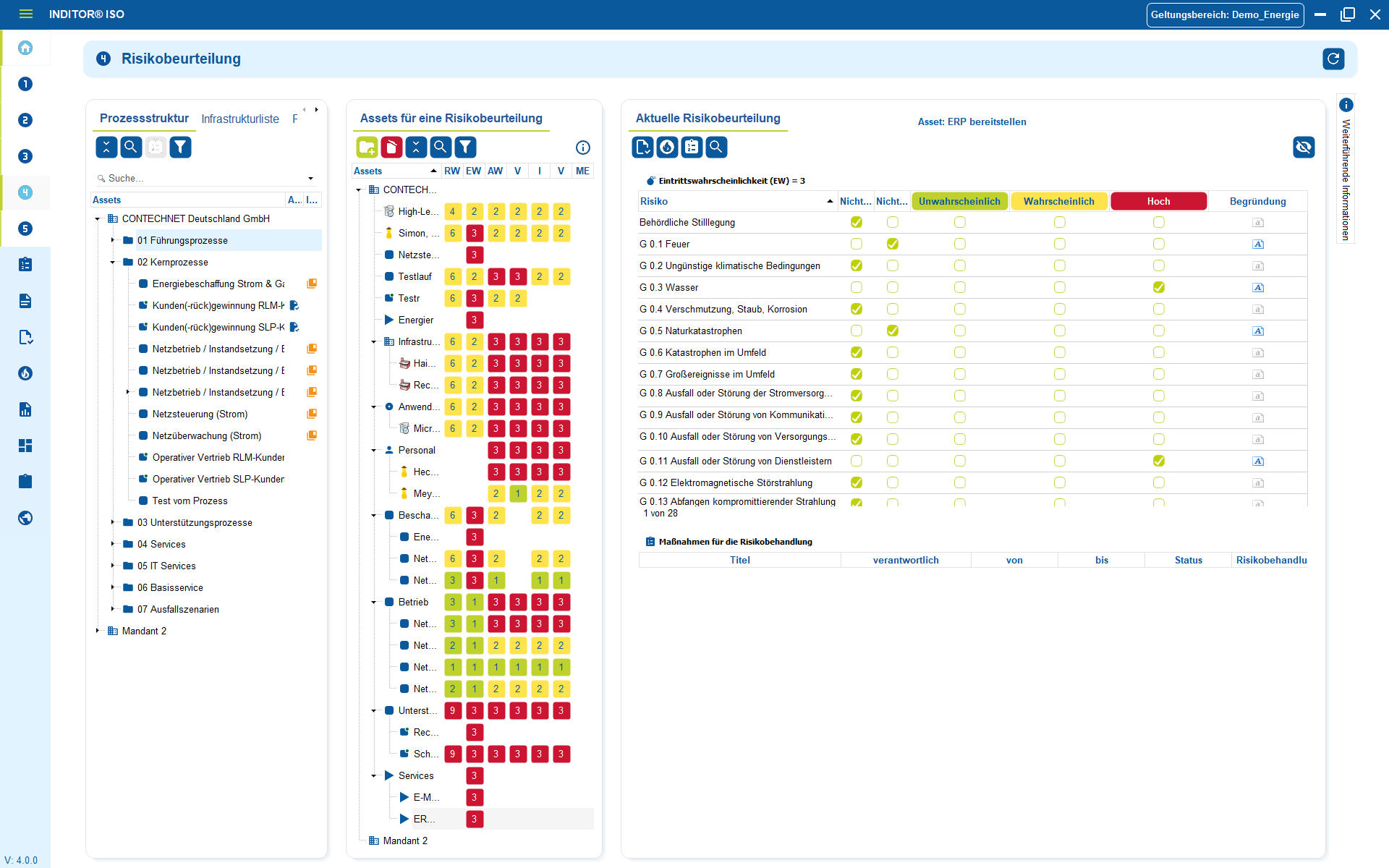

2. Maßnahmen planen, umsetzen und nachvollziehbar verankern

Sobald klar ist, welche Informationen kritisch sind, müssen die passenden technischen und organisatorischen Maßnahmen (TOMs) systematisch eingeführt werden. Dabei geht es nicht um eine Sammlung beliebiger Sicherheitsfeatures, sondern um gezielte Maßnahmen entlang der realen Risiken: Zugriffskontrollen für Entwicklungsdaten, getrennte Umgebungen für Prototypen, Rollenkonzepte, Verschlüsselung, physische Zutrittsregeln, Umgang mit Fremdpersonal oder klare Vorgaben für externe Dienstleister.

Maßnahmen werden nicht „einmal beschlossen und vergessen“, sondern mit Verantwortlichkeiten, Fristen und Wirksamkeitszielen verknüpft. Jede Maßnahme ist einer konkreten Bedrohung, einem Szenario oder einem Prozess zugeordnet — und kein abstraktes Dokument im Sharepoint.

So entsteht eine Sicherheitsarchitektur, die nicht von Best-Practice-Folien lebt, sondern von reproduzierbaren Entscheidungen und nachweisbaren Ergebnissen in Entwicklung, Fertigung oder Projektbetrieb.

Beurteilung der Risiken und Gefahren

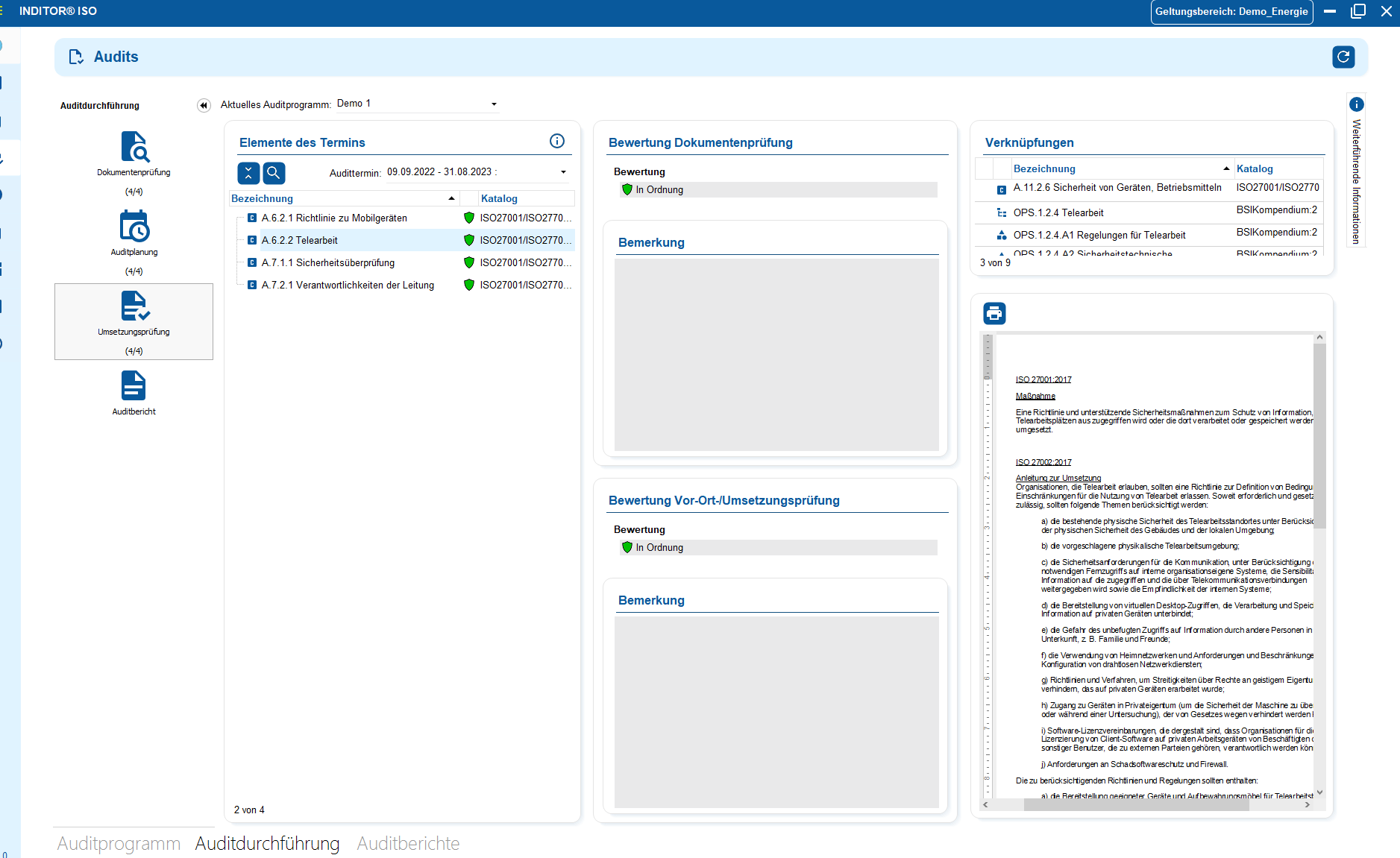

3. Vorfälle erkennen, bewerten und auditfest dokumentieren

TISAX bewertet nicht, ob ein Unternehmen fehlerfrei ist, sondern wie es mit Fehlern umgeht.

Sicherheitsvorfälle, falsche Zugriffe, verloren gegangene Hardware, Datenlecks oder Prozessabweichungen werden nicht per E-Mail oder Zuruf geklärt, sondern strukturiert erfasst: Was ist passiert? Wer war betroffen? Welche Systeme, Dateien oder Prototypen waren involviert?

Jeder Vorfall erhält einen Status, Verantwortliche, eine Bewertung der Auswirkungen und konkrete Maßnahmen zur Behebung — inklusive Lessons Learned, damit derselbe Fehler nicht wieder auftritt.

Die Dokumentation ist nicht optional, sondern der entscheidende Nachweis, dass Maßnahmen im Unternehmen nicht nur existieren, sondern wirken. Ein Auditor prüft nicht die Sicherheit „im Idealfall“, sondern die Professionalität im Ernstfall.

Auditberichte können zentral angelegt und verwaltet werden

Branchen

Sehen Sie ich alle Lösungen für Ihre Branche an

Mehr lesen

Beispiel Anwendungsfälle für TISAX

Zentrale IT-Dokumentation

Lizenzmanagement

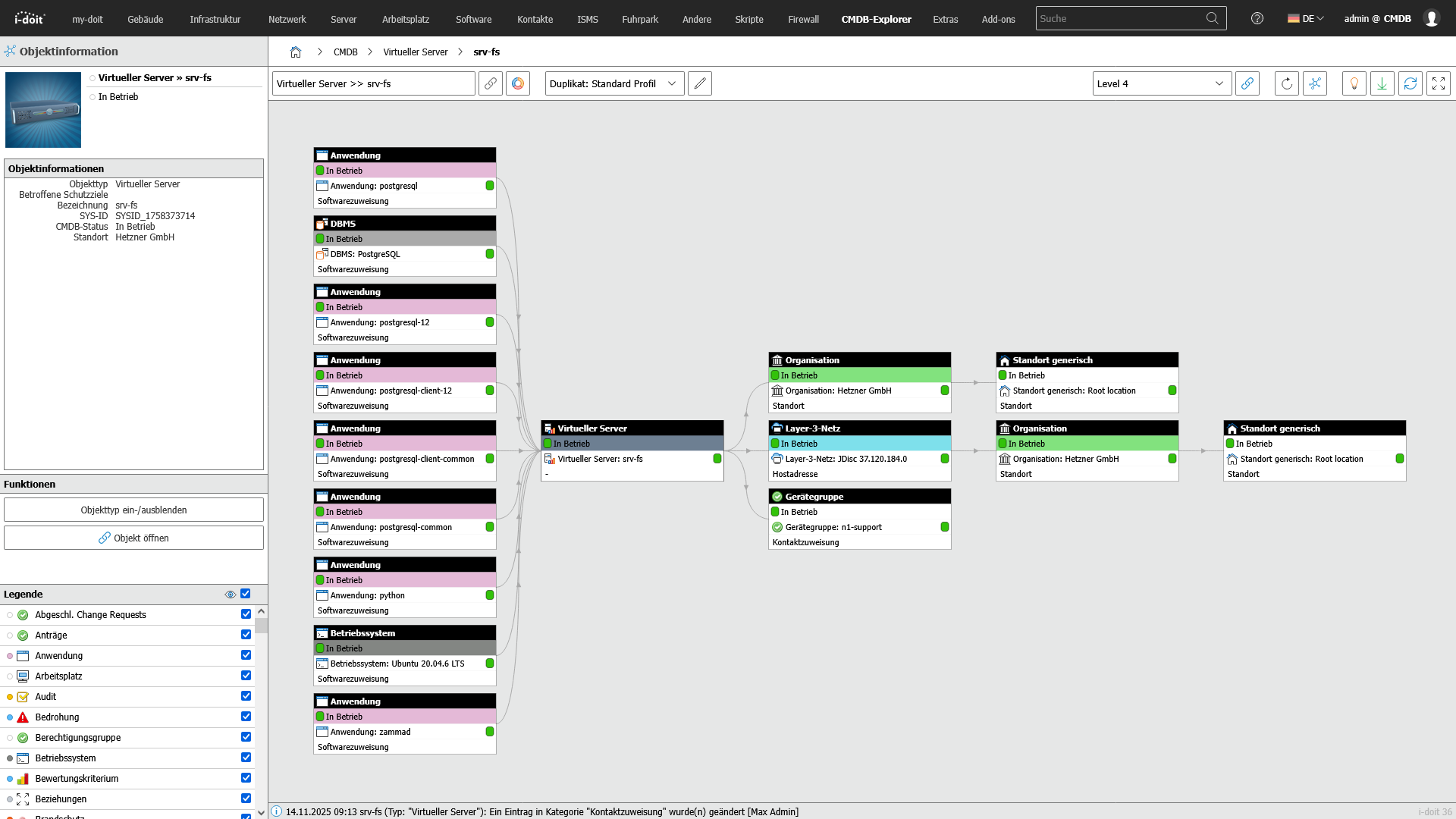

1. Einführung einer CMDB – Zentrale IT-Dokumentation

IT-Informationen entstehen nicht an einem einzigen Ort und schon gar nicht in einer Excel-Liste. Sie liegen in Active Directory, in Cloud-Portalen, in Ticket-Systemen, in Netzwerkscans, in Einkaufssystemen, in E-Mail-Verläufen und in Support-Chats.

Ohne zentrale Steuerung sind diese Daten verteilt, unvollständig, historienlos und im Ernstfall nutzlos.

Eine CMDB schafft einen zentralen Informationsraum:

Objekte und Assets werden eindeutig erfasst, strukturiert klassifiziert, ihren Verantwortlichkeiten zugeordnet und mit Abhängigkeiten abgebildet. Änderungen werden nachvollziehbar dokumentiert. Dadurch wissen IT-Teams, Betreiber und externe Dienstleister nicht nur was vorhanden ist, sondern wo, wie, seit wann, mit welchem Risiko und von wem betrieben.

Vorteile:

- Reale Risikoreduzierung statt „Inventar auf Papier“:

Updates, Patches, Konfigurationsänderungen, Zertifikate, Laufzeiten und Cloud-Instanzen gehen nicht „verloren“ – sie sind sichtbar, mit Historie. - Transparente Struktur statt Chaos in Tickets und Excel:

Server, Software, Verträge, Lizenzen, Netzwerkgeräte, User, Standorte, Dienste – alles eindeutig zugeordnet statt in „Misc_Ordner“ und Chat-Historien. - Schutz vor unkontrollierter Datenweitergabe:

Konfigurationsdaten, Passwörter, IPs, Verantwortlichkeiten und Lizenzinfos landen nicht in privaten Notizen, Dropbox oder OneDrive. - Sicherheit im Audit:

Auditoren sehen klare Konfigurationswege, Verantwortlichkeiten, Patchhistorie, SLA-Verknüpfungen – und nicht improvisierte Tabellen ohne Beweiswert.

Bild zeigt: Import Ihrer bestehenden Assets aus Excel oder anderen Drittanbietertools

2. Steuerung von Zugriffen

Steuerung von Zugriffen – Rollen- und Berechtigungskonzept

TISAX interessiert sich nicht dafür, ob MS Teams, Jira, SharePoint, Nextcloud oder ein selbstgebautes Tool genutzt wird. Relevant ist nur wer zu welchem Zeitpunkt welche Informationen sehen, ändern oder freigeben darf.

Zugriffe werden nicht „für alle Entwickler“ verteilt, sondern rollenbasiert, projektbezogen, phasenabhängig und risikoorientiert vergeben.

Externe Dienstleister, Praktikanten, Support, Offshore-Teams oder Auditoren bekommen nur den Zugriff, der für ihre Aufgabe zwingend erforderlich ist.

Nicht mehr – und definitiv nicht weniger.

Damit entsteht ein steuerbares Berechtigungsmodell, bei dem sensible Informationen geschützt sind, wo sie entstehen, statt im Tagesgeschäft unkontrolliert herumgereicht zu werden.

Vorteile:

- Minimale Angriffsfläche: Keine unkontrollierten „All-Access“-Rechte, die nie entzogen werden. Rollen bestimmen exakt, wer was darf.

- Fehlbedienung sinkt: Teams sehen nur das, was für ihre Rolle relevant ist. Weniger falsche Freigaben, weniger falsche Weiterleitungen.

- Revisionssicherheit: Jede Berechtigung ist dokumentiert – wer sie bekommen hat, warum und wann. Kein Ratespiel im Audit.

- Automatische Lebenszyklen: Wenn Rollen, Projekte oder Verantwortlichkeiten enden, entfallen Zugänge automatisch statt „irgendwann mal, wenn's auffällt“.

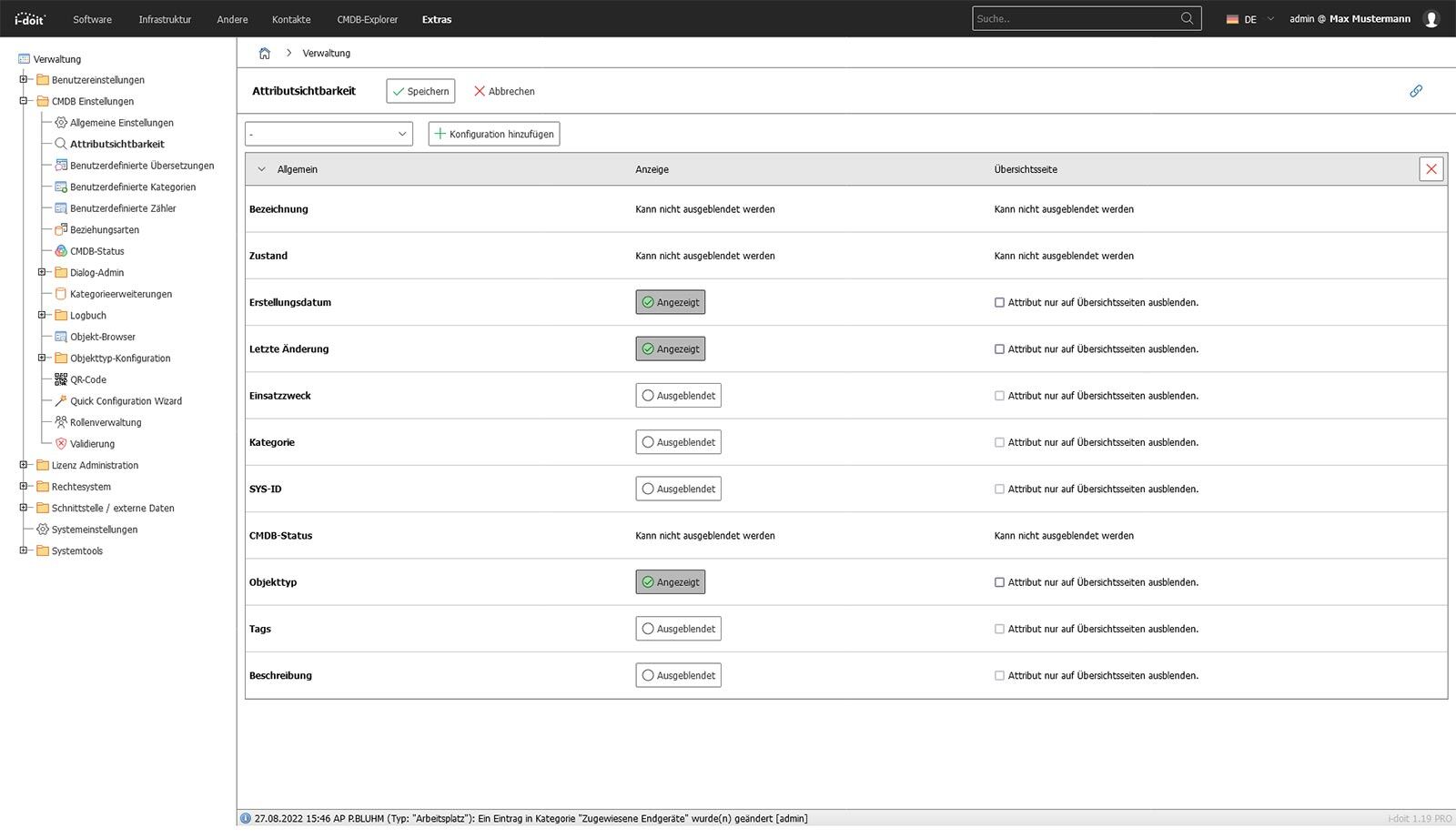

Bild zeigt: Berechitgungen können nach Abteilungne, Rollen oder Benutzern aufgeschlüsselt werden.

3. Software- und Lizenzmanagement

Software ist kein „Dateidownload“ – sie existiert in Versionen, Lizenzmodellen, Nutzerzuweisungen und Compliance-Pflichten. Installationen verändern sich ständig: Versionen wechseln, Server migrieren, SaaS-Pläne laufen aus, Benutzer kommen und gehen. Wenn diese Veränderungen nicht kontrolliert dokumentiert werden, entstehen reale Risiken:

Eine abgelaufene Lizenz führt zu Auditproblemen, ungenutzte Subscriptions verbrennen Budget, ein unautorisierter Admin-Account öffnet die Kill-Chain, Schatten-IT entsteht, weil jemand schnell „mal was installiert“.

Ein strukturiertes Software- und Lizenzmanagement zeigt lückenlos welche Software wo läuft, mit welcher Lizenz, für welchen Zweck, mit welchen Nutzern und wie der Lebenszyklus gesteuert wird.

Vorteile:

- Keine Schatten-IT: Software erscheint nicht plötzlich irgendwo – jede Installation ist dokumentiert, verantwortet und genehmigt.

- Wirtschaftlichkeit statt Lizenz-Friedhof: Nicht genutzte Subscriptions und Überlizenzen werden erkannt und abgebaut. Budget wird nicht verbrannt.

- Auditfest statt Ausreden: Lizenzen, Nutzer, Versionen und Berechtigungen sind nachweisbar, nicht „aus dem Gedächtnis“.

- Security statt Zufall: Unautorisierte Installationen, Admin-Rechte oder alte Versionen werden systematisch eliminiert, bevor sie zum Risiko werden.

- Lebenszyklus unter Kontrolle: Beschaffung, Nutzung, Verlängerung, Abkündigung und Deinstallation sind nachvollziehbar gesteuert – nicht „wenn es jemandem auffällt“.

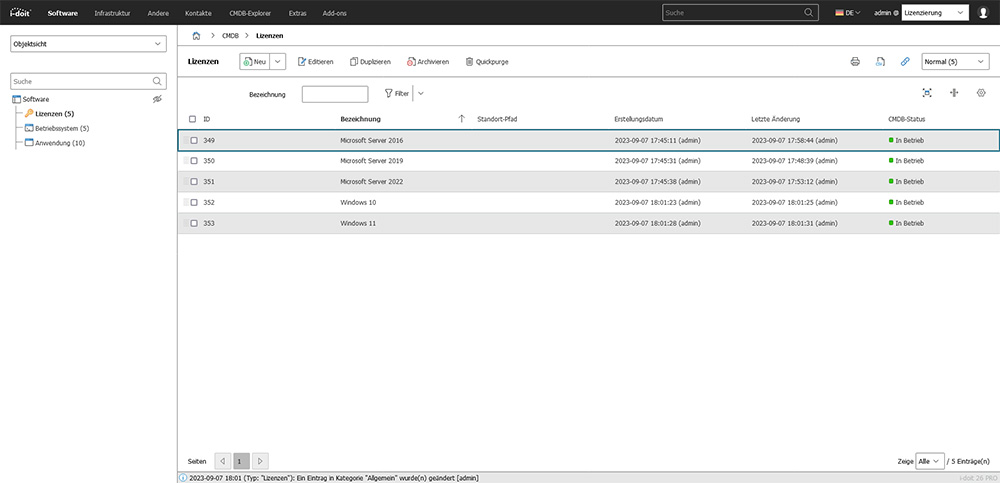

Bild zeigt: Anwendungen und Lizenzen die für Geschäftskritische Prozesse benötigt werden, stets im Blick behalten.

.png?width=300&name=Contact%20(1).png)

Buchen Sie Ihre persönliche Live-Demo

Unser i-doit Team nimmt sich gerne Zeit, um Sie bei Ihrem Anwendungsfall persönlich zu beraten.