i-doit INDITOR — Ihr ISMS für ISO-Zertifierungen, BSI & NIS-2

In 15 Tagen zum ISMS

Klare Prozesse und vordefinierte Kataloge sorgen für eine

praxisnahe Umsetzung regulatorischer Anforderungen.

Als GRC- Lösung „ Made in Germany “ schafft i-doit INDITOR eine

verlässliche Grundlage für nachhaltige Informationssicherheit.

4.7/5 auf Capterra | 2.000+ zufriedene Kunden

i-doit INDITOR ISO: Ihr Weg zur ISO 27001 Zertifizierung

Normanforderungen strukturiert umsetzen und auditsicher dokumentieren

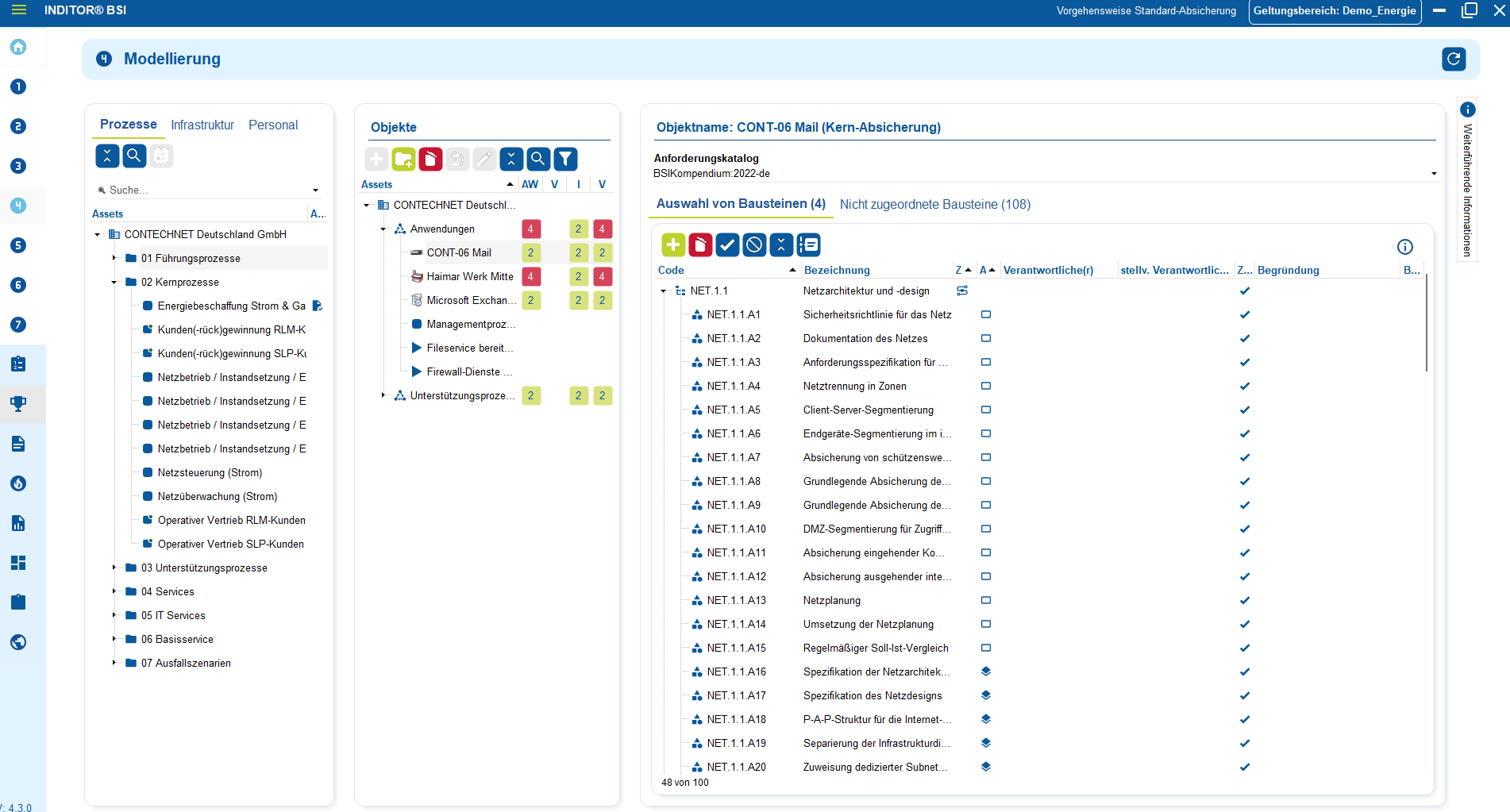

i-doit INDITOR BSI: IT-Grundschutz strukturiert umsetzen

Anforderungen nach BSI IT-Grundschutz zentral abbilden und revisionssicher dokumentieren

i-doit INDITOR NIS-2: NIS-2-konform & praxisnah umgesetzt

Zentrale Umsetzung mit GAP-Analyse und revisionssicheren Nachweisen

Kataloge

Vorteile unserer ISMS-Lösung

Fertige Kataloge und Vorlagen

ermöglichen einen zügigen Start

Al le Anforderungen, Risiken und

Maßnahmen zentral nachvollziehbar

Strukturierte Prozesse reduzieren manuelle

Tätigkeiten und Abstimmungen

ISMS nicht nur einführen, sondern

dauerhaft wirksam betreiben

Jederzeit aus sagefähige Nachweise

für Prüfungen und Audits

Klare Strukturen vermeiden Lücken

und Inkonsistenzen

Al le ISMS- relevanten Themen in einer

gemeinsamen Datenbasis

Mit wachsenden Anforderungen Einfach skalierbar

Unsere Editionen für den i-doit INDITOR im Überblick

Die passende ISMS-Lösung für ISO, BSI und NIS-2 – transparent und übersichtlich

Use-Cases

Anwendungsfälle rund um ISMS, Risiko- und Compliance-Management

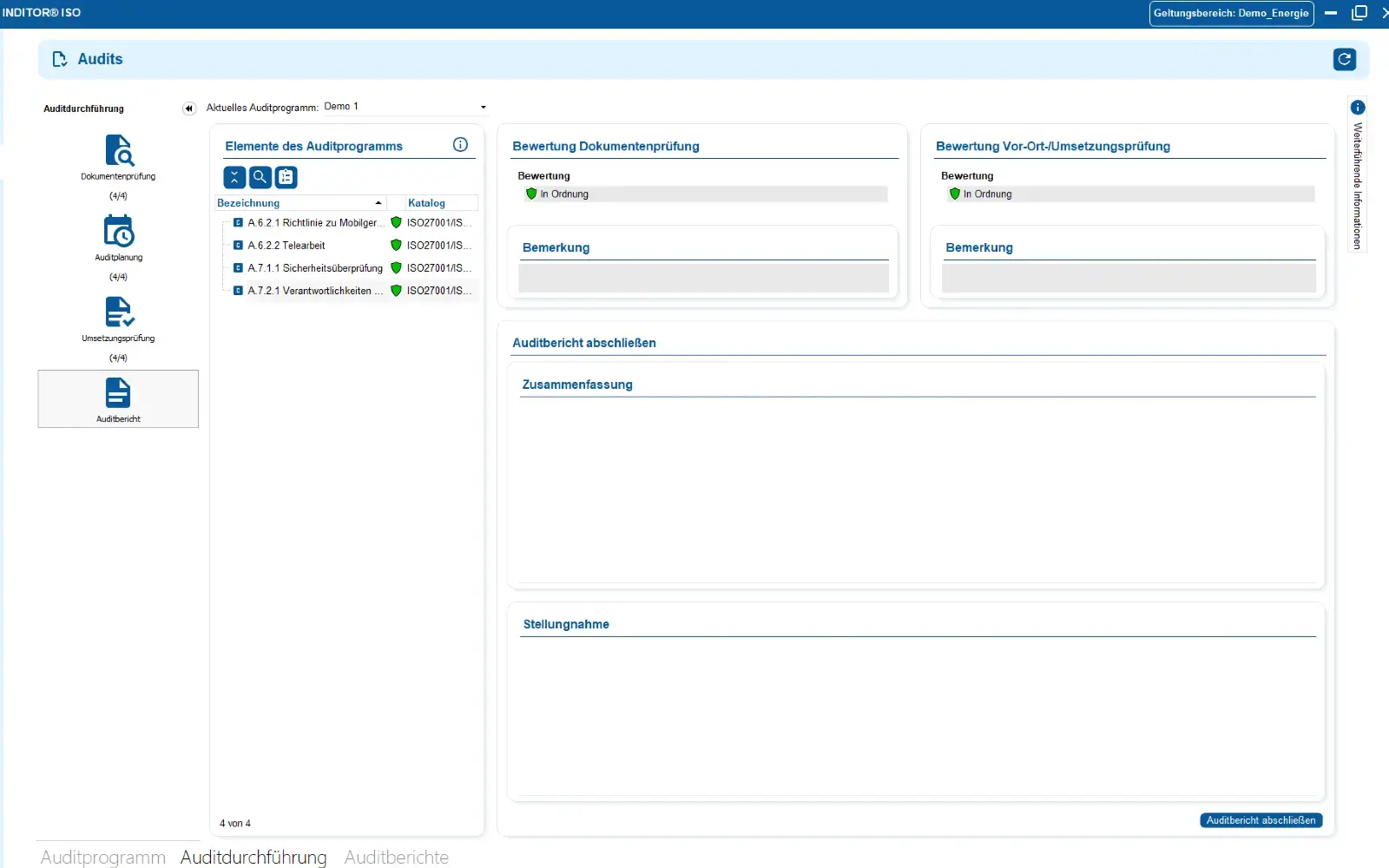

Sie steuern Audits zentral, planen Prüfungen, dokumentieren Ergebnisse und generieren automatisch Auditberichte.

Sie verwalten Dokumente revisionssicher, versionieren und bearbeiten sie direkt im Tool und nutzen Vorlagen sowie Importfunktionen.

i-doit unterstützt GAP-Analysen nach Standards wie ISO 27001, ISO 9001 oder NIS2 inklusive Reifegradbewertung, Verantwortlichkeiten und Dokumentenzuordnung.

Sie bewerten und verwalten Lieferanten zentral, dokumentieren Verträge und pflegen Kontaktdaten sowie Ersatzlieferanten.

Sie leiten Maßnahmen ab, verteilen Aufgaben, verfolgen Fristen und erhalten automatische Benachrichtigungen per Mail.

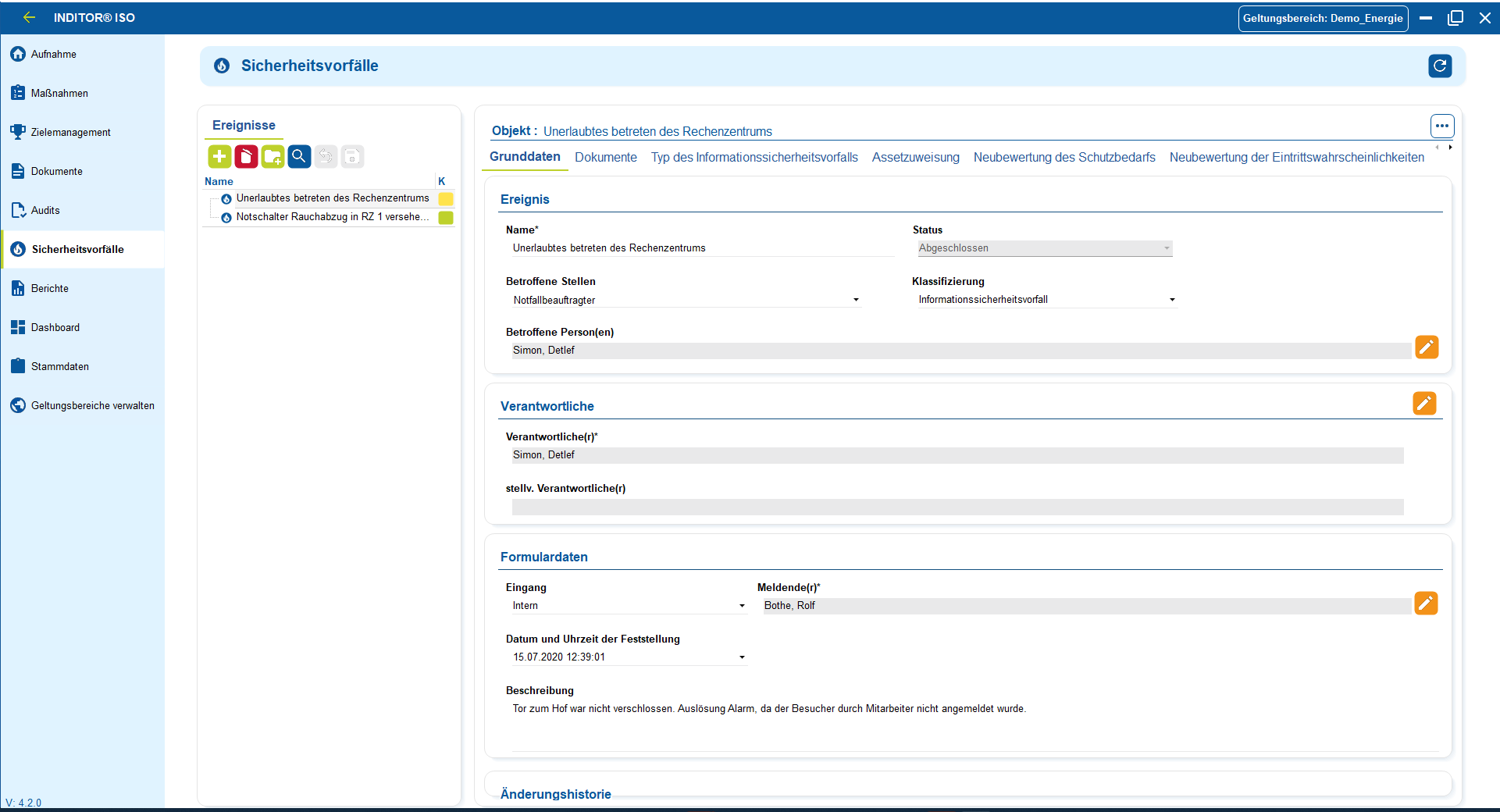

Sie dokumentieren und bewerten Sicherheitsvorfälle ISO- und NIS2-konform, ordnen betroffene Assets zu und leiten Maßnahmen zentral ab.

.png?width=300&name=Contact%20(1).png)

Buchen Sie Ihre persönliche Live-Demo

Unser i-doit Team nimmt sich gerne Zeit, um Sie bei Ihrem Anwendungsfall persönlich zu beraten.

i-doit INDITOR Überblick

Die Software für Informationssicherheit, die Ihnen einen Leitfaden bereitstellt

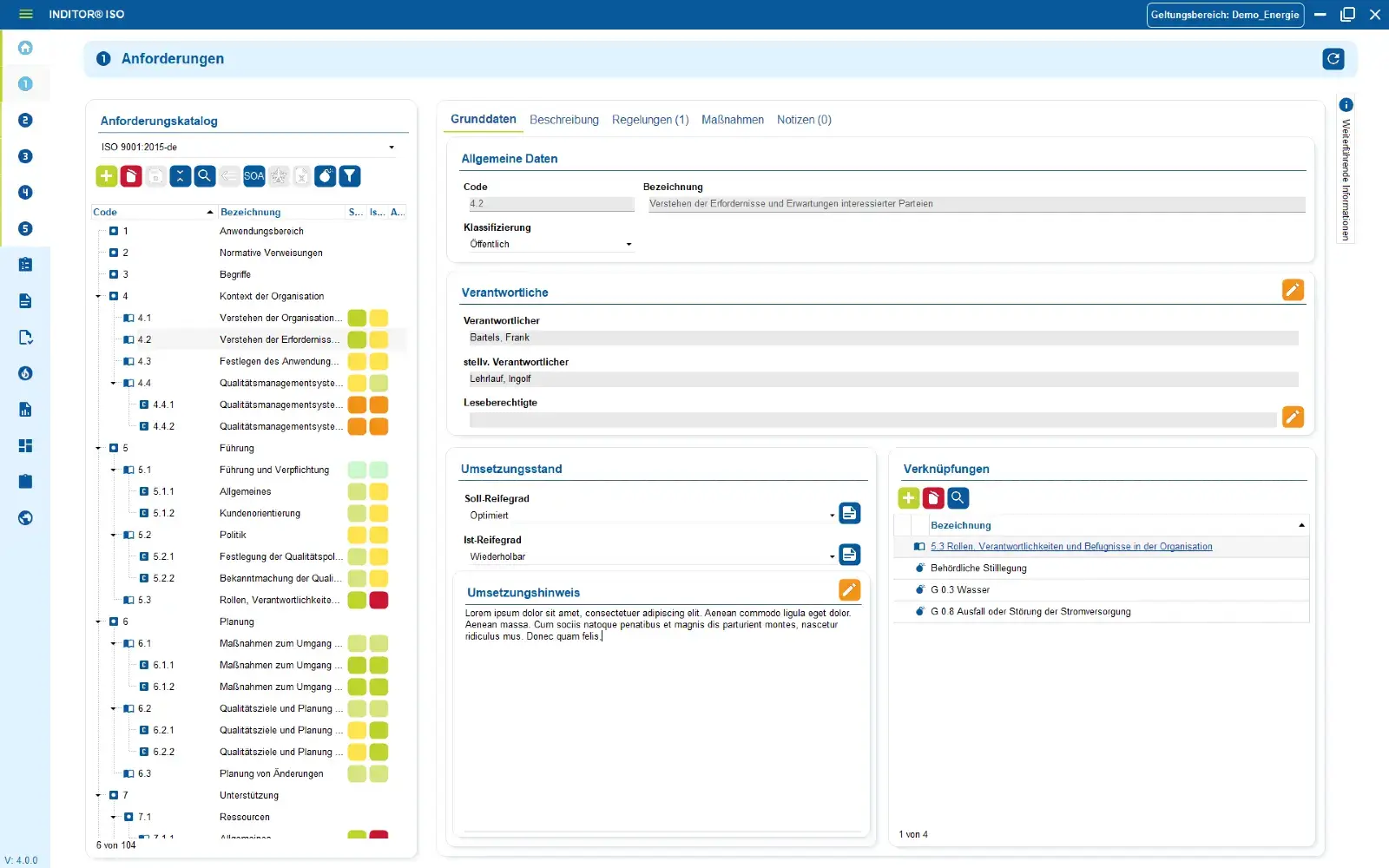

1. Anforderungskatalog

Abbildung der Anforderungen des mit dem Geltungsbereich verknüpften ISO / IEC 27001 Katalogs. Die Anforderungen und Maßnahmen sind in unserem ISMS Tool i-doit INDITOR um Umsetzungshinweise und Hilfestellungen ergänzt. Die ISO / IEC 27002 ist automatisch verknüpft.

Legen Sie Verantwortlichkeiten, Umsetzungsstände und Maßnahmen für einzelne Anforderungen fest. Verknüpfen Sie für die Anforderungen relevante Richtlinien (z. B. Compliance) und Dokumente und fügen Sie Umsetzungshinweise hinzu.

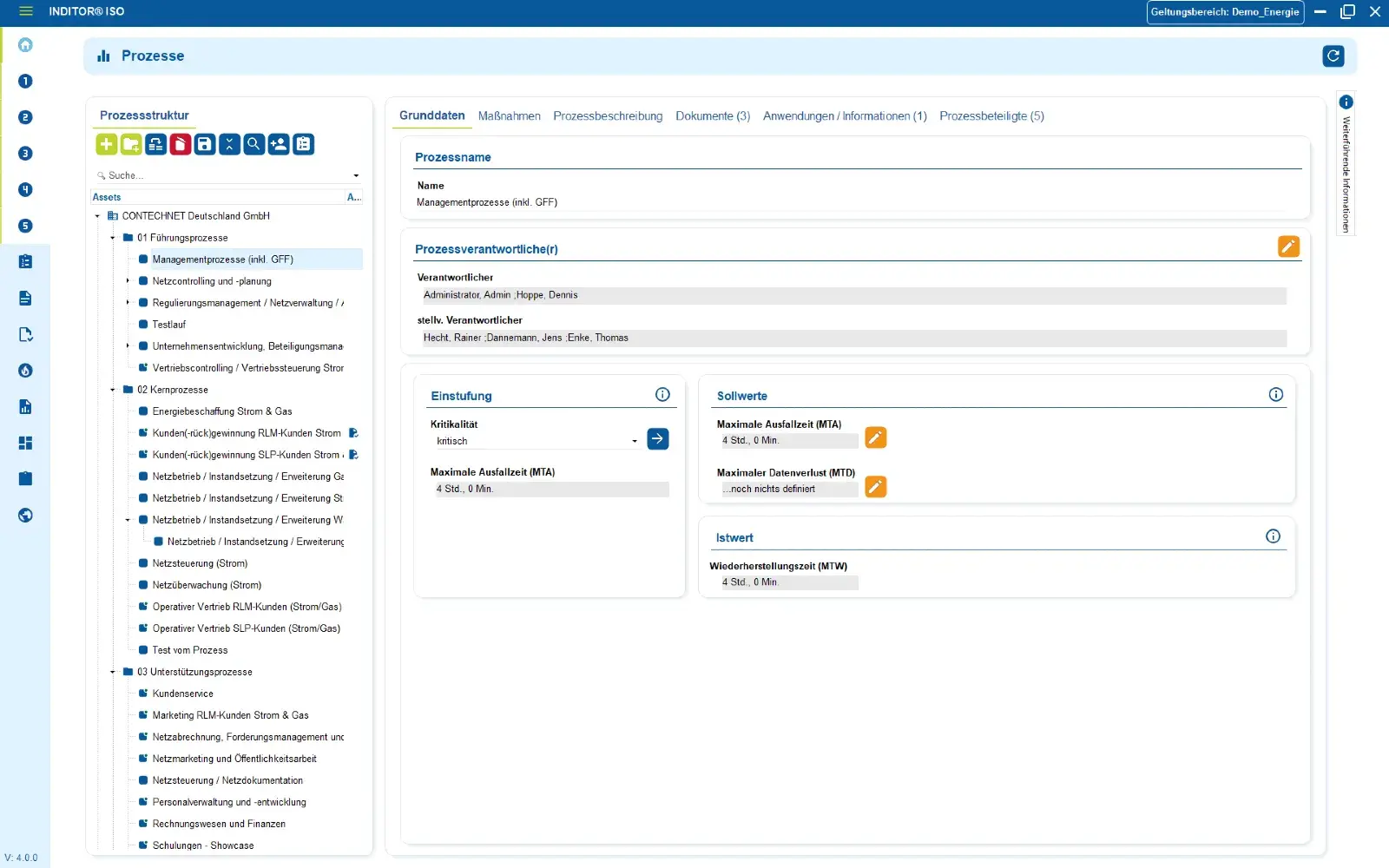

2. Assetmanagement

Mit dem Assetmanagement von INDITOR® ISO verwalten Sie Prozesse, Personal und IT-Infrastruktur zentral. Enthaltene ISO-konforme Standardprozesse lassen sich erweitern und importieren. Assetbäume, Gruppen und Abhängigkeiten unterstützen Risikobewertungen im Risikomanagement. Bestehende Inventarisierungs- und IT-Lösungen, Lieferanten sowie organisatorische Einheiten können einfach integriert werden. Für maximale Transparenz in komplexen Unternehmen.

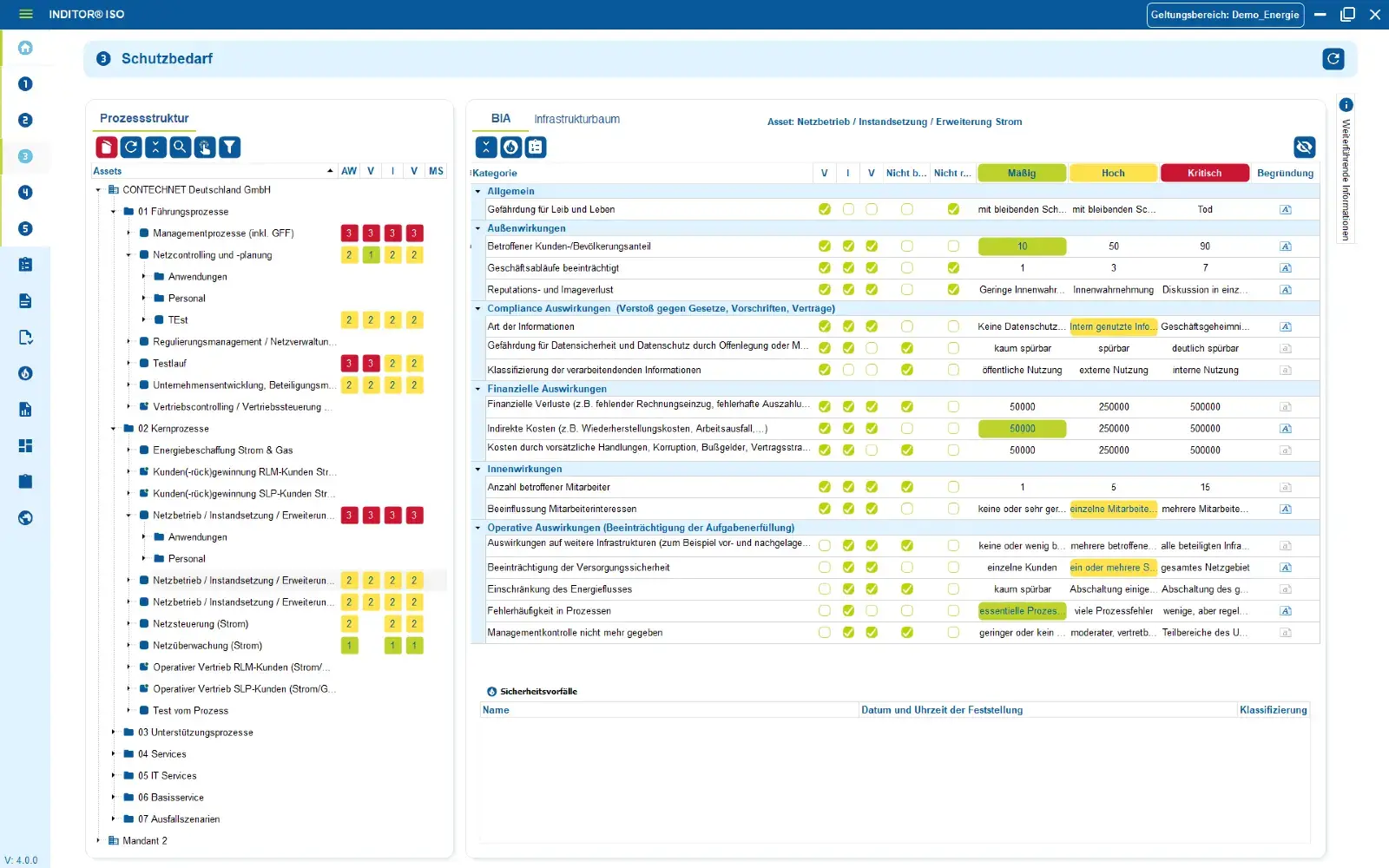

3. Schutzbedarfsfeststellung

Der Schutzbedarf legt fest, wie wichtig ein Prozess für das Funktionieren aller anderen Prozesse eines Unternehmens ist. Diese Feststellung können Sie in unserer Software über eine anpassbare Business-Impact-Analyse (BIA) vornehmen. Diese kann individuell auf die Gegebenheiten und Strukturen in Ihrem Unternehmen angepasst werden.

Der Schutzbedarf wird automatisch an die darin enthaltenen Personen sowie Anwendungen und Infrastruktur weitervererbt.

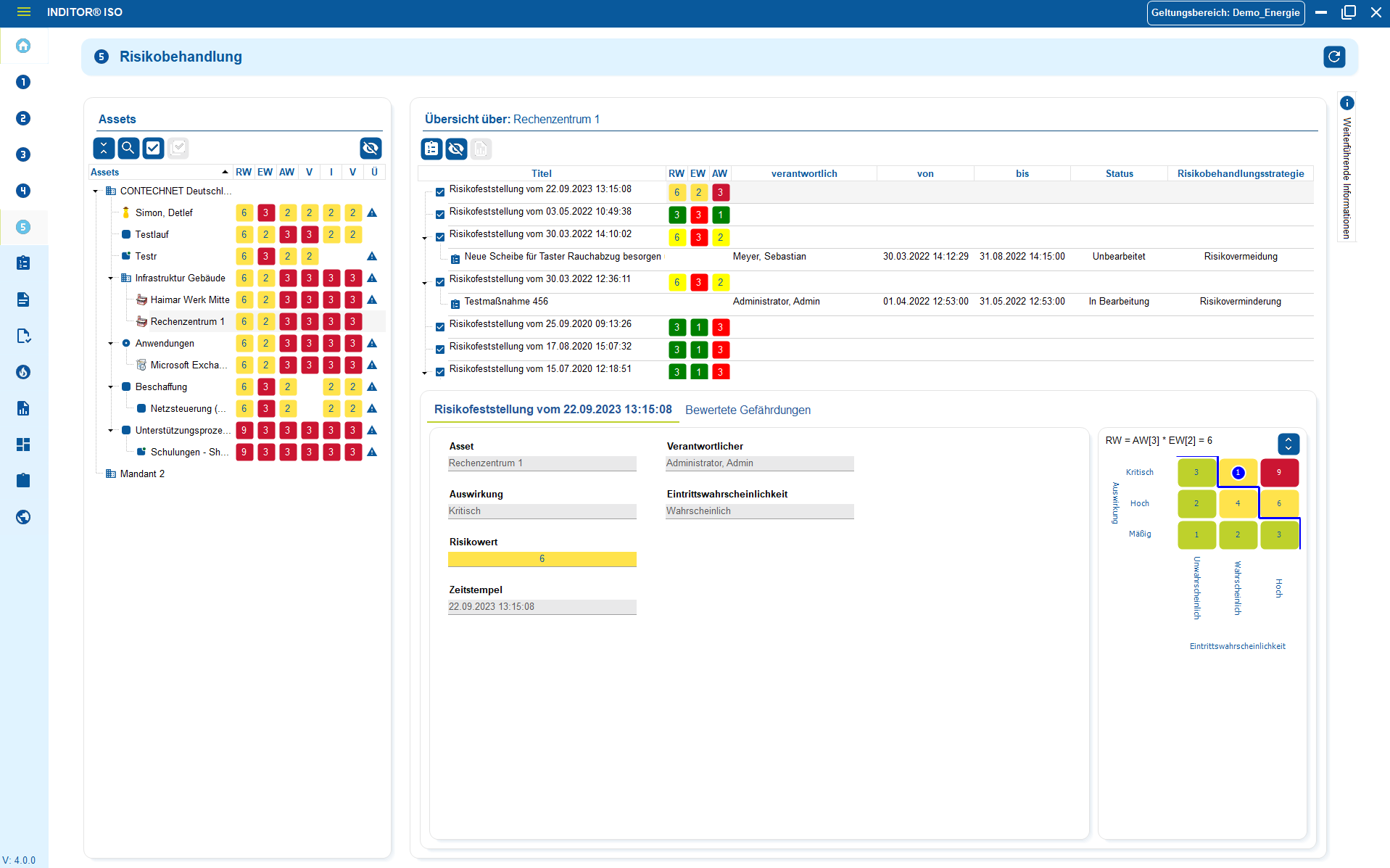

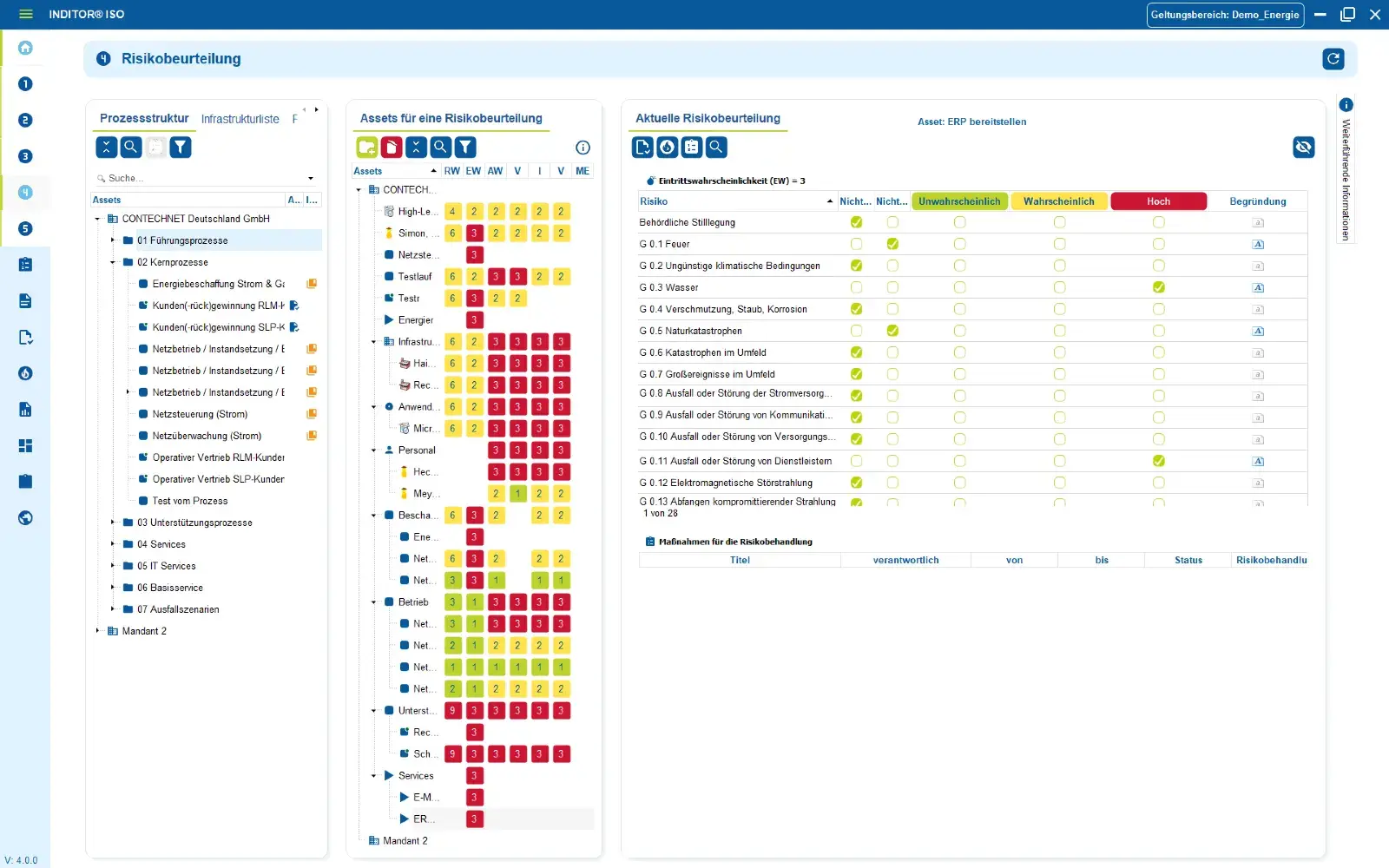

4. Risikobeurteilung

In der Risikobeurteilung legen Sie fest, wie hoch die Eintrittswahrscheinlichkeit eines Risikos in einem bestimmten Szenario ist.

Sie beurteilen die Wahrscheinlichkeit, dass diese Gefährdungen Ihr Unternehmen beeinträchtigen und welche Folgen diese Beeinträchtigung höchstwahrscheinlich für Ihr Unternehmen hat.

6. Auditmanagement

Mit dem Auditmanagement bereiten Sie sich optimal auf eine Zertifizierung, z. B. nach ISO/IEC 27001, vor. Sie haben die Möglichkeit, Audits zu planen und zu verwalten und den aktuellen Umsetzungsstand zu prüfen.

Gleichen Sie bereits umgesetzte Sicherheitsmaßnahmen mit den Anforderungen der ISO-Norm ab, um das erreichte Sicherheitsniveau zu identifizieren und Verbesserungsmöglichkeiten aufzuzeigen.

Branchen

Sehen Sie ich alle Lösungen für Ihre Branche an

Read More

FAQs zu i-doit INDITOR

Ihre Vorteile auf einen Blick

Ein Informationssicherheits-Managementsystem (ISMS) ist ein systematischer Ansatz zur Gewährleistung der Informationssicherheit in Organisationen. Es hilft dabei, Risiken zu identifizieren, zu bewerten und geeignete Maßnahmen zur Absicherung von Prozessen und Daten umzusetzen – z. B. gemäß ISO/IEC 27001.

Das ISMS-Tool deckt unter anderem Anforderungen aus folgenden Normen und Standards ab:

-

ISO/IEC 27001 & ISO/IEC 27002

-

Compliance-Kataloge (z. B. TISAX®, BAIT, VAIT, DIN EN ISO 9001 etc.)

-

Risikomanagement, Audit- und Maßnahmenmanagement inklusive BIA (Business Impact Analyse)

Die NIS-2-Richtlinie der EU ist ein rechtlicher Rahmen zur Erhöhung der Cybersicherheit in kritischen Sektoren. Sie erweitert die Anforderungen an Sicherheitsmaßnahmen und Meldepflichten für Unternehmen und Organisationen in der EU.

Mit dem i-doit INDITOR-NIS-2-Modul bietet i-doit ein Werkzeug, das die Inhalte der NIS2-Richtlinie vollständig strukturiert abbildet. Es unterstützt u. a.:

-

Übersichtliche Bestandsaufnahme des Umsetzungsstands

-

Integrierte GAP-Analyse/Checkliste für NIS2-Compliance

-

Zentrale Verwaltung von Verantwortlichkeiten, Nachweisen und Maßnahmen

-

Revisionssichere Dokumentation zur Audit-Vorbereitung

-

ISO 27001 ist ein internationaler Standard für ein strukturiertes ISMS.

-

NIS2 ist eine EU-Richtlinie mit verbindlichen rechtlichen Anforderungen zur Cybersicherheit für betroffene Organisationen.

Das NIS2-Modul nutzt ein ISMS-System als technische Plattform, um die Richtlinie effizient umzusetzen.

Der IT-Grundschutz ist ein vom Bundesamt für Sicherheit in der Informationstechnik (BSI) entwickelter Ansatz für ein ganzheitliches Informationssicherheits-Managementsystem. Er umfasst organisatorische, infrastrukturelle und technische Maßnahmen zur Absicherung von Systemen und Prozessen.

Mit i-doit INDITOR BSI bietet i-doit eine Software zur IT-Grundschutz-Umsetzung nach den BSI-Standards (u. a. 200-1, 200-2, 200-3). Diese Lösung:

-

bildet die BSI-Vorgaben strukturiert ab

-

ermöglicht Risikomanagement, Dokumentation & Aufgabenverwaltung

-

liefert Vorlagen für Leitlinien und Berichte

-

unterstützt individuell anpassbar je Geltungsbereich

Ja. Die -i-doit-Software ist modular aufgebaut und lässt sich flexibel einsetzen:

-

Nur einzelne Module (z. B. ISO-ISMS, NIS2 oder IT-Grundschutz)

-

oder integriert im Rahmen eines umfassenden Informationssicherheits-Managementsystems mit gemeinsamen Datenbasis und einheitlicher Oberfläche.

Mit den i-doit-Lösungen profitieren Sie von:

-

Strukturierter und standardisierter Vorgehensweise

-

Zentraler Dokumentation und Nachweisführung

-

Automatisierter Prozessunterstützung

-

Audit- und Zertifizierungsvorbereitung

-

Reduzierung manueller Aufwände

Sie können:

-

eine Demo oder Testversion anfordern

-

ein Beratungsgespräch oder Webinar buchen

-

die Software schrittweise einführen – vom ersten Status-Check bis zur vollständigen Compliance-Umsetzung.