Datenschutz

Software, Use Cases & Lösungen

4.7/5 auf Capterra | 1.700+ zufriedene Kunden

Was ist Datenschutz?

Datenschutz bedeutet: Organisationen schützen personenbezogene Daten so, dass ihre Verarbeitung rechtmäßig, sicher, transparent und nachvollziehbar abläuft.

Im Zentrum stehen klare Zweckdefinitionen, minimale Datenverarbeitung, angemessene Schutzmaßnahmen, definierte Verantwortlichkeiten und belastbare Nachweise. Das gilt branchenübergreifend und unabhängig von der Unternehmensgröße.

In der Praxis heißt das: Unternehmen müssen ihre Datenverarbeitungen kennen, Risiken bewerten und technische sowie organisatorische Maßnahmen umsetzen. Dazu gehören unter anderem die Erfassung und Pflege von Verarbeitungstätigkeiten, Datenkategorien und Schutzbedarfen, Zugriffskontrollen, Dienstleister und Auftragsverarbeiter, Lösch- und Aufbewahrungskonzepte, Vorfallbehandlung sowie regelmäßige Wirksamkeitsprüfungen.

Mit einer geeigneten Software lässt sich Datenschutz strukturiert abbilden: von Verzeichnissen und Datenflüssen über Rollen und Verantwortlichkeiten bis hin zu Risiken, Maßnahmen, Prüfungen und Dokumentationsnachweisen.

So wird Datenschutz im Alltag umsetzbar, auditfest und wartbar – ohne verstreute Tabellen, Excel-Listen oder manuelle Insellösungen.

Use-Cases

i-doit unterstützt zahlreiche Anwendungsfälle in Zusammenhang mit IT-Dokumentation, ISMS und digitaler Resilienz

Sie dokumentieren aktive und passive Netzwerkelemente inklusive Verkabelung, Portbelegung, IP-Adressen und Konfigurationen zentral und nachvollziehbar.

Sie erfassen und analysieren Software und Lizenzen, überwachen Laufzeiten, Nutzer und Berechtigungen und vermeiden Lizenzverstöße sowie unnötige Kosten.

Sie analysieren Ihre IT-Infrastruktur, erkennen Dokumentationslücken und erstellen standort-, nutzer- oder kostenstellenbezogene Reports sowie Audit-PDFs.

Sie dokumentieren und verwalten Verträge zentral, verknüpfen diese mit Objekten und Verantwortlichen und werden automatisch über Fristen und Laufzeiten informiert.

Sie dokumentieren Wartungen und Lifecycles, machen Änderungen nachvollziehbar, automatisieren Abläufe und behalten Zuständigkeiten und Garantiefristen im Blick.n.

Sie dokumentieren Standorte, Räume und Infrastruktur, verknüpfen diese mit Ansprechpartnern und visualisieren auch Serverräume übersichtlich.

Datenschutz als strukturierter Bestandteil der IT-Organisation

Ein wirksamer Datenschutz basiert auf vollständiger Transparenz darüber, wo personenbezogene Daten verarbeitet werden, wer dafür verantwortlich ist und zu welchem Zweck. i-doit stellt diese Informationen zentral und strukturiert bereit, indem Systeme, Anwendungen, Datenverarbeitungen, Standorte, Dienstleister und Verantwortlichkeiten miteinander verknüpft werden.

So entsteht eine belastbare Informationsbasis, die Datenschutz nicht isoliert betrachtet, sondern als integrierten Bestandteil der IT- und Prozesslandschaft abbildet.

Vorteile:

- Zentraler Überblick über datenschutzrelevante IT-Strukturen: Verarbeitungstätigkeiten, Systeme, Verträge und Zuständigkeiten sind konsistent dokumentiert und jederzeit nachvollziehbar.

- Klare Verantwortlichkeiten: Technische und organisatorische Maßnahmen lassen sich eindeutig Systemen, Prozessen und verantwortlichen Rollen zuordnen.

- Reduzierter Abstimmungsaufwand: Datenschutzinformationen sind zentral verfügbar und müssen nicht aus verteilten Dokumenten zusammengesucht werden.

Datenschutz und IT-Dokumentation – Risiken, Maßnahmen und Nachweise verknüpfen

Datenschutzanforderungen wie TOMs, Risikoanalysen oder Löschkonzepte entfalten ihren Wert erst dann, wenn sie direkt mit den betroffenen Systemen und Prozessen verknüpft sind. Durch die strukturierte Dokumentation in i-doit werden Datenschutzmaßnahmen nicht abstrakt beschrieben, sondern konkret an Anwendungen, Servern, Datenbanken oder Dienstleistern hinterlegt.

Damit wird nachvollziehbar, welche Maßnahmen wo greifen, welche Risiken bestehen und wie diese adressiert werden.

Vorteile:

- Nachvollziehbare Risikobewertung: Datenschutzrisiken lassen sich direkt den betroffenen Systemen und Datenverarbeitungen zuordnen.

- Belastbare Nachweise: Technische und organisatorische Maßnahmen sind dokumentiert und revisionssicher abrufbar.

- Effiziente Pflege: Änderungen an Systemen oder Prozessen wirken sich automatisch auf die zugehörige Datenschutzdokumentation aus.

Datenschutz im Betrieb – Auskunft, Prüfung und kontinuierliche Verbesserung

Im laufenden Betrieb unterstützt eine strukturierte Datenschutzdokumentation die Bearbeitung von Auskunftsanfragen, internen Prüfungen und externen Audits. Da alle relevanten Informationen bereits miteinander verknüpft sind, lassen sich Datenflüsse, Speicherorte und Zugriffsberechtigungen schnell nachvollziehen.

Gleichzeitig bildet die Dokumentation die Grundlage für eine kontinuierliche Verbesserung des Datenschutzes, etwa durch die Identifikation unnötiger Datenverarbeitungen oder veralteter Systeme.

Vorteile:

- Schnelle Auskunftsfähigkeit: Betroffene Anfragen lassen sich effizient und vollständig beantworten.

- Audit- und prüfungssicher: Datenschutzrelevante Informationen sind konsistent dokumentiert und jederzeit belegbar.

- Kontinuierliche Optimierung: Transparenz über Datenverarbeitungen ermöglicht gezielte Reduktion von Risiken und unnötiger Komplexität.

Branchen

Sehen Sie ich alle Lösungen für Ihre Branche an

Mehr lesen

In 3 Schritten DSGVO-konform

und dokumentieren

geeignete Maßnahmen umsetzen

professionell behandeln

1. Datenverarbeitung verstehen und dokumentieren

Datenschutz beginnt mit Überblick.

Unternehmen müssen wissen, welche personenbezogenen Daten in welchen Systemen zu welchem Zweck verarbeitet werden und wer dafür verantwortlich ist.

Ohne diese Transparenz ist jede Maßnahme blind. Deshalb werden Verarbeitungen, Datenkategorien, Anwendungen, Speicherorte, Rollen und Dienstleister zentral erfasst und miteinander verknüpft.

So entsteht Klarheit darüber, wo Daten liegen, wer Zugriff hat und welche Abhängigkeiten bestehen.

Ziel ist nicht Dokumentation um der Dokumentation willen, sondern Steuerbarkeit.

Vorteile:

- Transparenz statt Rätselraten: Alle Verarbeitungen, Systeme und Verantwortlichkeiten sind zentral dokumentiert und jederzeit auffindbar.

- Praxisrelevante Übersicht: Sie wissen, welche Daten wo liegen, wer Zugriff hat und auf welcher Rechtsgrundlage sie verarbeitet werden.

- Schnelle Reaktionsfähigkeit: Anfragen von Kunden, Mitarbeitenden oder Behörden lassen sich sauber beantworten, ohne im Unternehmen „Feuerwehr“ zu spielen.

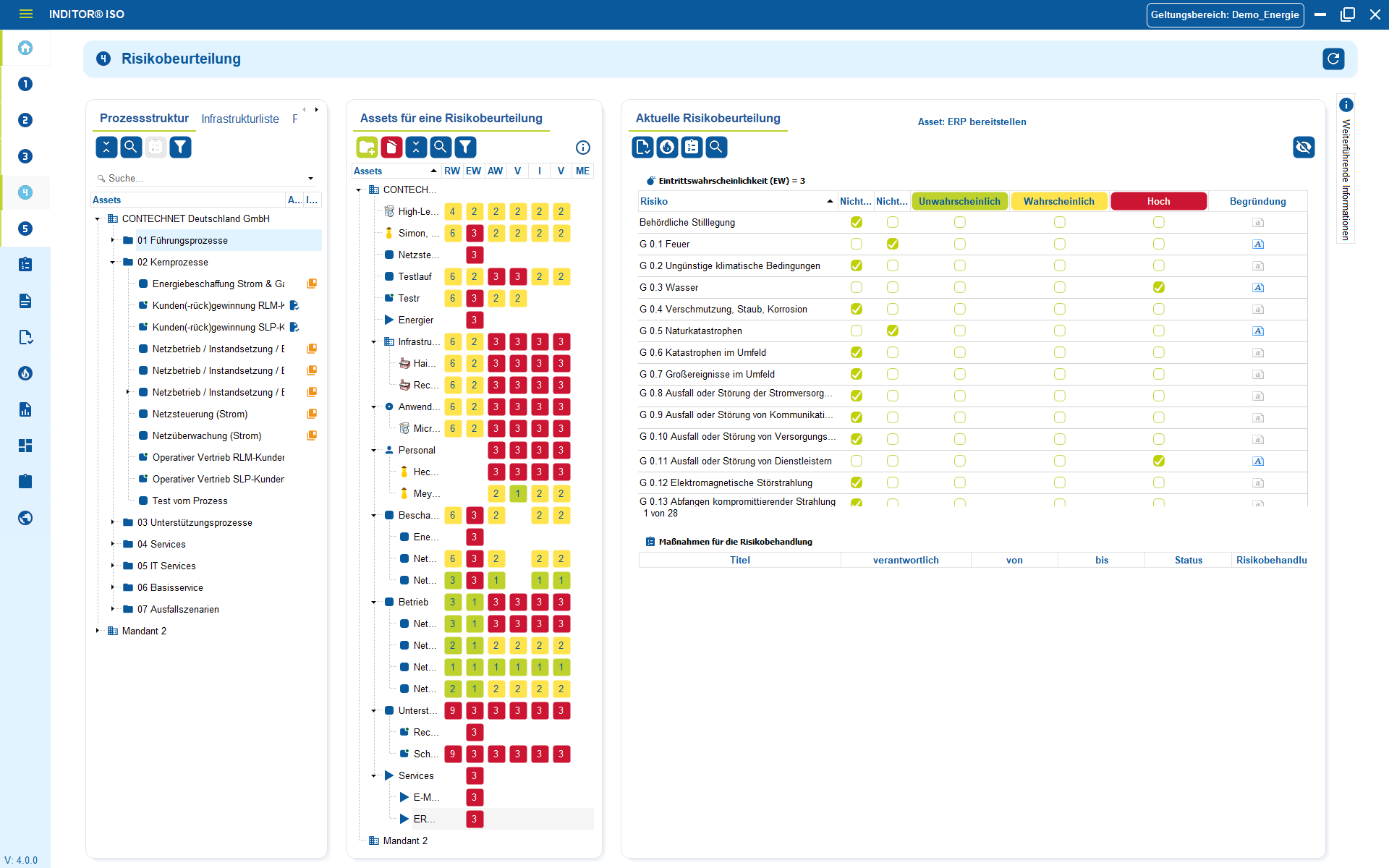

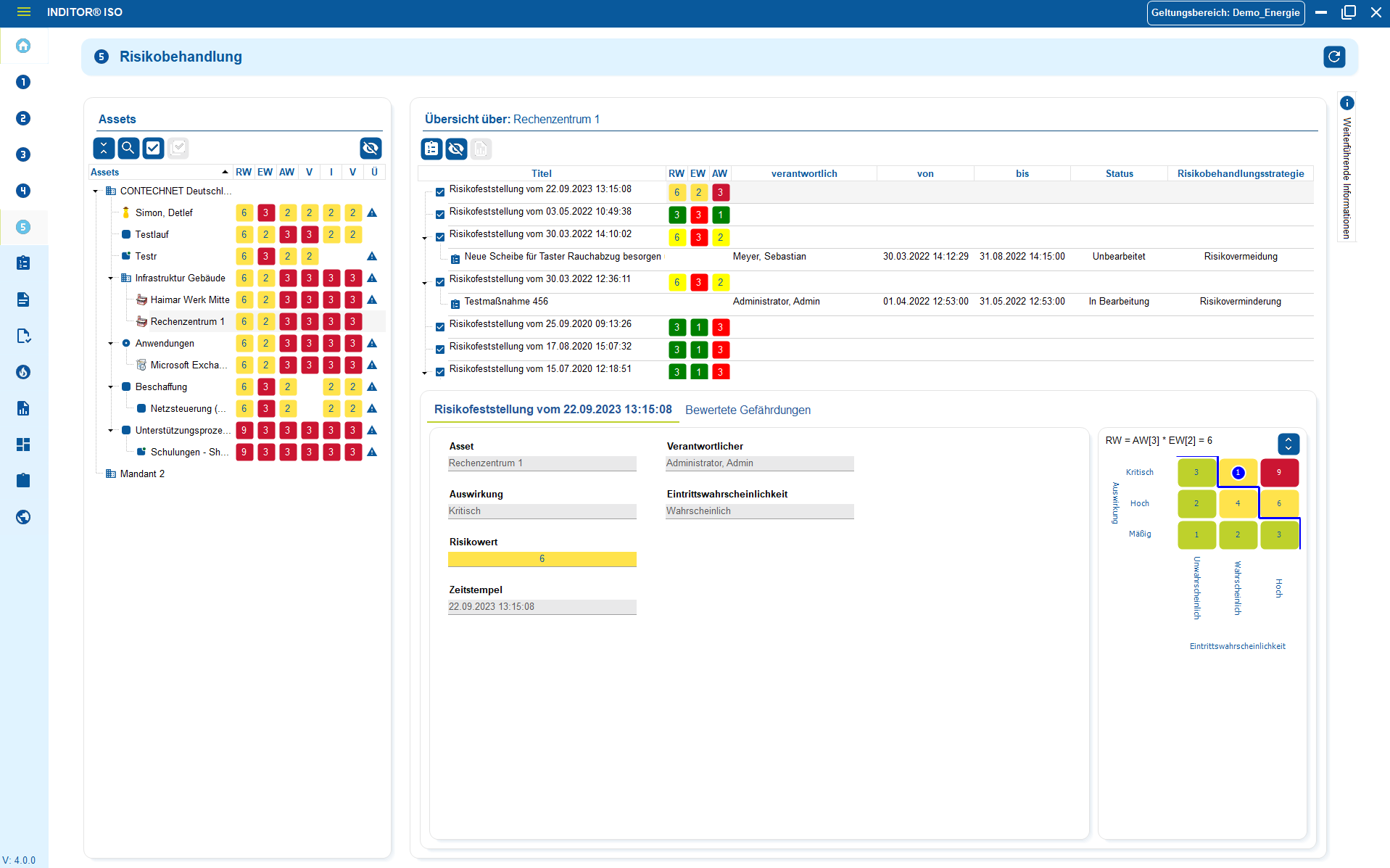

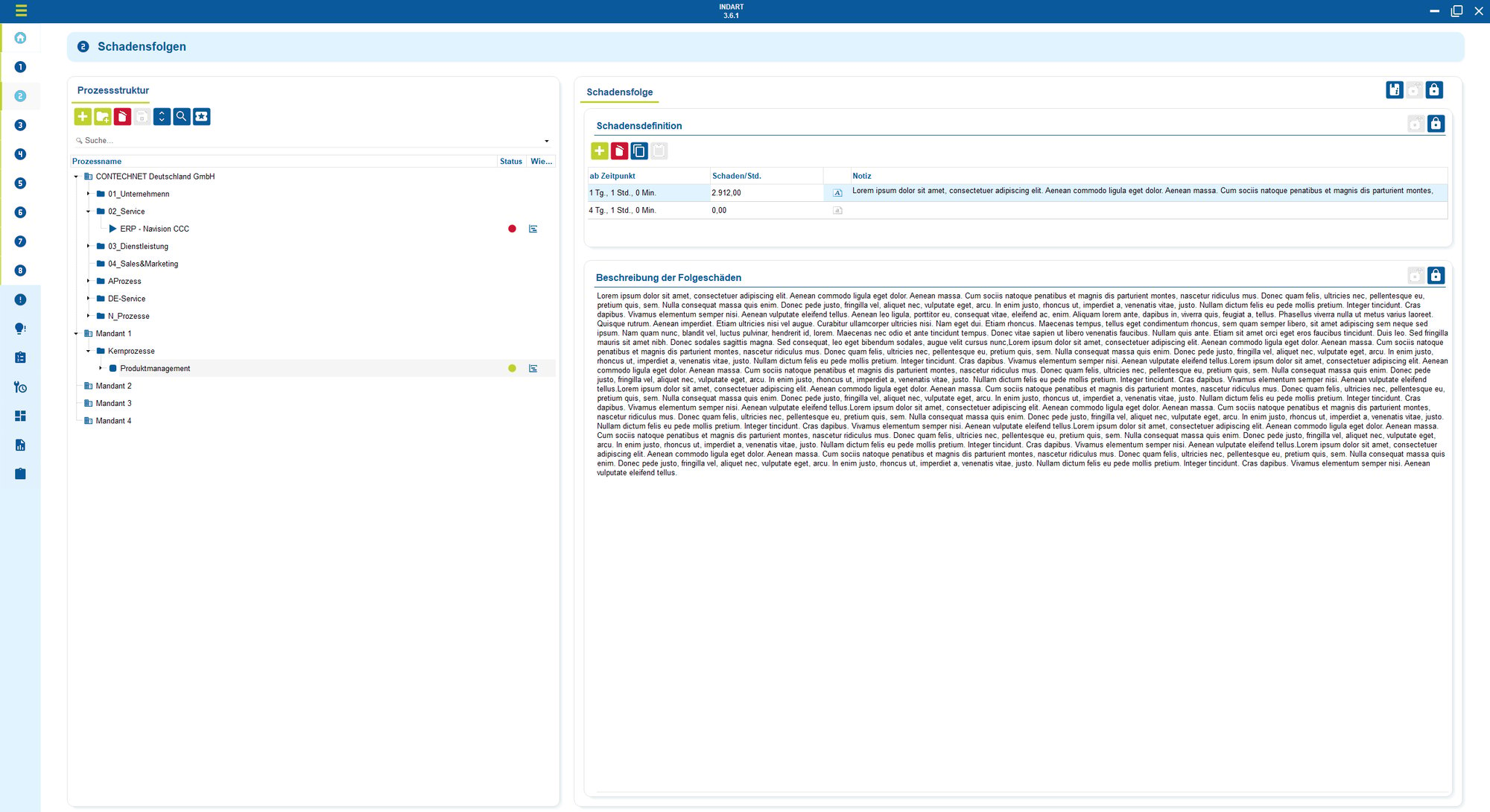

2. Risiken bewerten und geeignete Maßnahmen umsetzen

Nicht jede Datenverarbeitung ist gleich kritisch.

Datenschutz bedeutet nicht „alles maximal absichern“, sondern angemessen handeln.

Dazu werden Risiken systematisch bewertet:

- Welche Auswirkungen hätte ein Fehler für Betroffene?

- Welche Schäden drohen für das Unternehmen?

- Wo besteht realer Handlungsbedarf?

Auf dieser Basis werden Maßnahmen gezielt abgeleitet, priorisiert und umgesetzt – nicht nach Bauchgefühl, sondern nach Risiko.

So ist jederzeit nachvollziehbar, warum eine Maßnahme existiert, wer dafür verantwortlich ist und ob sie funktioniert.

Datenschutz wird damit planbar, begründbar und kontrollierbar.

Vorteile:

- Angemessene statt zufällige Sicherheitsmaßnahmen: Entscheidungen basieren auf realen Risiken – nicht auf Bauchgefühl oder Marketing-Versprechen von Tool-Anbietern.

- Nachweisbare Wirksamkeit: Jede Maßnahme besitzt einen Zweck, einen Verantwortlichen und einen Punkt, an dem überprüft wird, ob sie funktioniert.

- Weniger teure Fehler: Schwachstellen werden vor dem Vorfall erkannt – nicht erst danach, wenn bereits Daten abgeflossen sind.

3. Vorfälle und Datenschutzanfragen professionell behandeln

Der Ernstfall entscheidet, ob Datenschutz funktioniert oder nur auf dem Papier existiert.

Ein Datenvorfall, ein falscher Empfänger, ein Systemfehler oder eine Betroffenenanfrage kommt nie geplant, aber immer zeitkritisch.

Ohne klaren Ablauf entsteht Chaos: Wer reagiert? Wer bewertet? Wer meldet? Wer dokumentiert?

Deshalb werden Vorfälle und Anfragen strukturiert erfasst, bewertet, bearbeitet und abgeschlossen. Zuständigkeiten, Fristen und Entscheidungen sind eindeutig geregelt und nachvollziehbar dokumentiert.

So bleiben Unternehmen handlungsfähig, verlieren keine Zeit und behalten die Kontrolle.

Vorteile:

- Schnelle Reaktionsgeschwindigkeit: Ob Vorfall oder Anfrage – es gibt einen definierten Ablauf, Zuständigkeiten und Fristen.

- Beweisbare Professionalität: Vorgehen und Entscheidungen sind dokumentiert – dadurch sinkt das Risiko von Sanktionen und Reputationsschäden.

- Weniger Wiederholungsfehler: Jeder Vorfall liefert Erkenntnisse, die in bessere Maßnahmen einfließen – echte Verbesserung statt reaktive Feuerwehr.

Weitere Anwendungsfälle für KRITIS

Datenverarbeitungen & Systeme

und Verarbeitungsrichtlinien

sauber abwickeln

Auftragsverarbeiterkontrolle

Zugriffe steuern

1. Import bestehender Datenverarbeitungen & Systeme

In fast jedem Unternehmen existieren bereits Informationen zu Verarbeitungstätigkeiten, Tools, Mitarbeiterdaten, Verträgen, CRM-Systemen oder externen Dienstleistern — nur leider völlig verstreut.

Excel-Tabellen, SharePoint-Ordner, Mails, Onboarding-Prozesse, Projektwissen der IT — niemand beginnt wirklich von Null.

Statt alles neu zu erfassen, können bestehende Datenstrukturen übernommen, normalisiert und zentral zusammengeführt werden.

Der Import bildet personenbezogene Daten, Systeme, Zwecke, Rollen und Verantwortlichkeiten geordnet ab. Dabei werden die Daten klassifiziert (z. B. personenbezogene Daten, besondere Kategorien), verantwortliche Stellen zugewiesen und Abhängigkeiten zwischen Verarbeitung, System und Betreiber sichtbar gemacht.

Diese Basis schafft endlich Klarheit darüber, wo personenbezogene Daten verarbeitet werden, wer Zugriff hat und welches Risiko entsteht.

Auf dieser Grundlage lassen sich Maßnahmen (Art. 32), AV-Verträge (Art. 28) und Löschkonzepte ohne Chaos zuordnen.

Vorteile

- Kein Neuanfang: Vorhandene Informationen werden übernommen statt alles neu zu erfassen.

- Transparenz: Datenflüsse, Verantwortlichkeiten und Zugriffsbereiche werden sichtbar.

- Weniger Fehler: Klassifizierung, Zweckbindung und Risiko lassen sich direkt zuordnen.

- Auditfähigkeit: Änderungen werden versioniert und nachvollziehbar dokumentiert.

- Zukunftssicherheit: Wiederholbare Importe verhindern Datensilos und Doppelpflege.

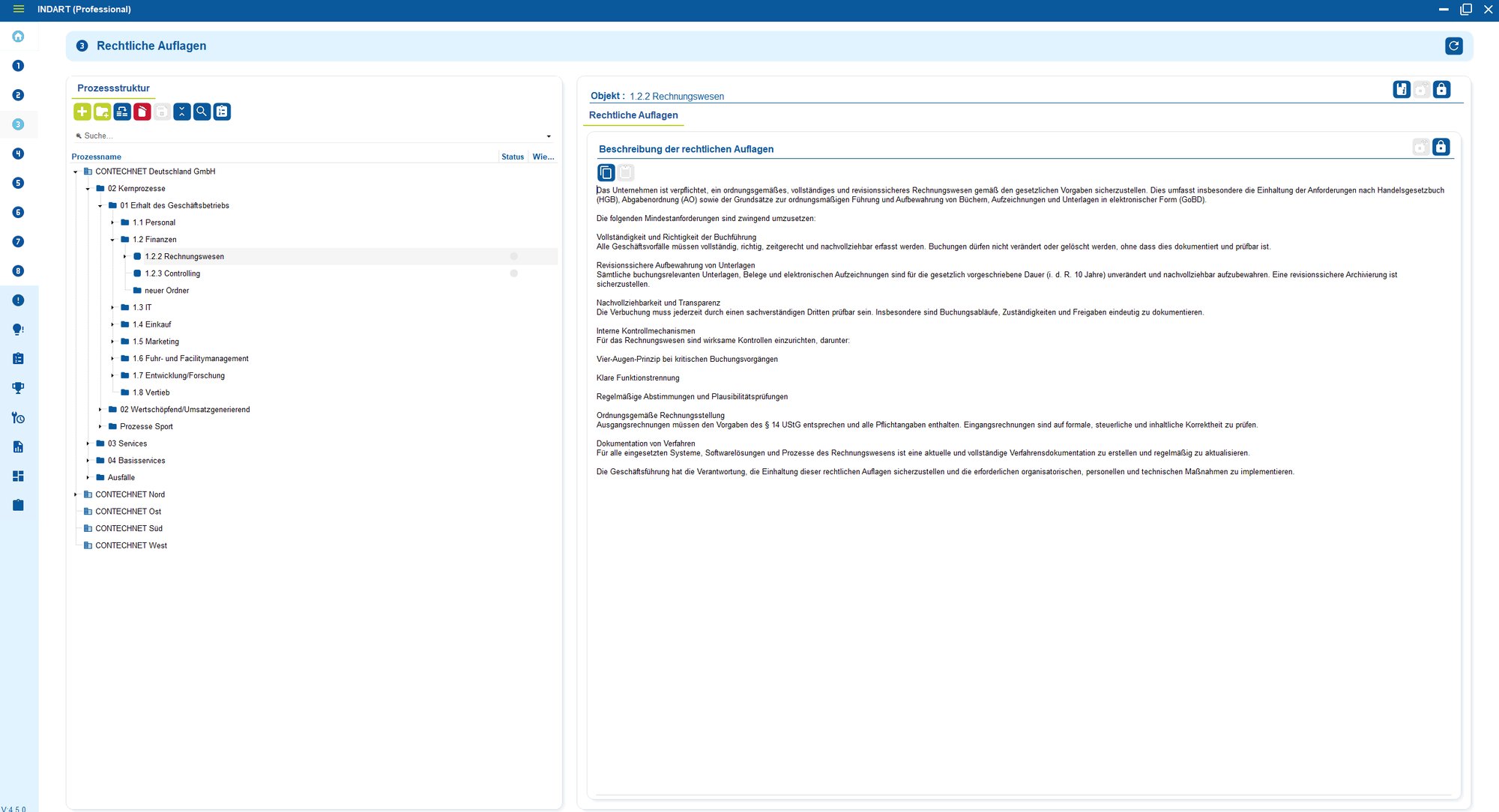

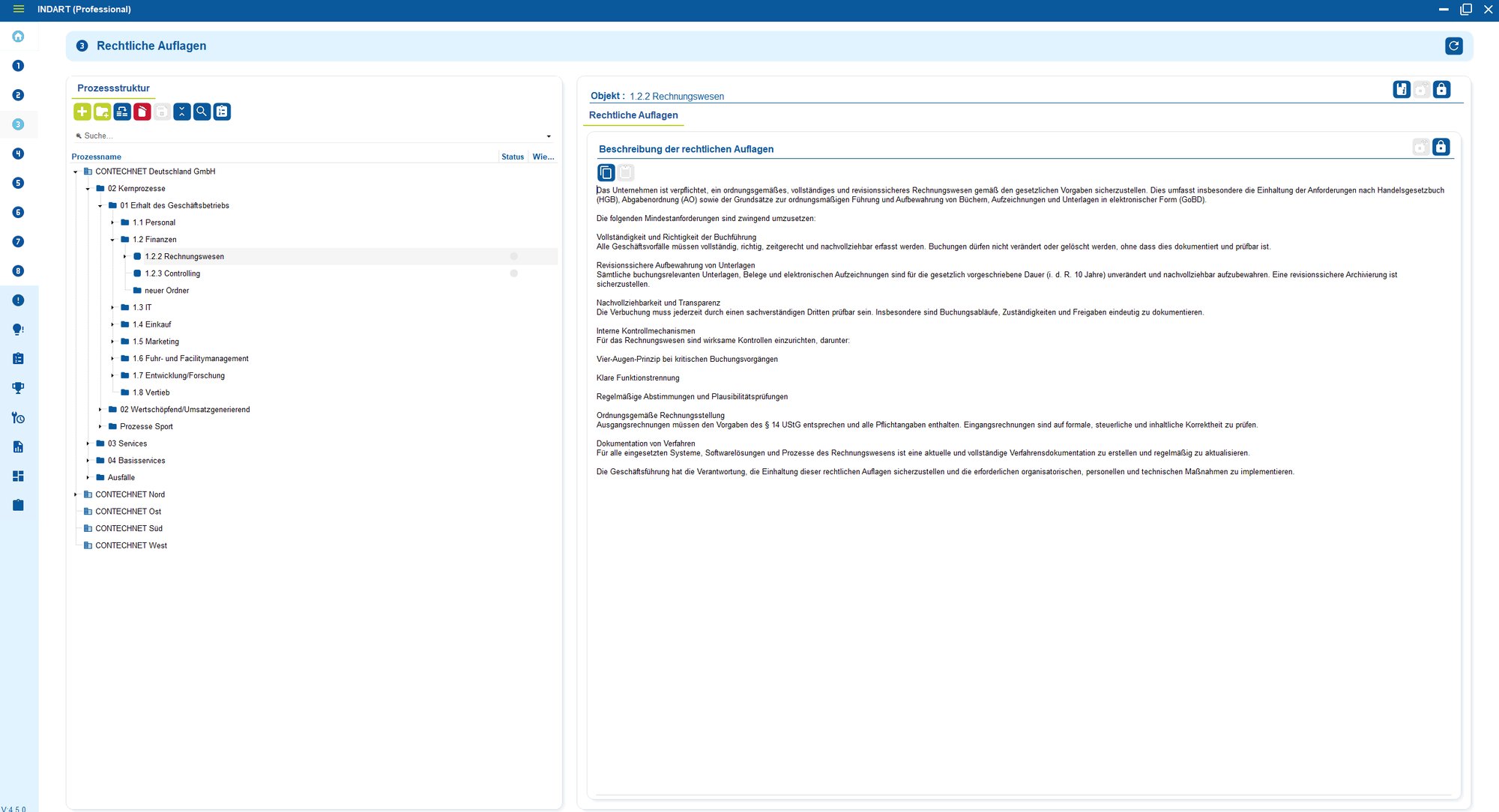

2. Datenschutzkonzepte, Löschregeln und Verarbeitungsrichtlinien

Datenschutz scheitert in der Praxis selten an fehlenden Regeln, sondern daran, dass sie im Alltag nicht sauber umgesetzt werden.

Im Betrieb müssen Löschfristen, Rollen, Zugriffsrechte, Rechtsgrundlagen und Speicherorte klar definiert und nachvollziehbar sein. Nur dann ist ersichtlich, wie personenbezogene Daten tatsächlich verarbeitet werden.

Eine zentrale Lösung ermöglicht es, Datenschutzrichtlinien, Löschkonzepte, Onboarding- und Offboarding-Prozesse sowie interne Verarbeitungsregeln strukturiert zu erfassen, zu pflegen und direkt mit den realen Datenverarbeitungen zu verknüpfen.

Änderungen an Systemen oder Prozessen wirken sich automatisch auf die zugehörige Dokumentation aus. Zuständigkeiten, Speicherfristen, Rechtsgrundlagen oder Ausnahmen müssen nicht mehr manuell in mehreren Dokumenten angepasst werden.

Alle Inhalte sind versioniert, geprüft und mit Personen, Abteilungen und Systemen verknüpft. Dadurch bleibt Datenschutz im Tagesgeschäft beherrschbar und jederzeit prüfbar.

Vorteile:

- Zentrale und versionierte Verwaltung von Richtlinien, Löschregeln und Verfahren

- Änderungen in Systemen werden direkt in der Dokumentation berücksichtigt

- Klare Zuständigkeiten durch definierte Verantwortliche und Prüfintervalle

- Vollständige Nachvollziehbarkeit von Freigaben und Änderungen

- Weniger Fehler durch eindeutige Vorgaben für IT, HR und Fachbereiche ein

3. Datenschutzvorfälle & Betroffenenanfragen sauber abwickeln

In der Praxis gibt es zwei Bereiche, in denen Datenschutz regelmäßig Probleme macht.Zum einen Datenschutzvorfälle wie falsche Empfänger, Datenverlust, Systemfehler oder unberechtigter Zugriff. Zum anderen Betroffenenanfragen wie Auskunft, Löschung, Berichtigung oder Datenübertragbarkeit.

Beide Themen sind zeitkritisch und dulden kein Chaos. Ohne klare Struktur entstehen Unsicherheit und Verzögerung. Wer reagiert. Was wurde verarbeitet. Wer ist verantwortlich. Was muss gemeldet werden.

Ein zentrales Vorgangsmanagement stellt sicher, dass Vorfälle strukturiert erfasst, bewertet und bearbeitet werden. Der Vorfall wird den betroffenen Verarbeitungstätigkeiten, Systemen und Verantwortlichen zugeordnet. Fristen, Maßnahmen und Entscheidungen sind klar dokumentiert.

Das gleiche gilt für Auskunfts- und Löschanfragen. Anfragen werden erfasst, geprüft, datenschutzkonform beantwortet und vollständig dokumentiert. Zuständigkeiten sind eindeutig geregelt. So bleibt der Prozess kontrollierbar und nachvollziehbar. Es gibt keine Diskussionen darüber, wer zuständig ist oder was als Nächstes zu tun ist.

Vorteile:

- Schnelle und strukturierte Bearbeitung von Vorfällen und Anfragen

- Klare Zuständigkeiten und definierte Abläufe

- Vollständige Dokumentation aller Entscheidungen und Maßnahmen

- Geringeres Risiko durch korrekte Einstufung und Behandlung

- Verbesserungen fließen direkt in Prozesse und Maßnahmen ein

Verwalten Sie Ihre Standort zentral in der CMDB und erfassen Sie Gebäude, Etagen und Raumpläne sowie Serverschrankübersichten

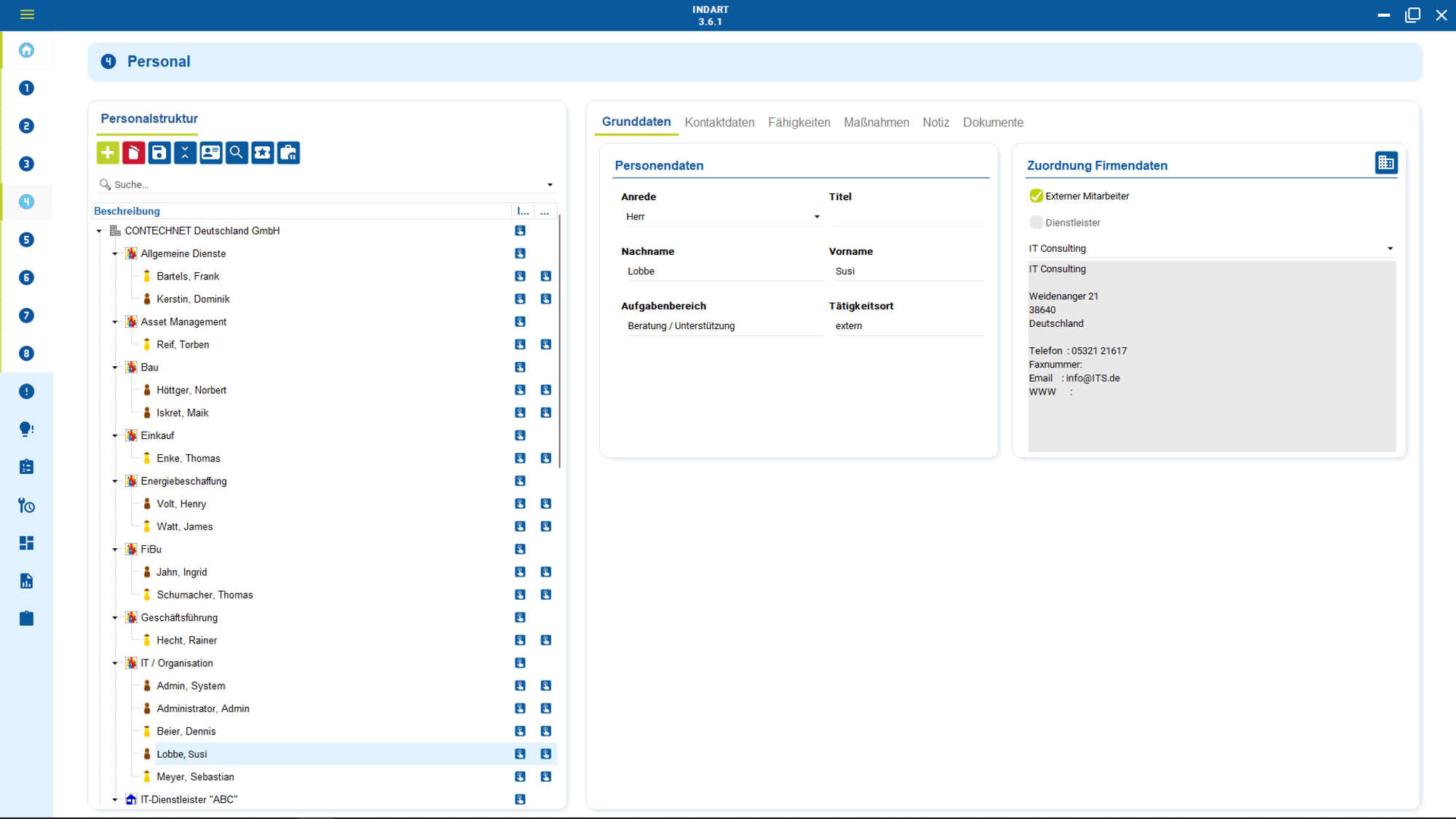

4. Lieferanten- und Auftragsverarbeiterkontrolle

Ein Großteil der Datenschutzrisiken entsteht nicht im eigenen Rechenzentrum, sondern bei externen Dienstleistern. Dazu gehören Cloud Anbieter, SaaS Lösungen, Hosting Partner, HR Systeme und Marketing Tools.

Ohne klare Übersicht entsteht schnell Kontrollverlust. Wer verarbeitet welche Daten. Wo liegen sie. Wer hat Zugriff. Welche Vereinbarungen gelten.

Eine zentrale Erfassung bildet alle Dienstleister, Verträge, Subdienstleister und Zugriffsrechte strukturiert ab. Für jeden Anbieter sind Verantwortlichkeiten, Verarbeitungszwecke, Datenarten, Standorte und Abhängigkeiten dokumentiert. Auch die zugehörigen Vereinbarungen und Maßnahmen sind direkt zugeordnet.

So behalten Unternehmen die Kontrolle darüber, welcher Dienstleister welche personenbezogenen Daten verarbeitet, zu welchem Zweck und unter welchen Rahmenbedingungen.

Risiken werden sichtbar und lassen sich bewerten. Kritische Anbieter können priorisiert und gezielt geprüft werden.

Vorteile:

- Zentrale Übersicht über alle Dienstleister und Auftragsverarbeiter

- Klare Zuordnung von Verträgen, Verantwortlichkeiten und Datenarten

- Transparenz über Datenflüsse und Speicherorte

- Bessere Risikobewertung durch Priorisierung nach Sensibilität

- Nachweise jederzeit verfügbar ohne langes Suchen

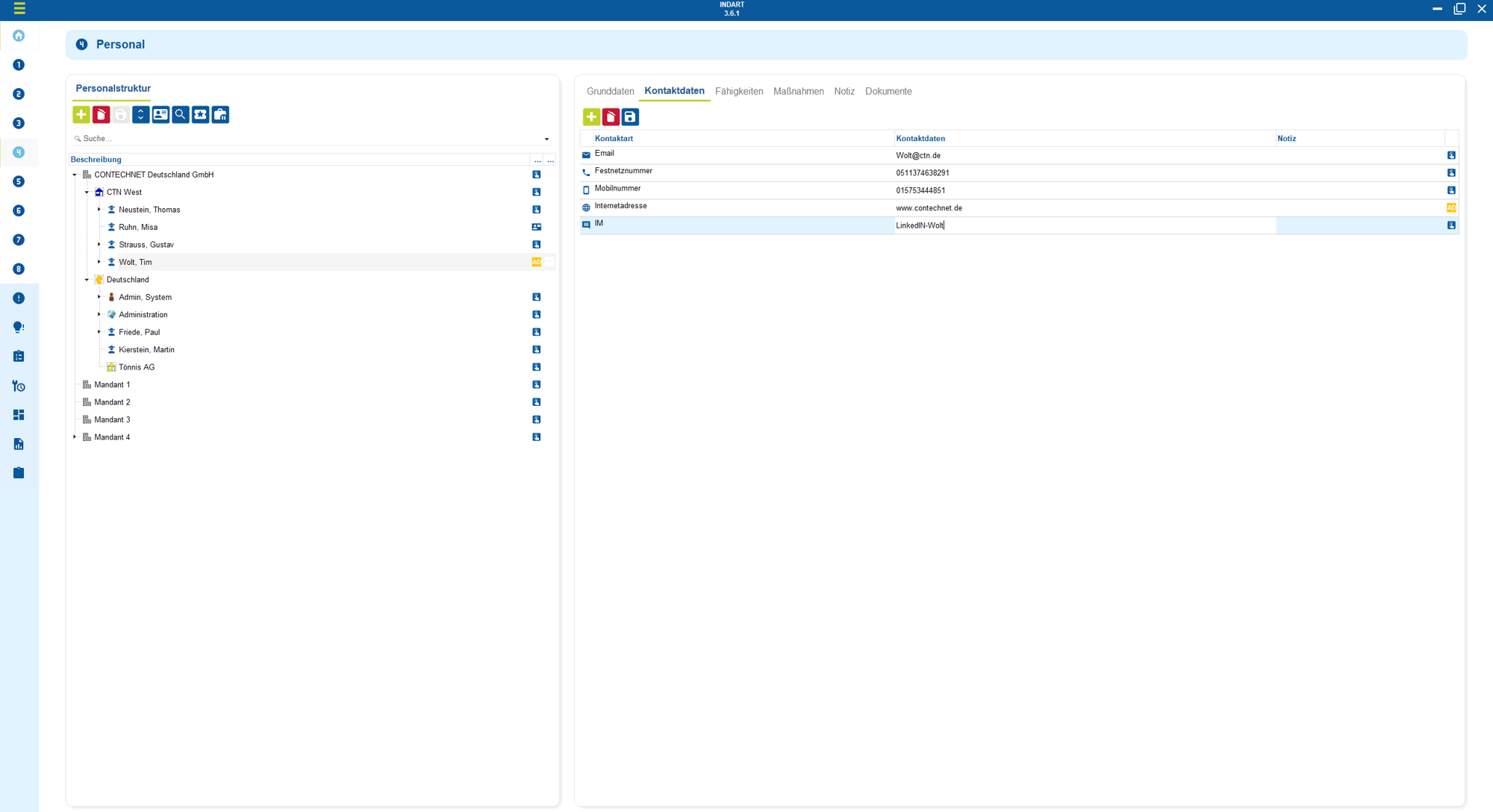

5. Rollenkonzepte & Zugriffe steuern

Datenschutz funktioniert nur, wenn klar geregelt ist, wer worauf zugreifen darf.

Probleme entstehen immer dort, wo zu viele Personen zu viele Rechte haben. Wenn jeder alles sehen oder ändern kann, ist Kontrolle nicht mehr möglich.

Deshalb werden Rollen, Verantwortlichkeiten und Zuständigkeiten eindeutig definiert. Es ist klar festgelegt, wer Verarbeitungen anlegen oder ändern darf, wer Maßnahmen freigibt und wer Zugriff auf sensible Informationen hat.

Mitarbeitende sehen nur die Daten und Bereiche, die sie für ihre Aufgabe benötigen. Alles andere bleibt ausgeblendet. So entsteht Ordnung statt Wildwuchs. Änderungen sind nachvollziehbar. Fehler und Eskalationen werden reduziert.

Vorteile:

- Klare Verantwortlichkeiten ohne Grauzonen

- Genaue Steuerung von Rechten pro Datenart, System oder Prozess

- Schutz sensibler Informationen durch eingeschränkten Zugriff

- Lückenlose Nachvollziehbarkeit von Änderungen

- Weniger Fehler und effizienteres Arbeiten in den Teams

.png?width=300&name=Contact%20(1).png)

Buchen Sie Ihre persönliche Live-Demo

Unser i-doit Team nimmt sich gerne Zeit, um Sie bei Ihrem Anwendungsfall persönlich zu beraten.

Integrationen

i-doit lässt sich nahtlos mit IT Service-Desk-Systemen verbinden, um Ihre Support-Prozesse zu optimieren. Beispiele für kompatible Systeme sind ((OTRS)) Community Edition, KIX Service Management und Zammad.

Durch die flexible API kann i-doit mit zahlreichen Softwarelösungen integriert werden, unter anderem mit ERP Systemen.

Um automatisiert Daten und Assets zu Ihrem i-doit System hinzuzufügen, empfehlen wir die Verwendung von spezialisierten Inventarisierungs-Systemen, wie JDisc oder OCS.

Mit i-doit dokumentieren Sie Ihre Netzwerktopologie detailliert und übersichtlich und können Integrationen einbinden.

Für eine zentrale und sichere Benutzer- und Rechteverwaltung kann i-doit in Verzeichnisdienste wie LDAP oder Active Directory integriert werden.

i-doit ist wie gemacht für den gemeinsamen Betrieb von Monitoring Systemen. Beispiele sind hier: Nagios oder Checkmk.

Passende Add-ons

Unsere Add-ons für modulare Funktionserweiterung

Erstellen Sie leistungsstarke Automatisierungen ohne Programmierkenntnisse ganz einfach nach einem Zeitplan oder manuell per Knopfdruck starten.

Erhalten Sie 4 leistungsstarke Add-ons zum Preis von 2! Flows, Documents, Analysis and Forms.

Dokumente auch als PDF automatisch erstellen mit tagesaktuellen Daten (z.B. Hardware-Übergabeschein oder Desaster Recovery Plan).

Automatisieren Sie den Betrieb Ihres Rechenzentrums mit den aktuellen Daten aus der CMDB. Ereignisse (Events) lösen die weiteren Prozesse aus und steuern diese.

Das Maintenance Add-on unterstützt die Planung, Durchführung und Dokumentation von Wartungen und Prüfungen. Wartungsintervalle, Termine und Zuständigkeiten werden zentral verwaltet und direkt mit den jeweiligen Geräten, Anlagen oder Systemen verknüpft.

Mit dem API Add-on lassen sich Daten automatisiert in i-doit lesen, schreiben und aktualisieren. Perfekt für Integrationen mit Ticket-Systemen, Inventarisierungs-Tools oder eigenen Automationen.

Add-on für mächtige Datenanalyse. Berechnen Sie Servicekosten, prüfen Sie die Datenqualität der CMDB und führen Sie Ausfallsimulationen durch.

Erstellen Sie auf einfache Weise Formulare, die Sie Nutzern zur vereinfachten Dateneingabe zur Verfügung stellen. Beispiel: Hardware oder Waren selbst dokumentieren lassen.

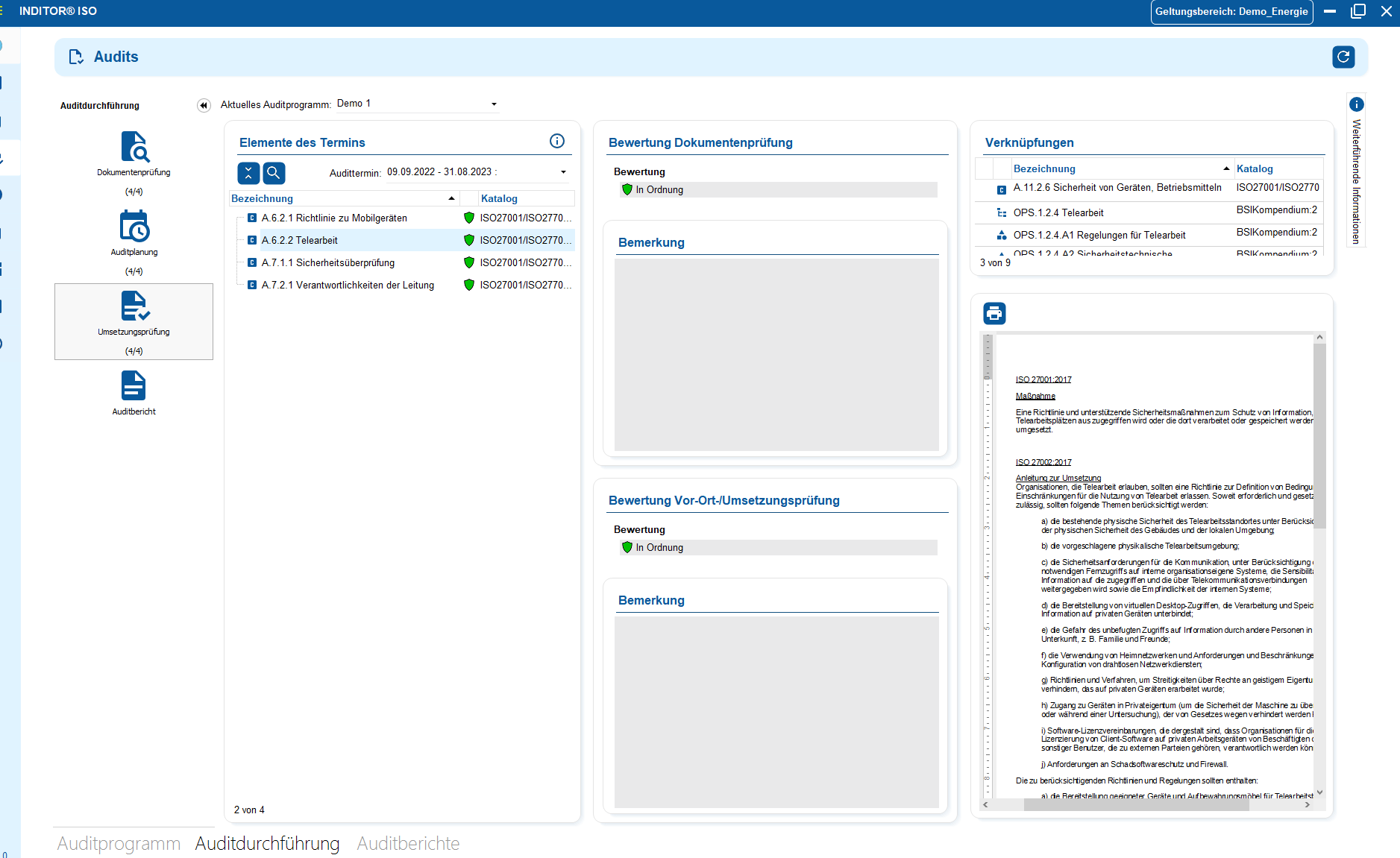

Bauen Sie ein Information-Security-Management-System mit Risikoanalyse und -management nach ISO 27001 auf.

Integrieren Sie das Monitoring-System Checkmk2 in i-doit. Abgleiche zwischen SOLL und IST aus CMDB und Monitoring werden damit unterstützt.

Hinterlegen Sie Buttons mit eigenen Triggern und starten Sie IT-Prozesse direkt aus i-doit –z.B. das automatische Deployen einer virtuellen Maschine.

Mit diesem Add-on können Sie ein Managementsystem für die Informationssicherheit (ISMS) nach IT-Grundschutz-Methodik des BSI erstellen.