Notfallmanagement

Software, Use Cases & Lösungen

4.7/5 auf Capterra | 2.000+ zufriedene Kunden

Was ist Notfallmanagement?

Notfallmanagement beschreibt die Fähigkeit einer Organisation, bei technischen, physischen oder organisatorischen Ausfällen sofort handlungsfähig zu bleiben.

Ein Notfall entsteht nicht durch Defekte allein – er entsteht, wenn kritische Abhängigkeiten, Verantwortlichkeiten und Wiederanlaufprozesse nicht verfügbar sind.

Das Fundament für wirksames Notfallmanagement ist keine PDF, kein Dokument im SharePoint, kein „Konzeptordner“ – sondern eine kontinuierlich gepflegte IT-Dokumentation, die Systeme, Personen, Standorte, Prozesse, Verträge und Wiederherstellungswege in Beziehung zueinander abbildet.

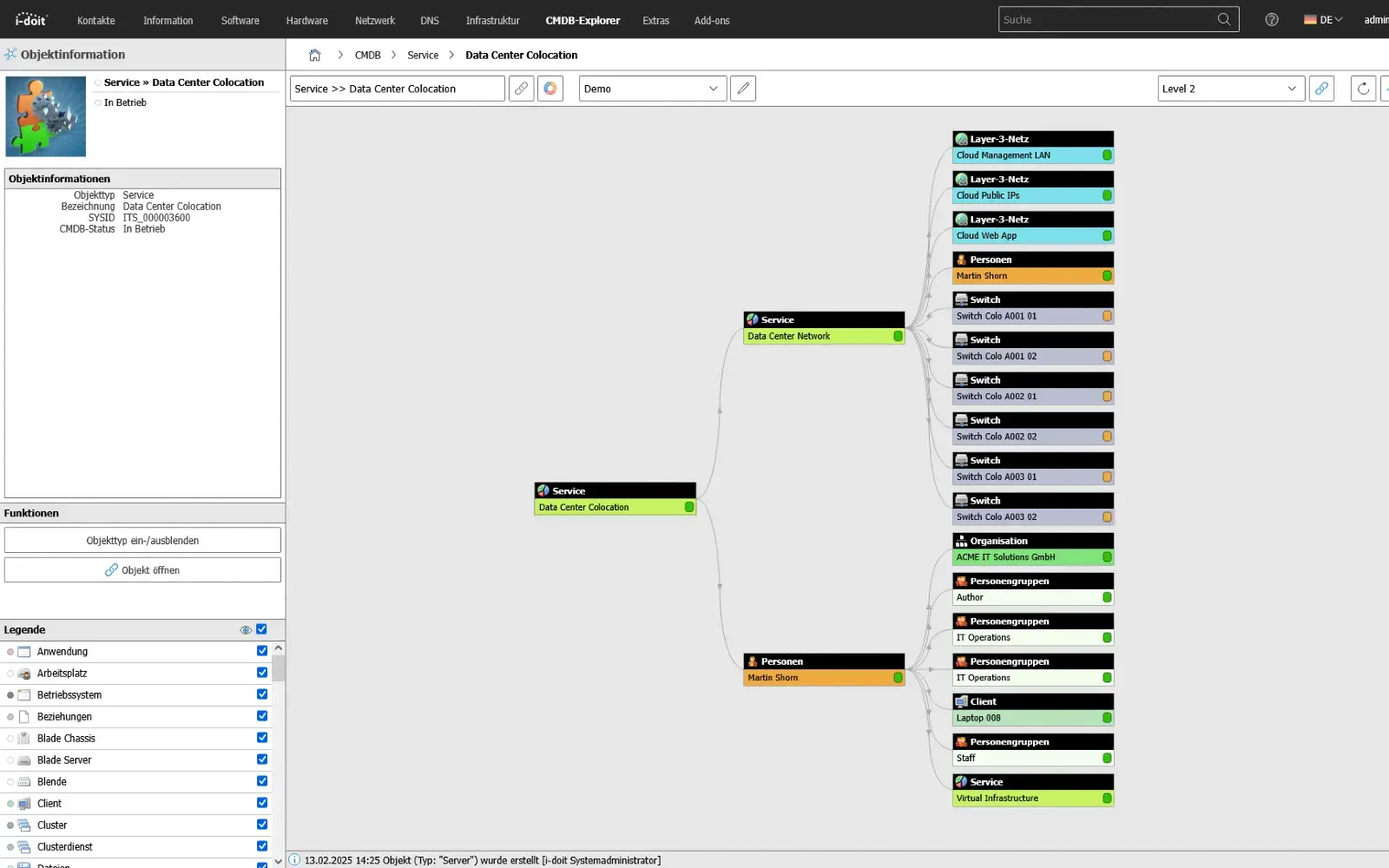

Mit i-doit wird Notfallmanagement operational:

- Systeme werden mit Services verknüpft

- Services werden mit Geschäftsprozessen verknüpft

- Wiederherstellungszeiten (RTO/RPO) werden technisch und organisatorisch hinterlegt

- Verantwortlichkeiten, Verträge, Ansprechpartner und Eskalationsketten sind eindeutig zugeordnet

Automatisch aktualisierte Notfalldokumentation für verschiedene Szenarien

Use-Cases

i-doit unterstützt zahlreiche Anwendungsfälle in Zusammenhang mit IT-Dokumentation, ISMS und digitaler Resilienz

Sie dokumentieren aktive und passive Netzwerkelemente inklusive Verkabelung, Portbelegung, IP-Adressen und Konfigurationen zentral und nachvollziehbar.

Sie erfassen und analysieren Software und Lizenzen, überwachen Laufzeiten, Nutzer und Berechtigungen und vermeiden Lizenzverstöße sowie unnötige Kosten.

Sie analysieren Ihre IT-Infrastruktur, erkennen Dokumentationslücken und erstellen standort-, nutzer- oder kostenstellenbezogene Reports sowie Audit-PDFs.

Sie dokumentieren und verwalten Verträge zentral, verknüpfen diese mit Objekten und Verantwortlichen und werden automatisch über Fristen und Laufzeiten informiert.

Sie dokumentieren Wartungen und Lifecycles, machen Änderungen nachvollziehbar, automatisieren Abläufe und behalten Zuständigkeiten und Garantiefristen im Blick.n.

Sie dokumentieren Standorte, Räume und Infrastruktur, verknüpfen diese mit Ansprechpartnern und visualisieren auch Serverräume übersichtlich.

Bestandteile eines Notfallmanagements

Ein wirksames Notfallmanagement basiert auf einer transparenten Informationsbasis zu Systemen, Standorten, Abhängigkeiten, Verantwortlichkeiten und Wiederanlaufprozessen.

Nur wenn technische und organisatorische Zusammenhänge nachvollziehbar dokumentiert sind, lassen sich Ausfälle einschätzen, priorisieren und zielgerichtet beheben.

Durch die Verbindung von Infrastrukturinformationen, Störungsdaten, Eskalationswegen und Wiederanlaufstrategien entsteht eine Grundlage, die im Ernstfall handlungsfähig macht.

So wird Notfallmanagement zu einem fortlaufenden Prozess – vom Risikobewusstsein über Vorbereitung und Simulation bis zur Wiederherstellung und Auswertung.

Vorteile:

- Klare Entscheidungsgrundlage: Auswirkungen, Prioritäten und Verantwortlichkeiten sind jederzeit einsehbar.

- Kürzere Wiederanlaufzeiten: Abläufe und Abhängigkeiten liegen strukturiert vor und müssen nicht ad hoc ermittelt werden.

- Nachhaltige Stabilität: Erkenntnisse aus Vorfällen fließen in Dokumentation, Prozesse und Prävention zurück.

Eine gute IT-Dokumentation zeigt die Beziehungen und Abhängigkeit zwischen Systemen, Anwendungen, Verträgen, Personen und sonstigen Assets für das Notfallmanagement auf sonstigen Assets

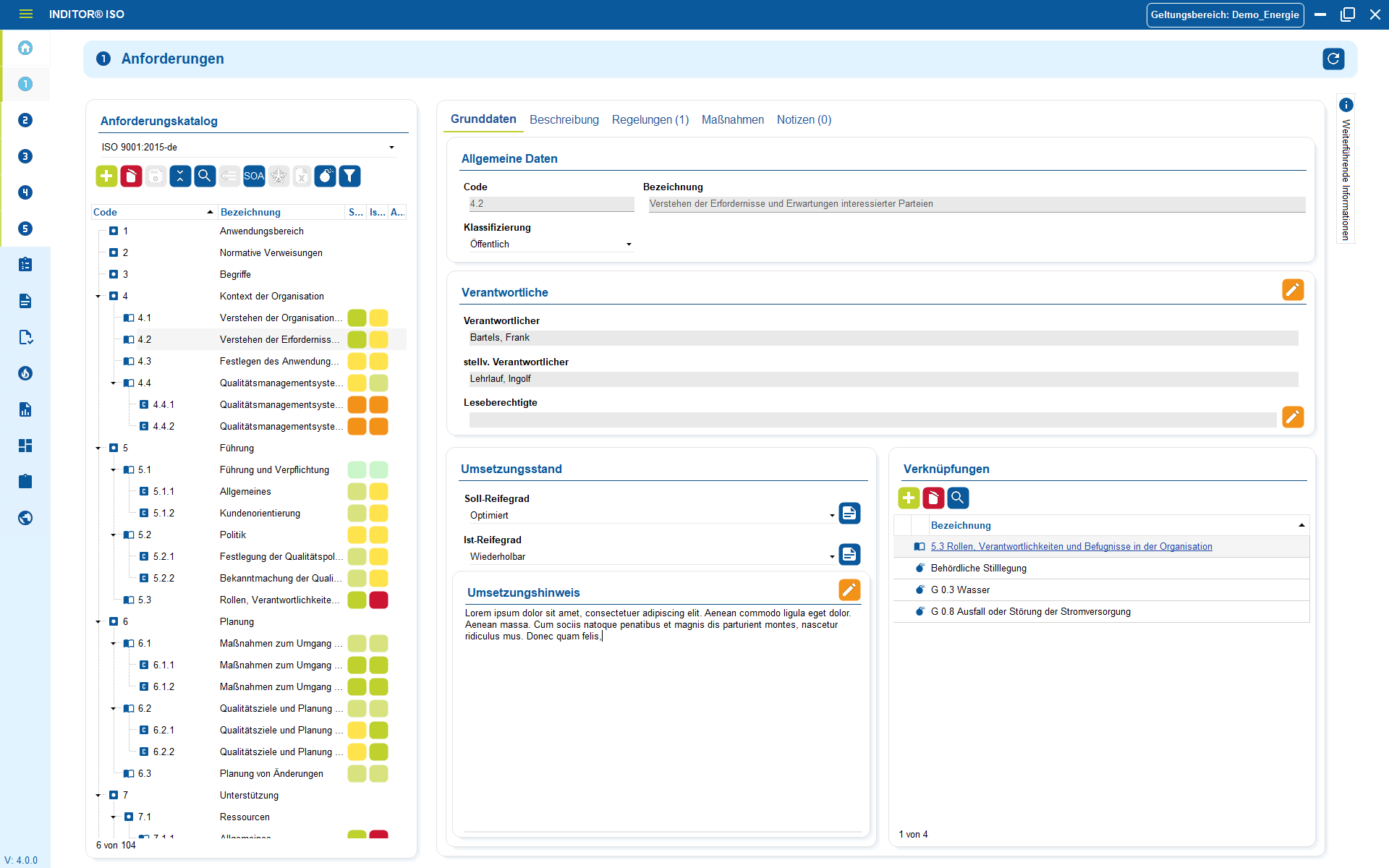

Aufbau eines ISMS

Struktur, Verantwortlichkeiten und Maßnahmen

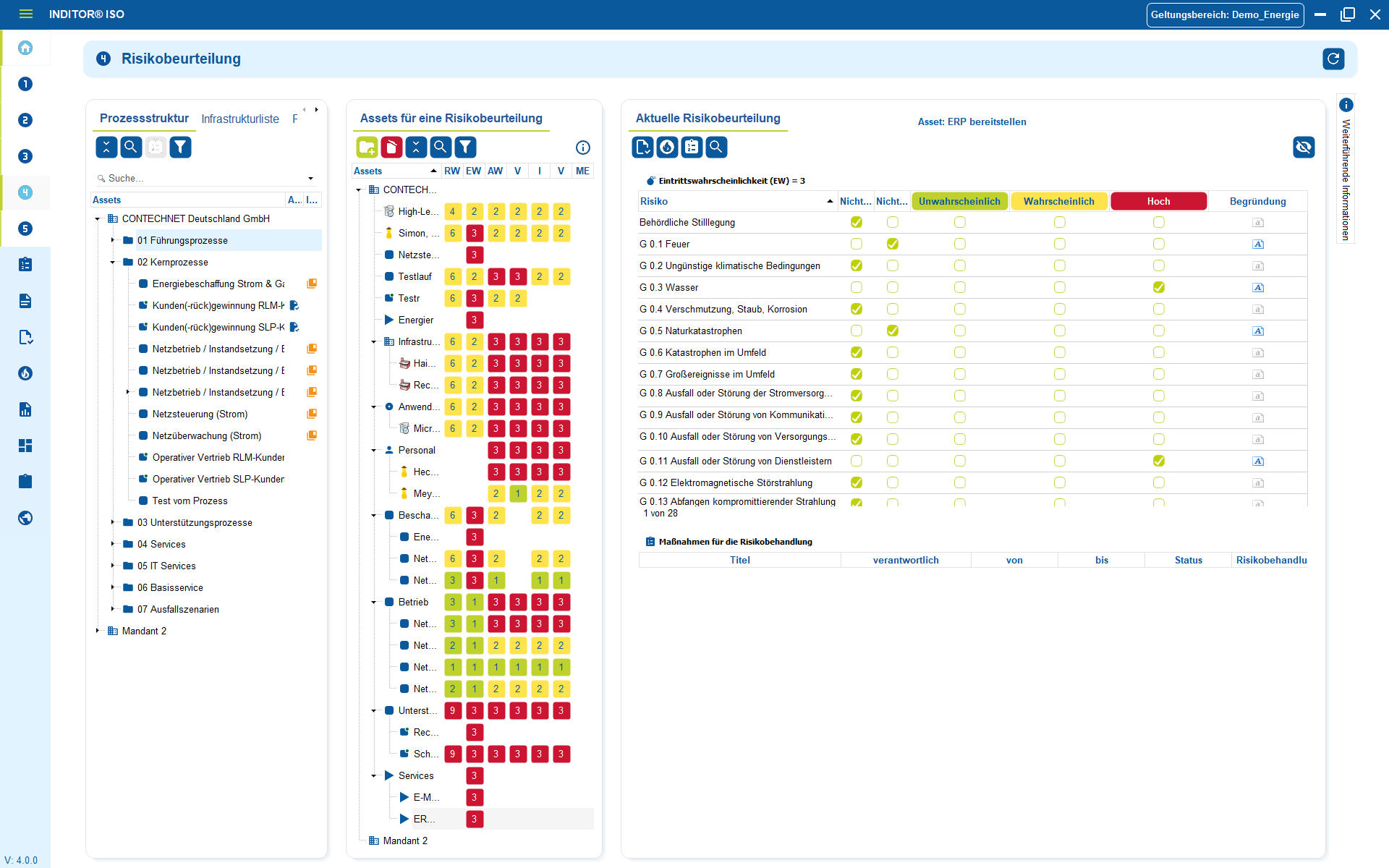

Ein Informationssicherheits-Managementsystem (ISMS) funktioniert nur, wenn Prozesse, Risiken und Verantwortlichkeiten nicht abstrakt, sondern im operativen Kontext dokumentiert werden. Mit INDITOR werden Geschäftsprozesse, technische Assets und Sicherheitsmaßnahmen logisch verknüpft – von der Risikoanalyse über die Bewertung bis hin zur Steuerung der Umsetzung.

Risiken werden nicht „in Excel gelistet“, sondern direkt an den betroffenen Systemen, Standorten oder Services bewertet.

Technische und organisatorische Maßnahmen (TOMs) sind nachvollziehbar zugeordnet und können über Audits, Reviews oder Änderungen hinweg versioniert werden. Verantwortlichkeiten, Fristen und Wirksamkeiten werden im Tagesgeschäft sichtbar, statt nur im Auditbericht.

Vorteile:

- Echte Auditfähigkeit statt Papierprozesse

- Transparente Maßnahmen und Verantwortlichkeiten pro Asset und Prozess

- Revisionssichere Historie – jederzeit nachvollziehbar

- Grundlage für ISO 27001, NIS2 und KRITISTickets können in i-doit direkt mit Assets verknüpft werden um alle zugehörigen Vorgänge strukturiert aufzulisten.

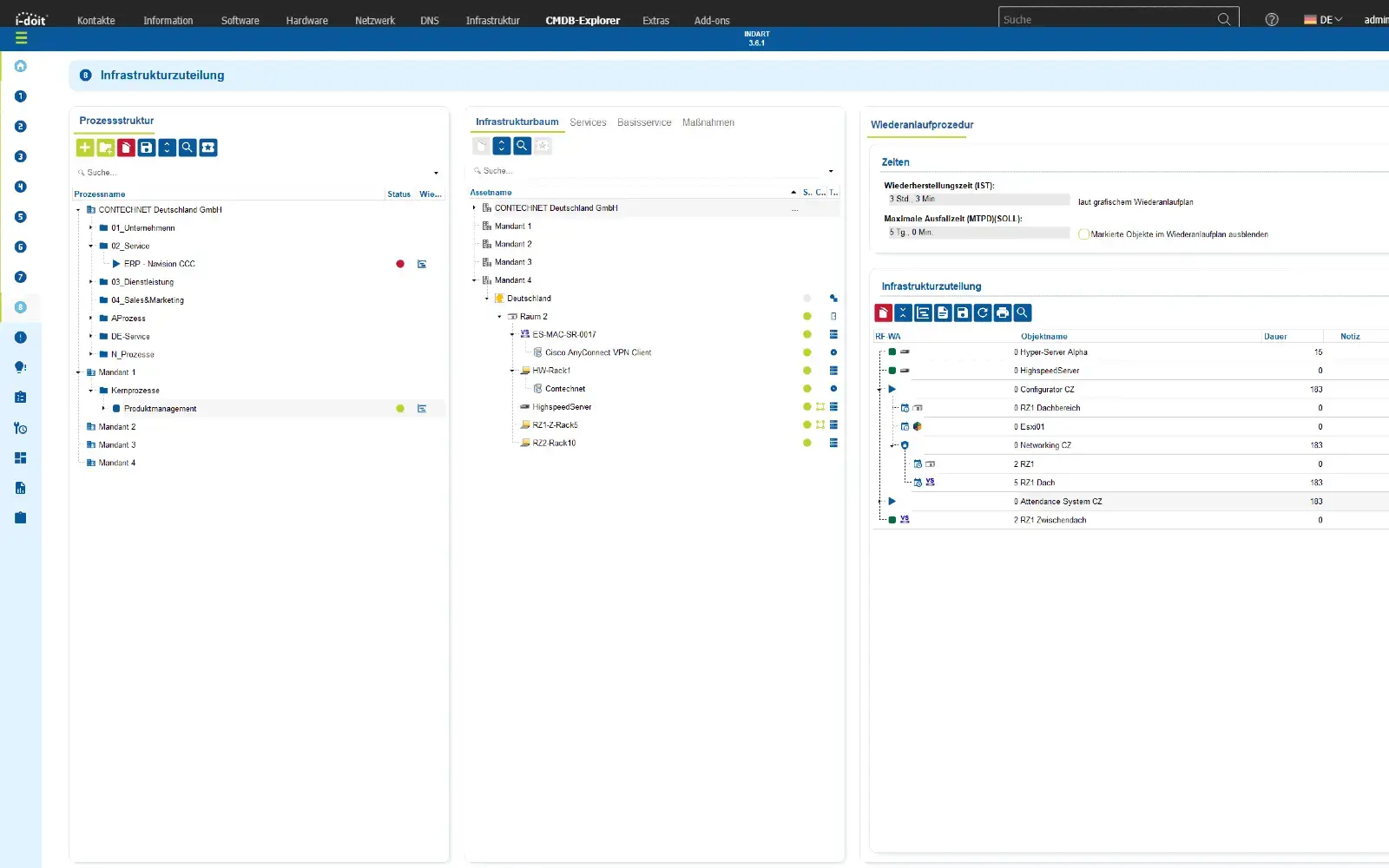

Notfallplan

Wiederherstellung strukturiert und prüfbar

Ein Notfallplan ist erst dann brauchbar, wenn er unabhängig von Personen funktioniert und im Druckfall sofort handlungsfähig macht.

INDART bildet Notfallabläufe entlang realer Infrastruktur ab: Prioritäten, Wiederanlaufsequenzen, Ansprechpartner, Ersatzpfade und Entscheidungsregeln werden klar strukturiert und mit den betroffenen Assets verknüpft.

Damit wird der Notfall planbar:

- Wiederanlaufzeiten (RTO/RPO) basieren auf geschäftlichen Auswirkungen statt Bauchgefühl.

- Fallback-Optionen, Rollen, Kommunikationswege und Workarounds sind dokumentiert und jederzeit abrufbar.

- Echte Ereignisse, Tests und Simulationen fließen zurück in den Plan und machen ihn über Iterationen deutlich robuster.

Vorteile:

- Handlungssicherheit unter Zeitdruck

- Reduzierte Wiederanlaufzeiten durch klare Reihenfolgen

- Minimiertes Risiko von Fehlentscheidungen oder Wissensverlust

- Kontinuierliche Verbesserung durch dokumentierte Übungen und Vorfälle

Geräte werden über Inventarisierungs- und Discovery Tools regelmäßig gescannt und automatisch in die IT-Dokumentation übertragen.

Monitoring

Betriebszustände und Ereignisse im Kontext der Dokumentation

Monitoring-Systeme ermitteln den Status von Systemen und Services in Echtzeit. Durch die Verknüpfung mit i-doit werden diese Zustände nicht isoliert betrachtet, sondern im Kontext der dokumentierten Assets.

Warnungen, Schwellenwerte und Verfügbarkeiten beziehen sich damit auf konkrete Geräte, Server, Anwendungen oder Netzsegmente. Die gesammelten Statusinformationen ergänzen die Dokumentation und bilden eine belastbare Basis für Planung, Fehlersuche und Servicequalität.

Vorteile:

- Aktuelle Betriebsdaten an den betroffenen Assets sichtbar

- Identifikation von Störungen mit Bezug zu Standorten oder Abhängigkeiten

- Rückschlüsse auf Engpässe oder wiederkehrende Fehler

- Unterstützung von Trendanalysen, Wartungszyklen und Kapazitätsplanung

Mit dem CMDB Explorer sehen Sie zu jeglichen Assets alle bestehenden Beziehungen und Abhängigkeiten.

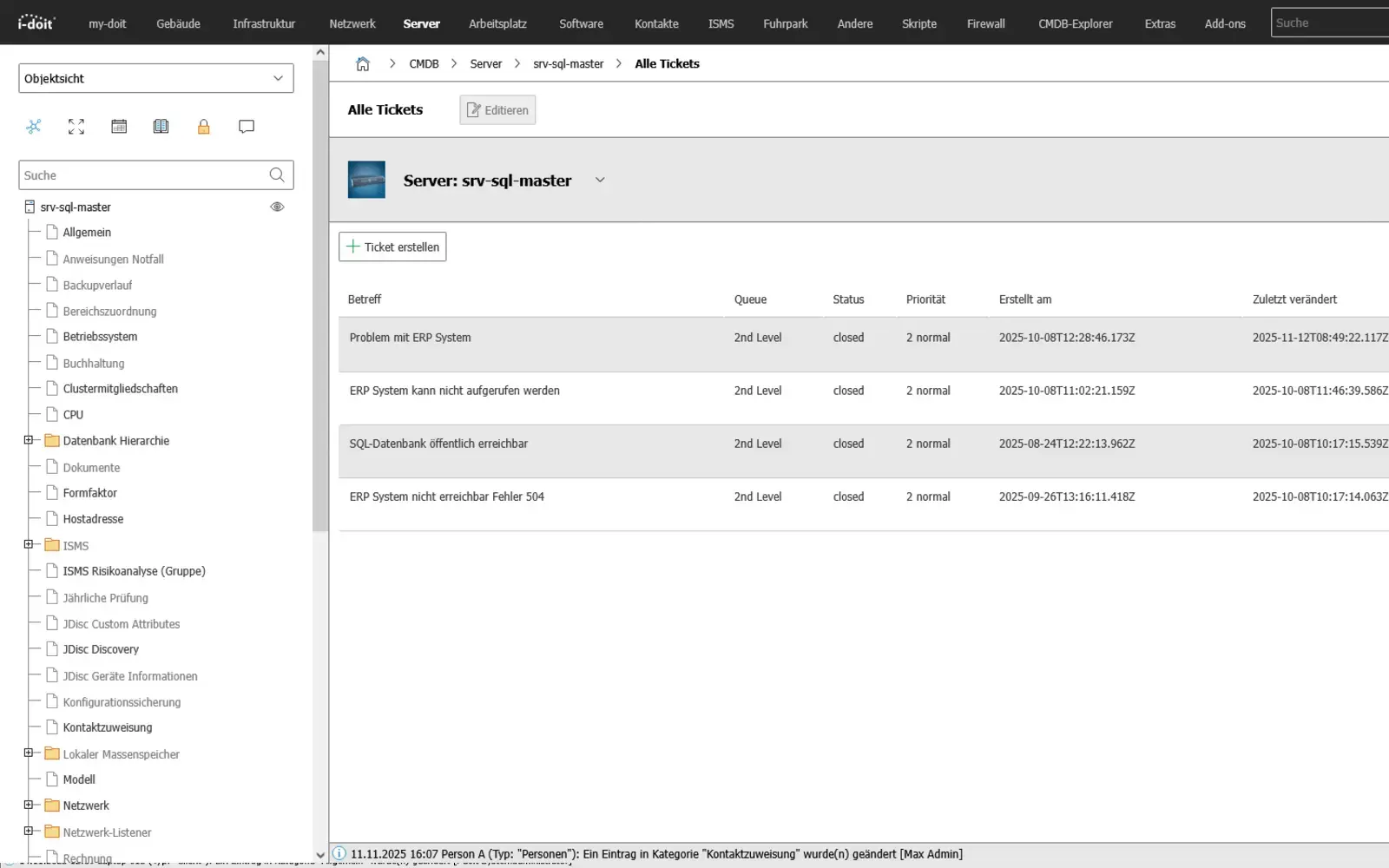

Ticketing

Vorgänge, Störungen und Aufgaben direkt mit Assets verknüpfen

Durch die Anbindung eines Ticketsystems wird i-doit zur zentralen Informationsquelle im IT-Support. Beim Erstellen eines Tickets stehen alle relevanten Daten zum betroffenen Gerät, Nutzer oder Service sofort bereit – inklusive Historie, Störungen, Softwareständen und Verträgen. Vorgänge lassen sich direkt mit den zugehörigen Assets verknüpfen, sodass Support und Technik mit derselben Datenbasis arbeiten. Der bidirektionale Austausch hält alle Informationen automatisch aktuell und reduziert manuellen Aufwand.

Vorteile:

- Schnellere Fehleranalyse: Alle relevanten Asset- und Benutzerinformationen stehen beim Ticket direkt bereit, wodurch Ursachen schneller identifiziert werden.

- Einheitlicher Informationsstand: Support, Technik und Management arbeiten mit derselben Datenbasis durch die direkte Verknüpfung von Tickets und CMDB-Objekten.

- Automatisierte Aktualität: Bidirektionale Synchronisation hält Stammdaten, Status und Änderungen ohne manuellen Aufwand stets aktuell.

Tickets können in i-doit direkt mit Assets verknüpft werden um alle zugehörigen Vorgänge strukturiert aufzulisten.

Branchen

Sehen Sie ich alle Lösungen für Ihre Branche an

Mehr lesen

Wie Sie ein zentrales Notfallmanagement aufbauen

und Prioritäten erfassen

und Eskalationswege definieren

und verbessern

1. Kritische Systeme, Abhängigkeiten und Prioritäten erfassen

Im ersten Schritt werden alle geschäftsrelevanten Systeme und Prozesse identifiziert und mit ihren Abhängigkeiten dokumentiert. Dazu gehören technische Komponenten, Nutzergruppen, Standorte, Schnittstellen und Lieferanten – jeweils inklusive ihrer Auswirkungen auf Geschäftsprozesse.

Durch diese transparente Abbildung entstehen klare Prioritäten für Wiederherstellung und Notbetrieb: welche Systeme zuerst, welche später, und welche alternativ betrieben werden können, ohne den Gesamtbetrieb zu gefährden.

2. Wiederanlaufstrategien, Rollen und Eskalationswege definieren

Im zweiten Schritt werden konkrete Maßnahmen für unterschiedliche Szenarien festgelegt. Dazu zählen Wiederherstellungsabfolgen, Fallback-Optionen, Verantwortlichkeiten, Vertretungen und Kommunikationswege.

Statt abstrakter Dokumente entstehen praktikable Anweisungen, die unabhängig von Einzelpersonen funktionieren: Wer entscheidet, wer informiert wird, welche Reihenfolge eingehalten wird und welche Grenzen den Notbetrieb stoppen oder fortführen.

3. Notfälle simulieren, dokumentieren und verbessern

Im letzten Schritt werden die definierten Abläufe regelmäßig getestet – realitätsnah und unter Zeitdruck. Jede Übung oder jedes tatsächliche Ereignis wird protokolliert: Fehlerquellen, Verzögerungen, Informationslücken oder organisatorische Barrieren fließen zurück in den Notfallplan.

Notfallmanagement wird dadurch zu einem kontinuierlichen Prozess, der sich mit der Infrastruktur, den Verantwortlichkeiten und den betrieblichen Anforderungen weiterentwickelt, statt ein statisches Dokument zu bleiben.

Weitere Anwendungsfälle für den Einsatz eines IT Assetmanagements

(KRITIS, ISO27001 und NIS2)

Drittsystemen (API)

Lizenzmanagement

1. Compliance einhalten (KRITIS, ISO27001 und NIS2)

Mi einer CMDB die Einhaltung von Gesetzen, Normen und Richtlichen sicherstellen.

Mit i-doit lassen sich Risiken nach ISO 27001 systematisch erfassen, bewerten und mit den betroffenen Assets verknüpfen. So entsteht eine transparente Grundlage für den Nachweis von Sicherheitsmaßnahmen und die Umsetzung von NIS2-Anforderungen. Technische und organisatorische Maßnahmen (TOMs) werden zentral dokumentiert, überwacht und revisionssicher gepflegt.

Vorteile:

- Auditierbare Unternehmensbereiche

- Revisionssichere Erfassung gemäß NIS2 & ISO-27001 & BSI-KritisV

- Stärkung der Informationssicherheit,

- Implementierung von PDCA-Prozessen

- Schnellere Reaktion im Störungs- oder Krisenfall

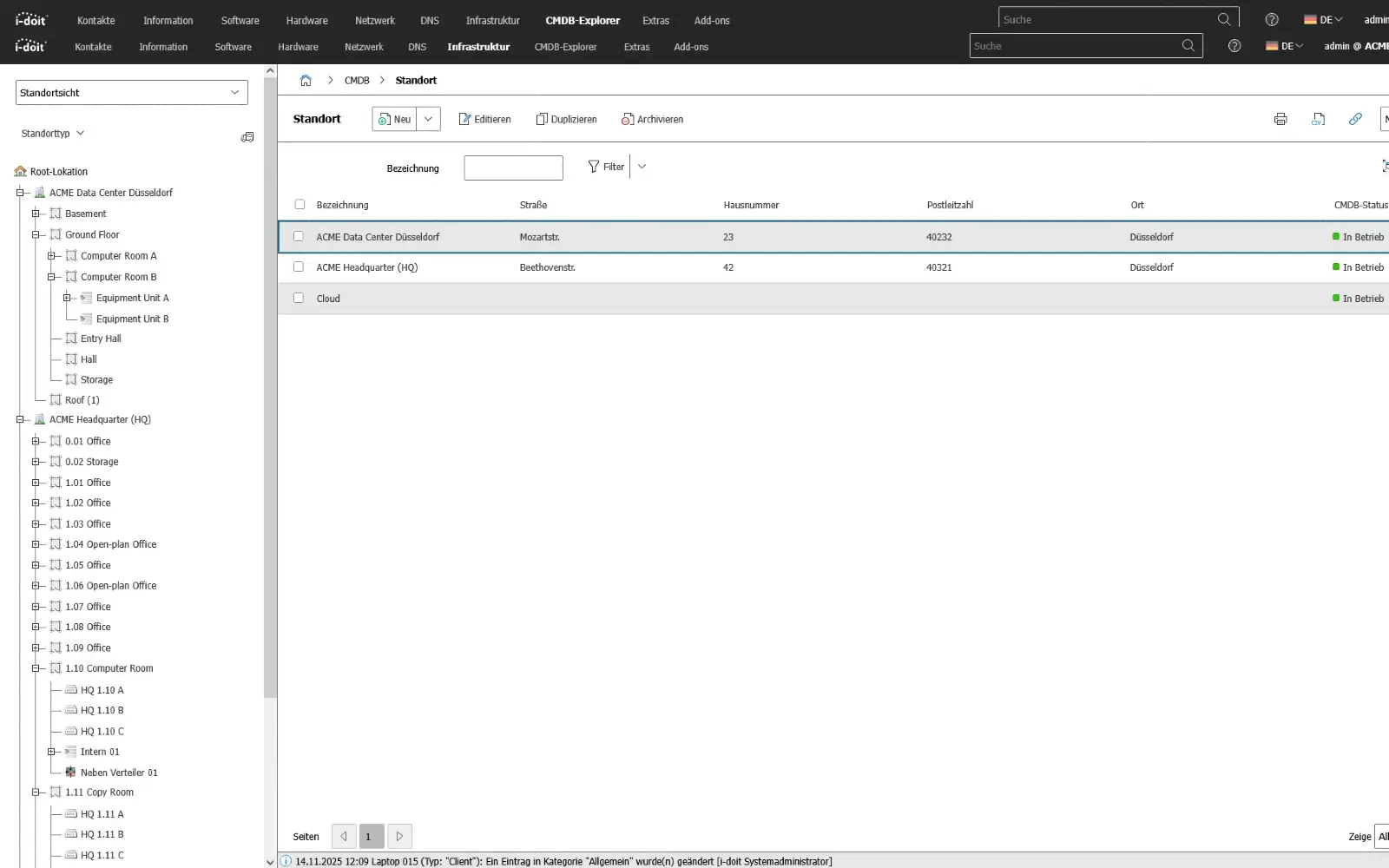

2. Standortmanagement

Standorte, Gebäude und Räume bilden die physische Grundlage jeder IT-Infrastruktur und damit auch jedes Notfallmanagements.

Eine strukturierte Dokumentation ermöglicht es, Serverräume, Rechenzentren, Netzwerksegmente, Anlagen und Arbeitsplätze eindeutig zuzuordnen und deren Funktion im Gesamtbetrieb zu verstehen.

Durch die Verknüpfung von Systemen, Abhängigkeiten und Zuständigkeiten mit konkreten Standorten entsteht ein realistisches Bild der Betriebsumgebung.

Im Notfall wird dadurch sofort ersichtlich, welche Komponenten betroffen sind, welche Bereiche priorisiert werden müssen und welche Alternativen verfügbar sind – etwa Ausweichflächen, Ersatzräume oder redundante Infrastruktur.

Alle relevanten Standortinformationen wie Räumlichkeiten, Zugangsregeln, Versorgungsschnittstellen, Verkabelungswege oder Umgebungsparameter können zentral erfasst und versioniert gepflegt werden.

Das sorgt dafür, dass physische Risiken – zum Beispiel Stromausfall, Leitungsschäden, Brand oder Klimaprobleme – nicht theoretisch, sondern anhand der tatsächlichen Gegebenheiten bewertet und adressiert werden. ie Dokumentation nicht nur gepflegt, sondern aktiv gelebt und stetig aktuell gehalten. Einer der wichtigsten Faktoren für Audits, Zertifizierungen und Betriebsstabilität.

Vorteile:

- Transparente Abbildung physischer Infrastruktur und ihrer Abhängigkeiten

- Eindeutige Zuordnung von Systemen und Verantwortlichkeiten pro Standort

- Schnelle Bewertung der Auswirkungen bei Störungen oder Ausfällen

- Grundlage für Wiederanlaufstrategien, Evakuierungswege und Ersatzstandorte

- Einheitliche Informationen für Betrieb, Sicherheit, Technik und Management

Verwalten Sie Ihre Standort zentral in der CMDB und erfassen Sie Gebäude, Etagen und Raumpläne sowie Serverschrankübersichten

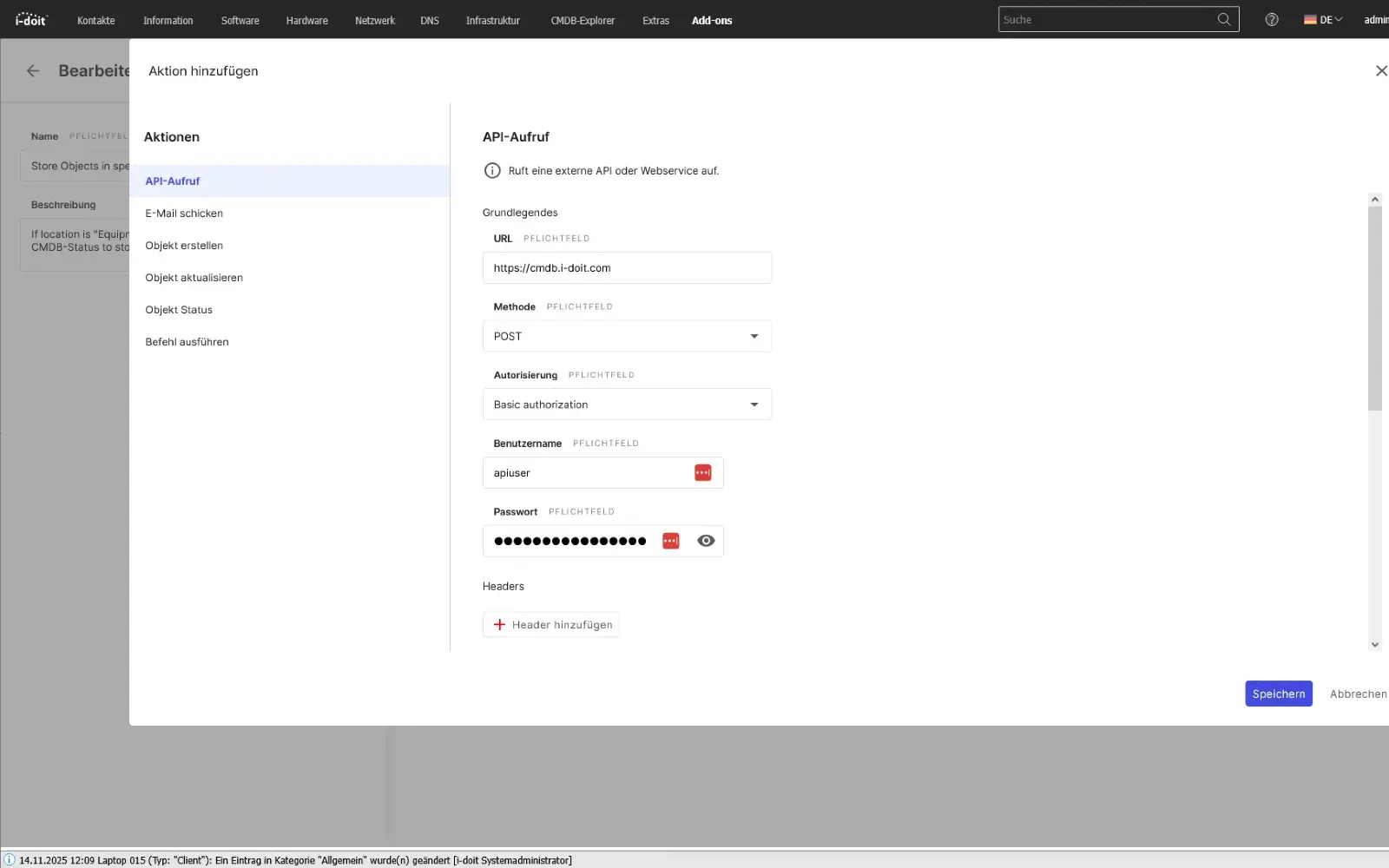

3. Anbindung von Drittsystemen (API)

Systeme automatisiert verbinden und Daten nahtlos zwischen Anwendungen austauschen.

Mit der i-doit API binden Sie Ihre CMDB nahtlos an bestehende Anwendungen, Dienste und Automatisierungen an. Ob Ticketing, Monitoring, Discovery, Asset-Management oder eigene Business-Tools: Daten können bidirektional ausgetauscht, aktualisiert und in Echtzeit verarbeitet werden. Dadurch entsteht ein zentraler Informationspunkt, der verschiedene Systeme miteinander verbindet und Abläufe erheblich vereinfacht.

Konfigurationen, Statuswerte, Objektdaten und Beziehungen lassen sich automatisiert an externe Systeme übergeben oder aus diesen übernehmen. Änderungen, die in einem angeschlossenen System vorgenommen werden, können sofort in der CMDB abgebildet werden – ohne manuellen Aufwand und ohne doppelte Datenhaltung.

Die API ermöglicht es Unternehmen, ihre Prozesse flexibel zu erweitern, Workflows zu automatisieren und Informationen genau dort verfügbar zu machen, wo sie benötigt werden.

Vorteile:

- Automatischer Datenaustausch zwischen CMDB und Dritt-Systemen

- Bidirektionale Synchronisierung von Assets, Statuswerten, Beziehungen und Metadaten

- Keine doppelte Pflege dank zentraler, einheitlicher Datenquelle

- Flexible Integration in bestehende Softwarelandschaften und eigens entwickelte Tools

- Automatisierung von Abläufen (z. B. Erstellung neuer Tickets, Discovery-Updates, Monitoring-Warnungen)

- Höhere Datenqualität, da Informationen stets aktuell und konsistent gehalten werden

- Optimale Grundlage für Prozesse, Reporting, Audits und ITSM-Workflows

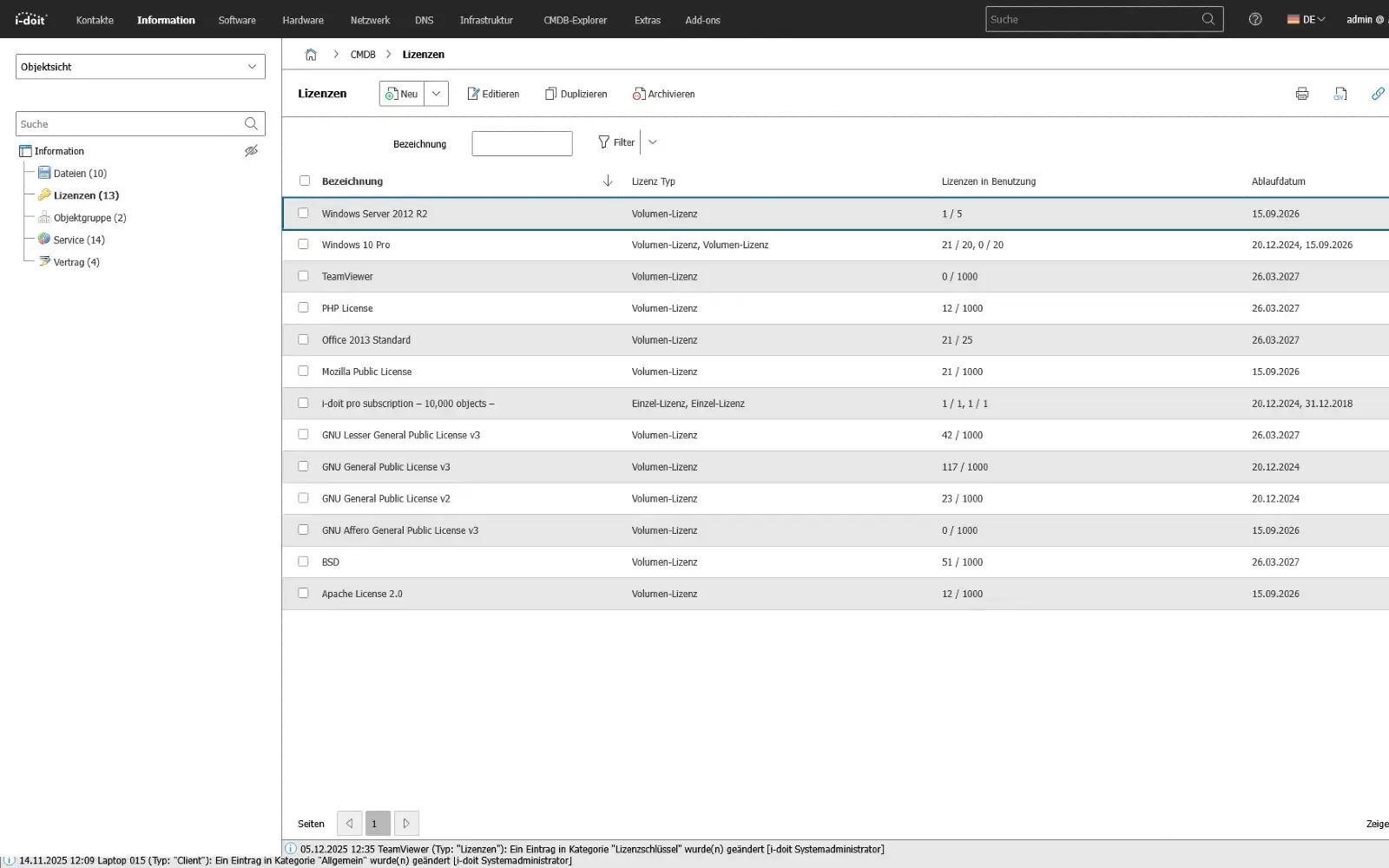

4. Software und Lizenzmanagement

Software-, Lizenz- und Zertifikatsinformationen sind im Notfall entscheidend, weil sie den Betrieb von Anwendungen, Diensten und Geschäftsprozessen ermöglichen oder blockieren.

Eine strukturierte Dokumentation schafft Transparenz darüber, welche Systeme welche Software nutzen, welche Abhängigkeiten bestehen und welche Lizenzfristen oder Zertifikate den Zugriff oder Betrieb beeinflussen.

Durch die Verknüpfung von Versionen, Installationen, Nutzergruppen und Vertragsbedingungen lässt sich sofort erkennen, welche Auswirkungen ein Ausfall, ein Update oder ein Lizenzablauf auf den operativen Betrieb hat.

So werden Risiken wie Funktionsverlust, Lizenzverletzungen, Herstellerabhängigkeiten oder fehlende Supportberechtigungen frühzeitig sichtbar und können in Notfallszenarien berücksichtigt werden.

Alle softwarebezogenen Informationen – von Installationswegen, Recovery-Schlüsseln und Update-Historien bis hin zu Wartungsverträgen und End-of-Life-Daten – können zentral gepflegt und versioniert werden.

Dadurch lassen sich Wiederherstellungen, Migrationen und Umschaltungen sicher und reproduzierbar durchführen, ohne von Einzelwissen oder spontanen Entscheidungen abhängig zu sein.

Vorteile:

- Transparente Übersicht über eingesetzte Software, Versionen und Lizenzstatus

- Frühzeitige Erkennung von Risiken durch Ablaufdaten, Abhängigkeiten oder Herstellersupport

- Klarer Bezug zwischen Anwendungen, Diensten und betroffenen Nutzergruppen

- Realistische Planung von Wiederherstellungen und Notbetriebsstrategien

- Nachvollziehbare Historie für Audits, Änderungen und Incident-Analysen

Lassen Sie sich automatisch bei auslaufenden Kündigungsfristen und Lizenzabläufen informieren

5. Störungsmanagement

Störungen in Produktions- und Lieferketten entfalten ihre Wirkung selten isoliert. Sie wirken entlang der gesamten Prozesskette – von Anlagen in einzelnen Räumen bis hin zu Vorstufen, Transportwegen und nachgelagerten Fertigungsschritten.

Durch die Darstellung von Gerätestatus, Raumplänen und Abhängigkeiten lassen sich Auswirkungen sofort lokalisieren: Ist eine Maschine gestört, werden alle angeschlossenen Bereiche, Prozesse und Komponenten sichtbar – inklusive der Personen, die verantwortlich sind.

Die Historie durchgeführter Wartungen, Austauschkomponenten und Fehlermuster wird direkt an den betroffenen Ressourcen gepflegt.

Dadurch entstehen nachvollziehbare Abläufe: Wann die Störung auftrat, wer intervenierte, welche Maßnahmen wirkten und welche Schritte in Zukunft präventiv eingeplant werden müssen.

Besonders in Produktionslinien oder verknüpften Lieferketten verkürzt diese Transparenz Reaktionszeiten und verhindert Sekundärfehler, die sonst erst spät sichtbar würde

Vorteile:

- Sofortige Sichtbarkeit technischer Probleme im realen Kontext von Räumen, Anlagen und Prozessschritten

- Rückverfolgbare Ursachen und Auswirkungen entlang der gesamten Liefer- oder Produktionskette

- Lückenlose Wartungshistorie als Grundlage für Prävention, QS und Audits

- Reduzierte Stillstandszeiten durch klare Verantwortlichkeiten und dokumentierte Maßnahmen

- Frühzeitiges Erkennen von Musterfehlern, Engpässen oder wiederkehrenden Störpunkte

Mit angebundenen Ticketsystemen haben Sie alle Vorgänge und Supportfälle zu Ihren Services und Assets im Blick

.png?width=300&name=Contact%20(1).png)

Buchen Sie Ihre persönliche Live-Demo

Unser i-doit Team nimmt sich gerne Zeit, um Sie bei Ihrem Anwendungsfall persönlich zu beraten.

Integrationen

i-doit lässt sich nahtlos mit IT Service-Desk-Systemen verbinden, um Ihre Support-Prozesse zu optimieren. Beispiele für kompatible Systeme sind ((OTRS)) Community Edition, KIX Service Management und Zammad.

Durch die flexible API kann i-doit mit zahlreichen Softwarelösungen integriert werden, unter anderem mit ERP Systemen.

Um automatisiert Daten und Assets zu Ihrem i-doit System hinzuzufügen, empfehlen wir die Verwendung von spezialisierten Inventarisierungs-Systemen, wie JDisc oder OCS.

Mit i-doit dokumentieren Sie Ihre Netzwerktopologie detailliert und übersichtlich und können Integrationen einbinden.

Für eine zentrale und sichere Benutzer- und Rechteverwaltung kann i-doit in Verzeichnisdienste wie LDAP oder Active Directory integriert werden.

i-doit ist wie gemacht für den gemeinsamen Betrieb von Monitoring Systemen. Beispiele sind hier: Nagios oder Checkmk.

Passende Add-ons

Unsere Add-ons für modulare Funktionserweiterung

Erstellen Sie leistungsstarke Automatisierungen ohne Programmierkenntnisse ganz einfach nach einem Zeitplan oder manuell per Knopfdruck starten.

Erhalten Sie 4 leistungsstarke Add-ons zum Preis von 2! Flows, Documents, Analysis and Forms.

Dokumente auch als PDF automatisch erstellen mit tagesaktuellen Daten (z.B. Hardware-Übergabeschein oder Desaster Recovery Plan).

Automatisieren Sie den Betrieb Ihres Rechenzentrums mit den aktuellen Daten aus der CMDB. Ereignisse (Events) lösen die weiteren Prozesse aus und steuern diese.

Das Maintenance Add-on unterstützt die Planung, Durchführung und Dokumentation von Wartungen und Prüfungen. Wartungsintervalle, Termine und Zuständigkeiten werden zentral verwaltet und direkt mit den jeweiligen Geräten, Anlagen oder Systemen verknüpft.

Mit dem API Add-on lassen sich Daten automatisiert in i-doit lesen, schreiben und aktualisieren. Perfekt für Integrationen mit Ticket-Systemen, Inventarisierungs-Tools oder eigenen Automationen.

Add-on für mächtige Datenanalyse. Berechnen Sie Servicekosten, prüfen Sie die Datenqualität der CMDB und führen Sie Ausfallsimulationen durch.

Erstellen Sie auf einfache Weise Formulare, die Sie Nutzern zur vereinfachten Dateneingabe zur Verfügung stellen. Beispiel: Hardware oder Waren selbst dokumentieren lassen.

Bauen Sie ein Information-Security-Management-System mit Risikoanalyse und -management nach ISO 27001 auf.

Integrieren Sie das Monitoring-System Checkmk2 in i-doit. Abgleiche zwischen SOLL und IST aus CMDB und Monitoring werden damit unterstützt.

Hinterlegen Sie Buttons mit eigenen Triggern und starten Sie IT-Prozesse direkt aus i-doit –z.B. das automatische Deployen einer virtuellen Maschine.

Mit diesem Add-on können Sie ein Managementsystem für die Informationssicherheit (ISMS) nach IT-Grundschutz-Methodik des BSI erstellen.