ITAM

Software, Use Cases & Lösungen

4.7/5 auf Capterra | 2.000+ zufriedene Kunden

Was ist IT Asset Management?

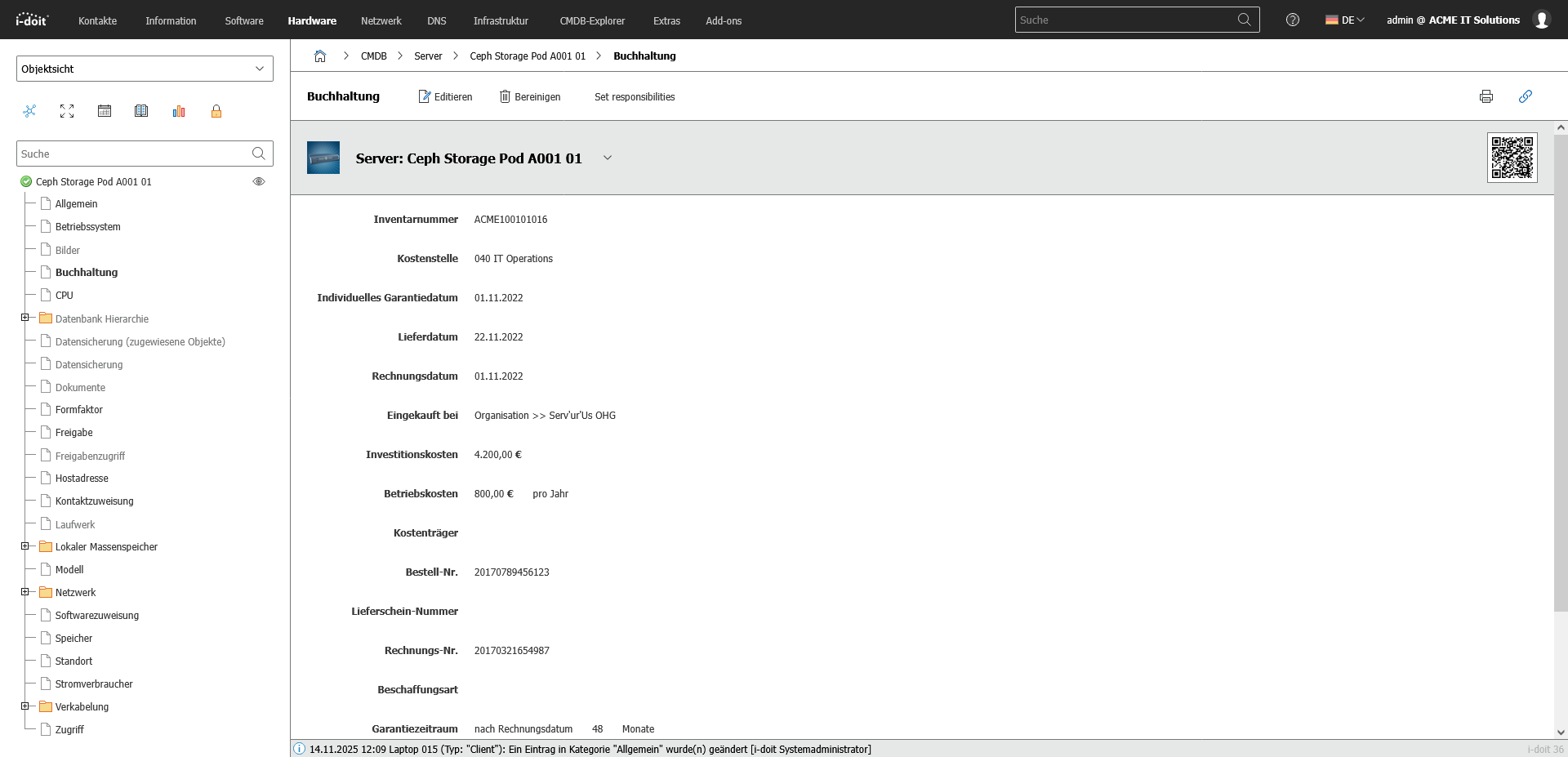

IT Asset Management (ITAM) umfasst die vollständige Verwaltung aller digitalen und physischen IT-Assets – von der Beschaffung über Nutzung, Kosten, Verträge, Sicherheit bis zur Ausmusterung.Anders als eine reine Inventarliste geht ITAM weit über „Was haben wir?“ hinaus und beantwortet „Wo ist es? Wem gehört es? Wie viel kostet es? Welche Risiken trägt es? Wie performt es im Betrieb?“

Mit i-doit Asset Management dokumentieren Sie Geräte, Software, Netzwerke, Nutzer, Verträge, Lizenzrechte, Standorte, Sicherheitspolicies und Lebenszyklen – inklusive historischer Änderungen, Verantwortlichkeiten und Abhängigkeiten. IT-Teams gewinnen Transparenz, Kostensicherheit und Auditfähigkeit, statt nur Hardware zu erfassen.

Use-Cases

i-doit unterstützt zahlreiche Anwendungsfälle in Zusammenhang mit IT-Dokumentation, ISMS und digitaler Resilienz

Sie dokumentieren aktive und passive Netzwerkelemente inklusive Verkabelung, Portbelegung, IP-Adressen und Konfigurationen zentral und nachvollziehbar.

Sie erfassen und analysieren Software und Lizenzen, überwachen Laufzeiten, Nutzer und Berechtigungen und vermeiden Lizenzverstöße sowie unnötige Kosten.

Sie analysieren Ihre IT-Infrastruktur, erkennen Dokumentationslücken und erstellen standort-, nutzer- oder kostenstellenbezogene Reports sowie Audit-PDFs.

Sie dokumentieren und verwalten Verträge zentral, verknüpfen diese mit Objekten und Verantwortlichen und werden automatisch über Fristen und Laufzeiten informiert.

Sie dokumentieren Wartungen und Lifecycles, machen Änderungen nachvollziehbar, automatisieren Abläufe und behalten Zuständigkeiten und Garantiefristen im Blick.n.

Sie dokumentieren Standorte, Räume und Infrastruktur, verknüpfen diese mit Ansprechpartnern und visualisieren auch Serverräume übersichtlich.

Warum IT Asset Management mit i-doit mehr leistet als jede Excel-Liste

Excel ist gut geeignet, um schnell Informationen festzuhalten. Sobald jedoch Geräte, Software, Benutzer, Netzwerke und Verträge zusammenhängen, wird eine Tabelle schnell unübersichtlich.

Ein IT-Asset-Management Tool wie i-doit schafft hier Struktur. Es führt verstreute Informationen aus unterschiedlichen Quellen in einer zentralen, zusammenhängenden Datenbasis zusammen. Bestehende Excel-Dateien können übernommen und von den IT-Teams gemeinsam genutzt werden.

Statt isolierter Einträge zeigt i-doit die Beziehungen zwischen Geräten, Anwendungen, Standorten und Services. Diese Verknüpfungen machen Abhängigkeiten sichtbar, erleichtern Änderungen und unterstützen Abläufe wie Helpdesk, Change-Management und Prüfungen.

Vorteile:

- Klare Zusammenhänge zwischen Geräten, Software, Standorten und Services

- Jede Änderung wird automatisch dokumentiert mit Zeitstempel und Verantwortlichem

- Direkte Unterstützung von Helpdesk, Change-Management und Audits

IT Assetmanagement und Ticketsysteme

Effiziente Prozesse und maximale Transparenz im IT-Support

Durch die Anbindung eines Ticketsystems wird i-doit zur zentralen Informationsbasis im IT-Support. Beim Anlegen eines Tickets stehen sofort alle relevanten Informationen zum betroffenen Gerät, Benutzer oder Service zur Verfügung. Dazu gehören unter anderem Historie, bekannte Störungen, installierte Software und zugehörige Verträge.

Tickets werden direkt mit den entsprechenden Assets verknüpft. Support und Technik greifen damit auf dieselbe Datenbasis zu. Informationen müssen nicht doppelt gepflegt werden und gehen nicht verloren.

Der bidirektionale Abgleich sorgt dafür, dass Statusänderungen und Aktualisierungen automatisch übernommen werden. Manuelle Nachpflege entfällt.

Vorteile:

- Schnellere Fehleranalyse durch direkten Zugriff auf alle relevanten Informationen

- Einheitlicher Datenstand für Support, Technik und Management

- Automatische Synchronisation von Status und Stammdaten ohne manuellen Aufwand s aktuell.

IT-Assetmanagement und Netzwerk-Discovery

Automatisierte Netzwerkinventarisierung für konsistente Datenqualität und minimierte Pflegeaufwände

Ein Discovery Tool erfasst Netzwerkkomponenten automatisch und hält die Daten in i-doit laufend aktuell. Neue Geräte, Änderungen und zusätzliche Systeme werden erkannt und strukturiert übernommen.

Unbekannte Systeme und Schatten IT werden sichtbar. Die Datenbasis bleibt konsistent und vollständig. So sinkt der Pflegeaufwand deutlich und die Qualität der Dokumentation steigt spürbar.

Vorteile:

- Neue Geräte und Änderungen werden automatisch erfasst und übernommen

- Versteckte Systeme und Schatten IT werden transparent dokumentiert

- Deutlich geringerer Aufwand für Pflege, Abgleiche und Aktualisierungen

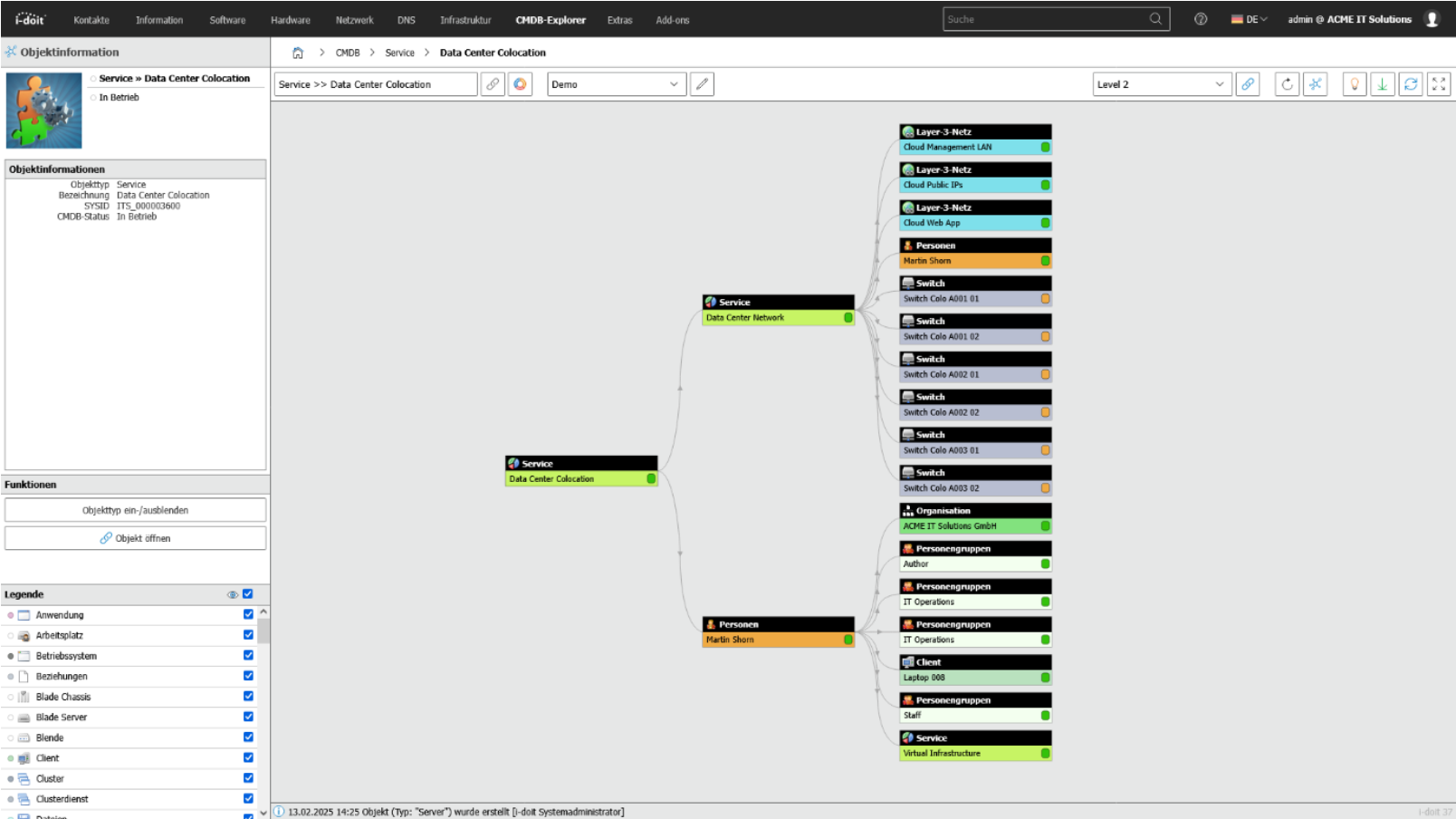

CMDB Explorer

Abhängigkeiten von Systemen, Anwendungen und Services auf einen Blick verstehen

Der CMDB Explorer stellt IT-Strukturen übersichtlich dar und macht Zusammenhänge schnell verständlich. Geräte, Software, Benutzer, Verträge und Services werden grafisch dargestellt und ihre Beziehungen zueinander sichtbar gemacht.

So ist auf einen Blick erkennbar, welche Systeme voneinander abhängen, welche Auswirkungen Änderungen haben können und wo Risiken entstehen.

Statt sich durch Tabellen und Listen zu arbeiten, erhalten Sie eine visuelle Übersicht Ihrer IT Landschaft. Das unterstützt Planung, Fehlersuche und Entscheidungen im Tagesgeschäft.

Vorteile:

- Übersichtliche Darstellung komplexer IT Strukturen als Grafik

- Abhängigkeiten und Auswirkungen von Änderungen sofort erkennbar

- Schnellere Analyse von Störungen und Risiken

Branchen

Sehen Sie ich alle Lösungen für Ihre Branche an

Mehr lesen

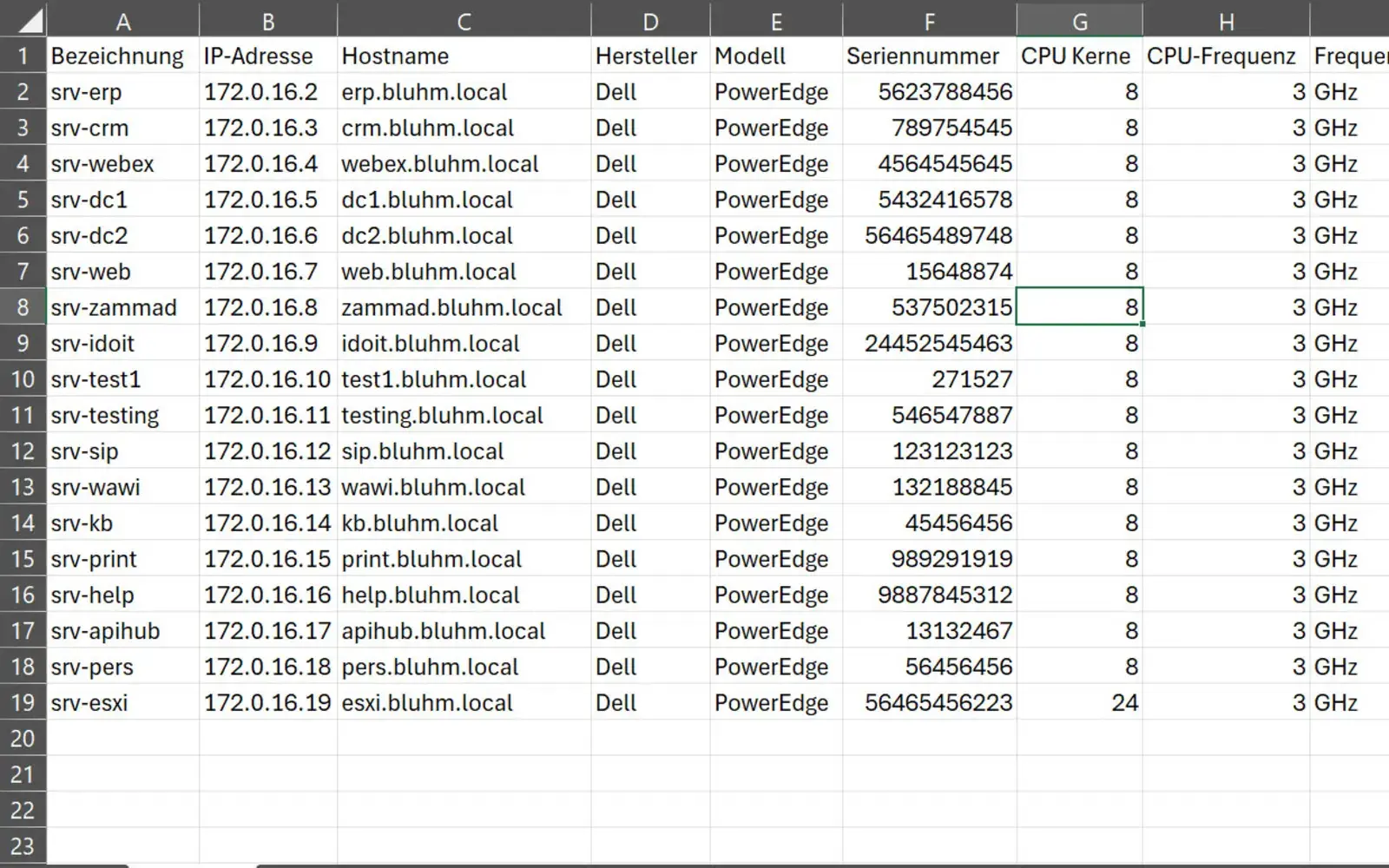

Wie Sie Excel-Tabellen in wenigen Tagen endlich ablösen

und in i-doit hochladen

Weboberfläche konfigurieren

– fertig übernommen in die CMDB

1. Excel-Dateien zusammenstellen und in i-doit hochladen

Zunächst werden alle vorhandenen Excel-Dateien zusammengetragen. Dazu zählen Übersichten zu Geräten, Software, Standorten, Verträgen oder Ansprechpartnern. Auch unvollständige oder unterschiedlich aufgebaute Tabellen können verwendet werden.

i-doit kann verschiedene Gerätetypen und Datenfelder flexibel zuordnen. Unterschiedliche Strukturen oder Bezeichnungen stellen kein Problem dar.

Die Dateien werden anschließend direkt über die i-doit Oberfläche importiert und stehen dort zentral zur Verfügung.

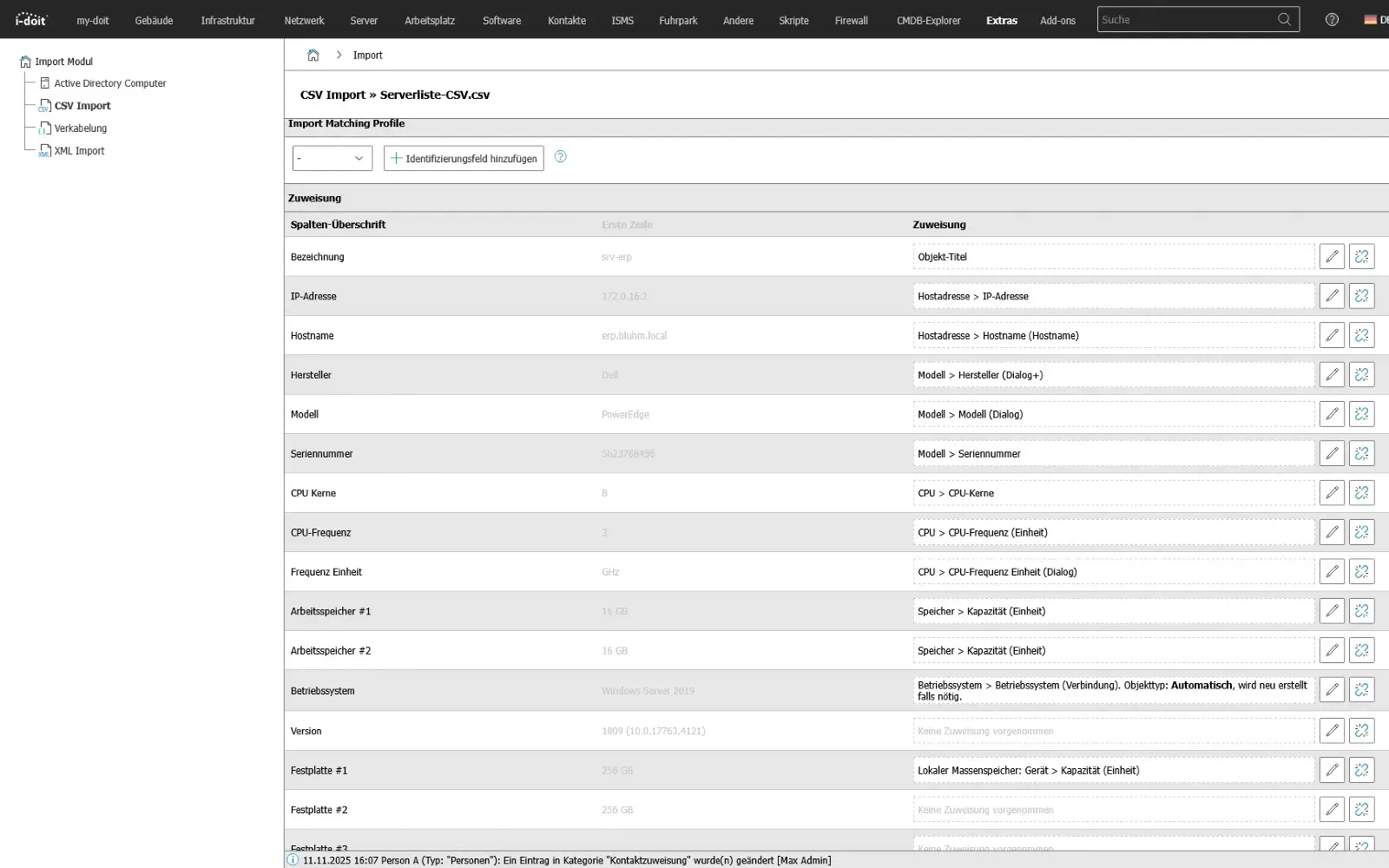

2.Import über die Weboberfläche konfigurieren

In i-doit wird anschließend definiert, welche Spalten aus der Excel-Datei welchen Objekten und Feldern in der CMDB zugeordnet werden. So kann zum Beispiel die Seriennummer einem Gerät, der Raum einem Standort oder die Versionsangabe einer Software zugewiesen werden.

Diese Zuordnung wird einmal festgelegt und kann als Importprofil gespeichert werden. Dadurch lassen sich spätere Updates oder weitere Excel-Quellen schnell und ohne erneuten Aufwand einlesen.

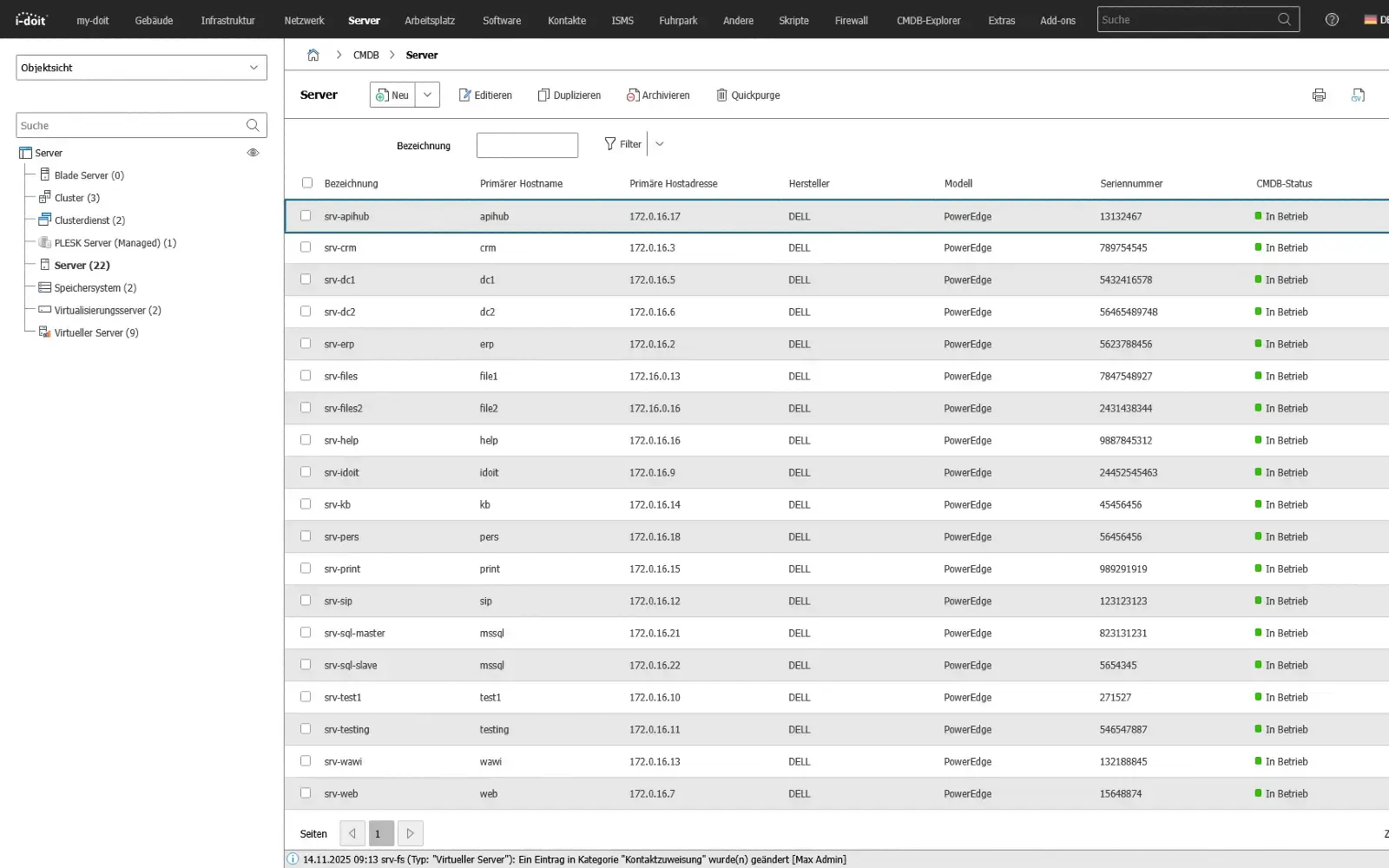

3. Import starten – fertig übernommen in die CMDB

Nach dem Start des Imports übernimmt i-doit alle Daten automatisch in die CMDB. Die passenden Objekte werden angelegt und direkt miteinander verknüpft. Geräte werden den jeweiligen Standorten zugeordnet, Software wird mit den entsprechenden Systemen verbunden und Verträge erscheinen bei den zugehörigen Assets.

So werden die zuvor getrennten Excel-Dateien in eine einheitliche, strukturierte CMDB überführt. Die Informationen sind zentral verfügbar und sauber miteinander verknüpft.

Ergänzende Anwendungen

(KRITIS, ISO27001 und NIS2)

und Systemhandbücher

Drittsystemen (API)

QR-Codes

Endgeräte

1. Compliance einhalten (KRITIS, ISO27001 und NIS2)

Mi einer CMDB die Einhaltung von Gesetzen, Normen und Richtlichen sicherstellen.

Mit i-doit lassen sich Risiken nach ISO 27001 systematisch erfassen, bewerten und mit den betroffenen Assets verknüpfen. So entsteht eine transparente Grundlage für den Nachweis von Sicherheitsmaßnahmen und die Umsetzung von NIS2-Anforderungen. Technische und organisatorische Maßnahmen (TOMs) werden zentral dokumentiert, überwacht und revisionssicher gepflegt.

Vorteile:

- Auditierbare Unternehmensbereiche

- Revisionssichere Erfassung gemäß NIS2 & ISO-27001 & BSI-KritisV

- Stärkung der Informationssicherheit,

- Implementierung von PDCA-Prozessen

- Schnellere Reaktion im Störungs- oder Krisenfall

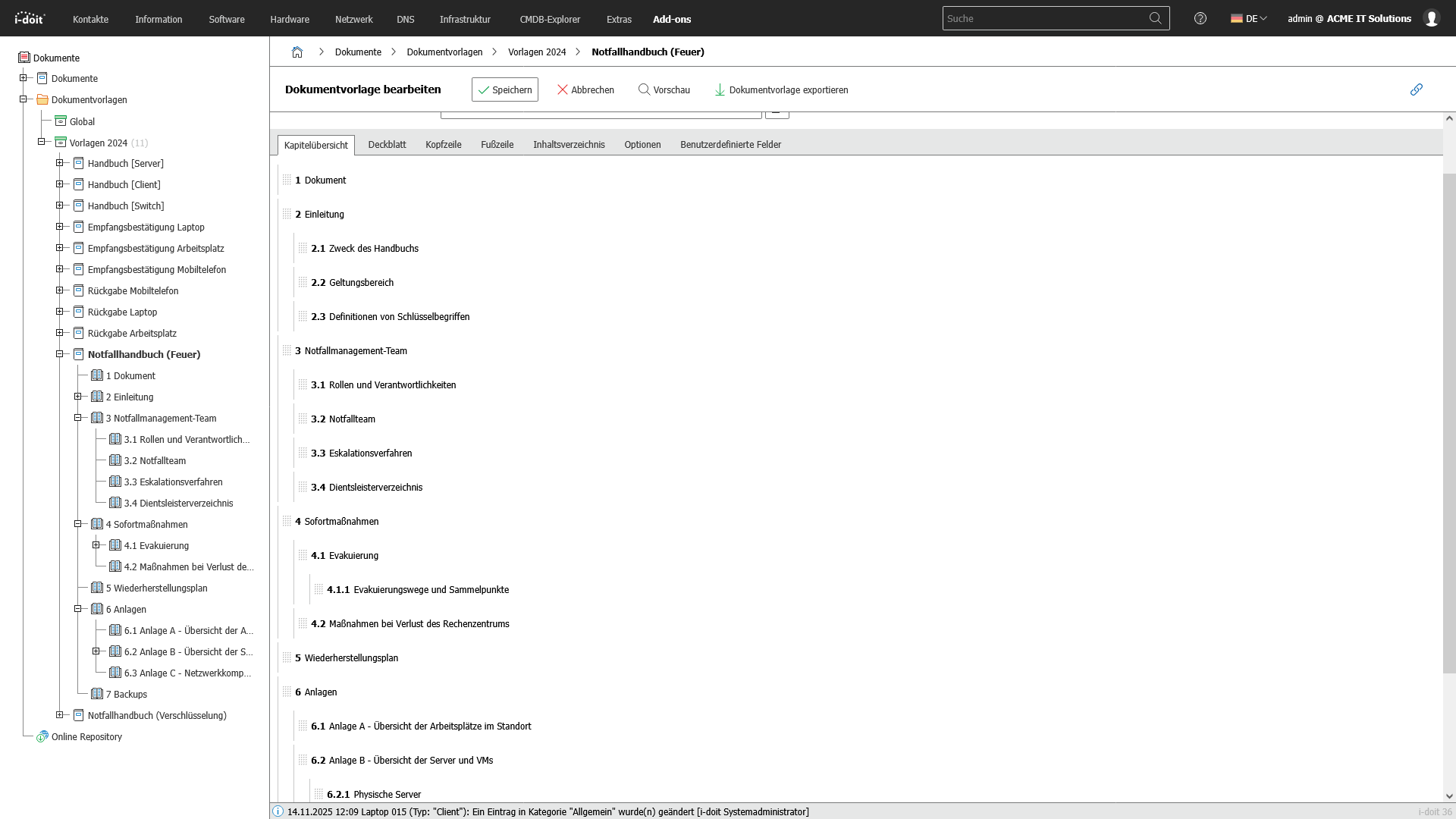

2. IT-Konzepte, Notfall- und Systemhandbücher

Betriebs- und Notfalldokumentation strukturiert erstellen, verknüpfen und revisionssicher pflegen.

Mit der CMDB i-doit erstellen und pflegen Unternehmen alle wichtigen technischen Dokumentationen vollständig, aktuell und revisionssicher. i-doit ermöglicht die strukturierte Erstellung von Notfallhandbüchern, Systemhandbüchern, Betriebskonzepten und Richtlinien. Diese können direkt mit den zugehörigen Assets, Prozessen und Standorten verknüpft werden. Dadurch wird jede Dokumentation automatisch mit realen Zuständen aus der IT-Landschaft gespeist und bleibt dauerhaft konsistent.

Alle relevanten Informationen wie Verantwortlichkeiten, Betriebsparameter, Abhängigkeiten, Wiederanlaufprozesse und Wiederherstellungszeiten (RTO/RPO) werden zentral gepflegt und versioniert. Durch die Verbindung zu Infrastruktur, Anwendungen und Diensten wird die Dokumentation nicht nur gepflegt, sondern aktiv gelebt und stetig aktuell gehalten. Einer der wichtigsten Faktoren für Audits, Zertifizierungen und Betriebsstabilität.

Vorteile:

- Zentrale, versionierte und revisionssichere Dokumentation

- Klare Verantwortlichkeiten und nachvollziehbare Betriebsabläufe

- Audit- und prüfungssichere Nachweise gemäß ISO 27001, NIS2 und BSI-Anforderungen

- Schnellere Wiederanlaufzeiten im Notfall durch klare, stets aktuelle Anweisungen

- Transparente Abhängigkeiten zwischen Systemen, Prozessen und Services

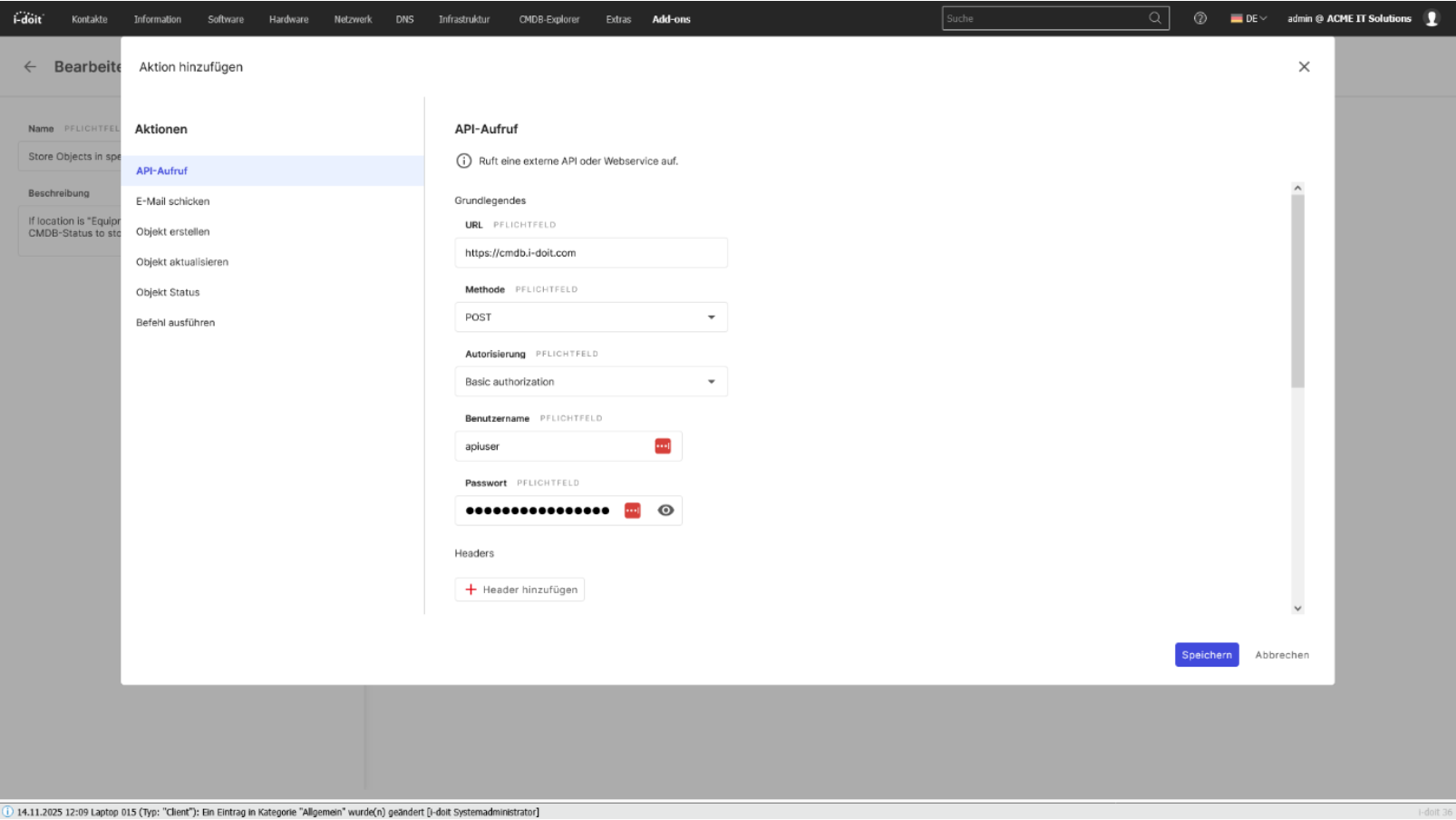

3. Anbindung von Drittsystemen (API)

Systeme automatisiert verbinden und Daten nahtlos zwischen Anwendungen austauschen.

Mit der i-doit API binden Sie Ihre CMDB nahtlos an bestehende Anwendungen, Dienste und Automatisierungen an. Ob Ticketing, Monitoring, Discovery, Asset-Management oder eigene Business-Tools: Daten können bidirektional ausgetauscht, aktualisiert und in Echtzeit verarbeitet werden. Dadurch entsteht ein zentraler Informationspunkt, der verschiedene Systeme miteinander verbindet und Abläufe erheblich vereinfacht.

Konfigurationen, Statuswerte, Objektdaten und Beziehungen lassen sich automatisiert an externe Systeme übergeben oder aus diesen übernehmen. Änderungen, die in einem angeschlossenen System vorgenommen werden, können sofort in der CMDB abgebildet werden – ohne manuellen Aufwand und ohne doppelte Datenhaltung.

Die API ermöglicht es Unternehmen, ihre Prozesse flexibel zu erweitern, Workflows zu automatisieren und Informationen genau dort verfügbar zu machen, wo sie benötigt werden.

Vorteile:

- Automatischer Datenaustausch zwischen CMDB und Dritt-Systemen

- Bidirektionale Synchronisierung von Assets, Statuswerten, Beziehungen und Metadaten

- Keine doppelte Pflege dank zentraler, einheitlicher Datenquelle

- Flexible Integration in bestehende Softwarelandschaften und eigens entwickelte Tools

- Automatisierung von Abläufen (z. B. Erstellung neuer Tickets, Discovery-Updates, Monitoring-Warnungen)

- Höhere Datenqualität, da Informationen stets aktuell und konsistent gehalten werden

- Optimale Grundlage für Prozesse, Reporting, Audits und ITSM-Workflows

4. Inventarisierung mit QR-Codes

Assets vor Ort sofort erfassen, identifizieren und direkt in der CMDB aktualisieren.

Mit der CMDB i-doit lässt sich die gesamte Inventarisierung digitalisieren und durch den Einsatz von QR-Codes erheblich vereinfachen. Jedes Asset, von Servern und Netzwerkkomponenten bis hin zu mobilen Endgeräten, Möbeln oder Werkzeugen, erhält einen eindeutigen QR-Code, der direkt auf die Assets in i-doit verweist. Dadurch werden Informationen vor Ort sofort abrufbar und Änderungen können direkt am Objekt erfasst werden.

Über mobile Endgeräte lassen sich Hardware, Softwarestände, Standorte, Verantwortlichkeiten oder Wartungsinformationen schnell und fehlerfrei aktualisieren. Die QR-Code-Funktion unterstützt sowohl interne Prozesse als auch Audits, Inventurprüfungen und lifecycle-basierte Dokumentation.

Vorteile:

- Schnelle, ortsnahe Inventarisierung mittels Smartphone oder Tablet

- Reduzierte Fehlerquote durch automatisierte Zuordnung

- Zentral gepflegte Daten als Grundlage für Audits und ITSM-Prozesse

- Transparente Dokumentation von Standort- und Zustandsänderungen

- Ideal für Inventuren, Umzüge, Technikwechsel und lifecycle-basierte Prozesse

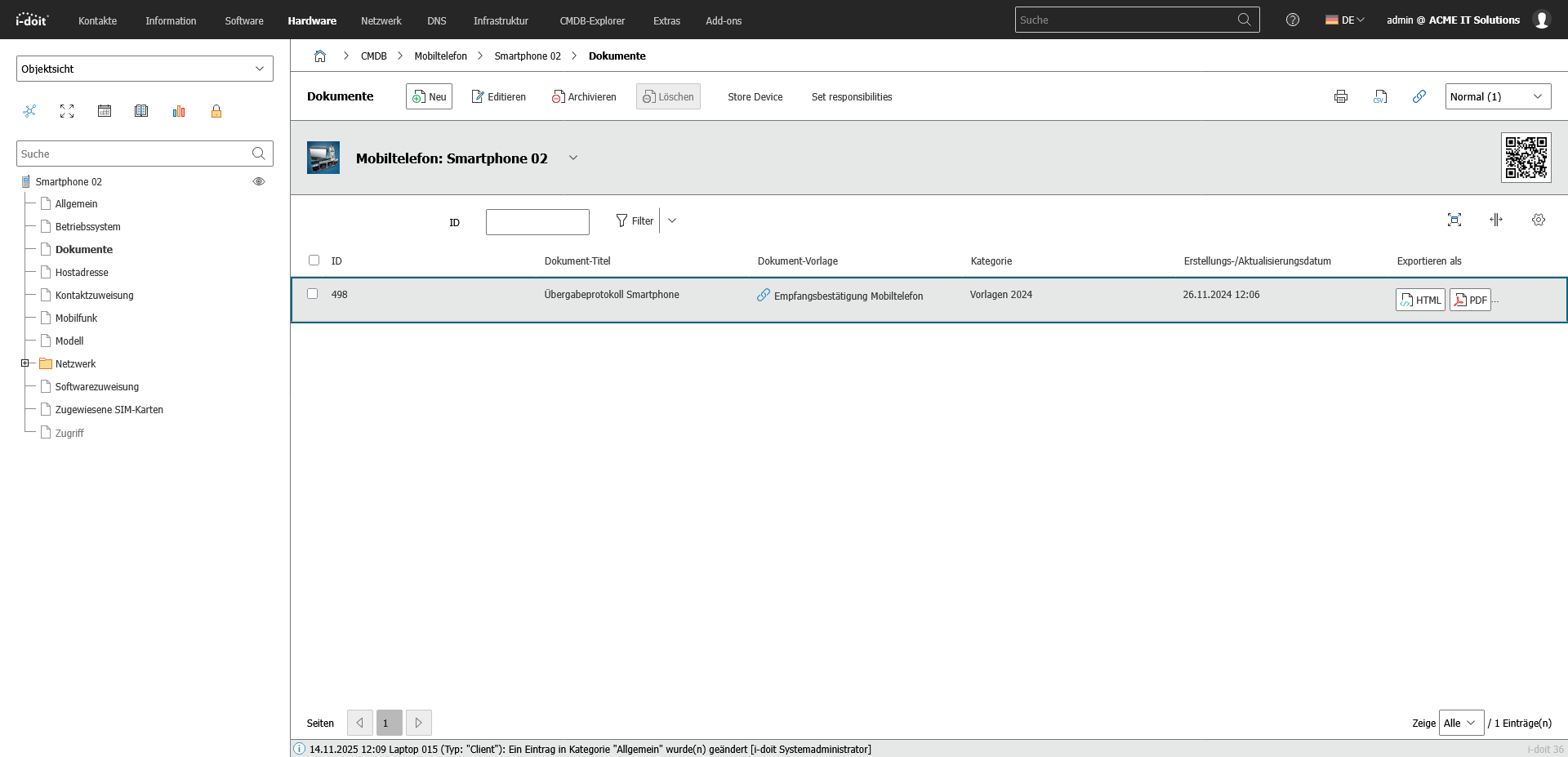

5. Verwaltung mobiler Endgeräte

Smartphones, Tablets und Laptops zentral steuern, dokumentieren und sicher verwalten.

Mit i-doit lassen sich mobile Endgeräte wie Smartphones, Tablets, Laptops und Zubehör zentral, vollständig und revisionssicher verwalten. Alle relevanten Informationen – von Seriennummern über Verträge bis hin zu installierten Apps und Sicherheitsrichtlinien – werden übersichtlich erfasst und mit Nutzern, Standorten und Services verknüpft. Dadurch behalten Unternehmen jederzeit den Überblick über Bestände, Verantwortlichkeiten und Lebenszyklen.

Durch die Verknüpfung mit MDM-Systemen, Inventarisierungswerkzeugen oder Active Directory können Geräte automatisch synchronisiert und aktuell gehalten werden. Richtlinien, Sicherheitsanforderungen und Compliance-Vorgaben werden transparent dokumentiert und mit den jeweiligen Assets abgebildet. Ausfälle, Verlustfälle und Gerätewechsel können effizient nachverfolgt und gesteuert werden.

Vorteile:

- Transparente Verwaltung aller mobilen Geräte im Unternehmen

- Reduzierte Risiken durch dokumentierte Sicherheits- und Compliance-Vorgaben

- Automatische Aktualisierung über MDM- oder AD-Schnittstellen

- Schnellere Prozesse bei Onboarding, Gerätetausch oder Verlustfällen

- Zentrale Datenbasis als Grundlage für Audits, ITSM und Budgetplanung

.png?width=300&name=Contact%20(1).png)

Buchen Sie Ihre persönliche Live-Demo

Unser i-doit Team nimmt sich gerne Zeit, um Sie bei Ihrem Anwendungsfall persönlich zu beraten.

Integrationen

i-doit lässt sich nahtlos mit IT Service-Desk-Systemen verbinden, um Ihre Support-Prozesse zu optimieren. Beispiele für kompatible Systeme sind ((OTRS)) Community Edition, KIX Service Management und Zammad.

Durch die flexible API kann i-doit mit zahlreichen Softwarelösungen integriert werden, unter anderem mit ERP Systemen.

Um automatisiert Daten und Assets zu Ihrem i-doit System hinzuzufügen, empfehlen wir die Verwendung von spezialisierten Inventarisierungs-Systemen, wie JDisc oder OCS.

Mit i-doit dokumentieren Sie Ihre Netzwerktopologie detailliert und übersichtlich und können Integrationen einbinden.

Für eine zentrale und sichere Benutzer- und Rechteverwaltung kann i-doit in Verzeichnisdienste wie LDAP oder Active Directory integriert werden.

i-doit ist wie gemacht für den gemeinsamen Betrieb von Monitoring Systemen. Beispiele sind hier: Nagios oder Checkmk.

Passende Add-ons

Unsere Add-ons für modulare Funktionserweiterung

Erstellen Sie leistungsstarke Automatisierungen ohne Programmierkenntnisse ganz einfach nach einem Zeitplan oder manuell per Knopfdruck starten.

Erhalten Sie 4 leistungsstarke Add-ons zum Preis von 2! Flows, Documents, Analysis and Forms.

Dokumente auch als PDF automatisch erstellen mit tagesaktuellen Daten (z.B. Hardware-Übergabeschein oder Desaster Recovery Plan).

Automatisieren Sie den Betrieb Ihres Rechenzentrums mit den aktuellen Daten aus der CMDB. Ereignisse (Events) lösen die weiteren Prozesse aus und steuern diese.

Das Maintenance Add-on unterstützt die Planung, Durchführung und Dokumentation von Wartungen und Prüfungen. Wartungsintervalle, Termine und Zuständigkeiten werden zentral verwaltet und direkt mit den jeweiligen Geräten, Anlagen oder Systemen verknüpft.

Mit dem API Add-on lassen sich Daten automatisiert in i-doit lesen, schreiben und aktualisieren. Perfekt für Integrationen mit Ticket-Systemen, Inventarisierungs-Tools oder eigenen Automationen.

Add-on für mächtige Datenanalyse. Berechnen Sie Servicekosten, prüfen Sie die Datenqualität der CMDB und führen Sie Ausfallsimulationen durch.

Erstellen Sie auf einfache Weise Formulare, die Sie Nutzern zur vereinfachten Dateneingabe zur Verfügung stellen. Beispiel: Hardware oder Waren selbst dokumentieren lassen.

Bauen Sie ein Information-Security-Management-System mit Risikoanalyse und -management nach ISO 27001 auf.

Integrieren Sie das Monitoring-System Checkmk2 in i-doit. Abgleiche zwischen SOLL und IST aus CMDB und Monitoring werden damit unterstützt.

Hinterlegen Sie Buttons mit eigenen Triggern und starten Sie IT-Prozesse direkt aus i-doit –z.B. das automatische Deployen einer virtuellen Maschine.

Mit diesem Add-on können Sie ein Managementsystem für die Informationssicherheit (ISMS) nach IT-Grundschutz-Methodik des BSI erstellen.