ISMS

Software, Use Cases & Lösungen

4.7/5 auf Capterra | 2.000+ zufriedene Kunden

Was ist ein ISMS?

Einführung

Ein Informationssicherheits-Managementsystem (ISMS) ist ein strukturiertes System von Prozessen, Richtlinien und Maßnahmen, mit dem Unternehmen ihre Informationswerte systematisch schützen. Es umfasst nicht nur technische Sicherheitsmechanismen, sondern auch organisatorische Regeln, Verantwortlichkeiten, Risikobewertungen und kontinuierliche Verbesserungsprozesse.

Das ISMS betrachtet Informationen ganzheitlich – unabhängig davon, ob sie digital, physisch, in Prozessen oder im Kopf von Mitarbeitenden existieren. Es definiert, welche Werte geschützt werden müssen, welche Risiken bestehen, welche Schutzmaßnahmen erforderlich sind und wie deren Wirksamkeit überwacht wird.

Der Vorteil: Unternehmen erreichen ein kontrolliertes, nachvollziehbares und auditfestes Sicherheitsniveau, reduzieren Sicherheitsrisiken, erfüllen Compliance-Anforderungen (z. B. ISO 27001, NIS2, BAIT) und verbessern die Reaktionsfähigkeit bei Sicherheitsvorfällen. Ein gut implementiertes ISMS stellt sicher, dass Informationssicherheit kein einmaliges Projekt, sondern ein laufender und messbarer Managementprozess ist, der von allen relevanten Stakeholdern getragen wird.

Use-Cases

i-doit unterstützt zahlreiche Anwendungsfälle in Zusammenhang mit IT-Dokumentation, ISMS und digitaler Resilienz

i-doit unterstützt GAP-Analysen nach Standards wie ISO 27001, ISO 9001 oder NIS2 inklusive Reifegradbewertung, Verantwortlichkeiten und Dokumentenzuordnung.

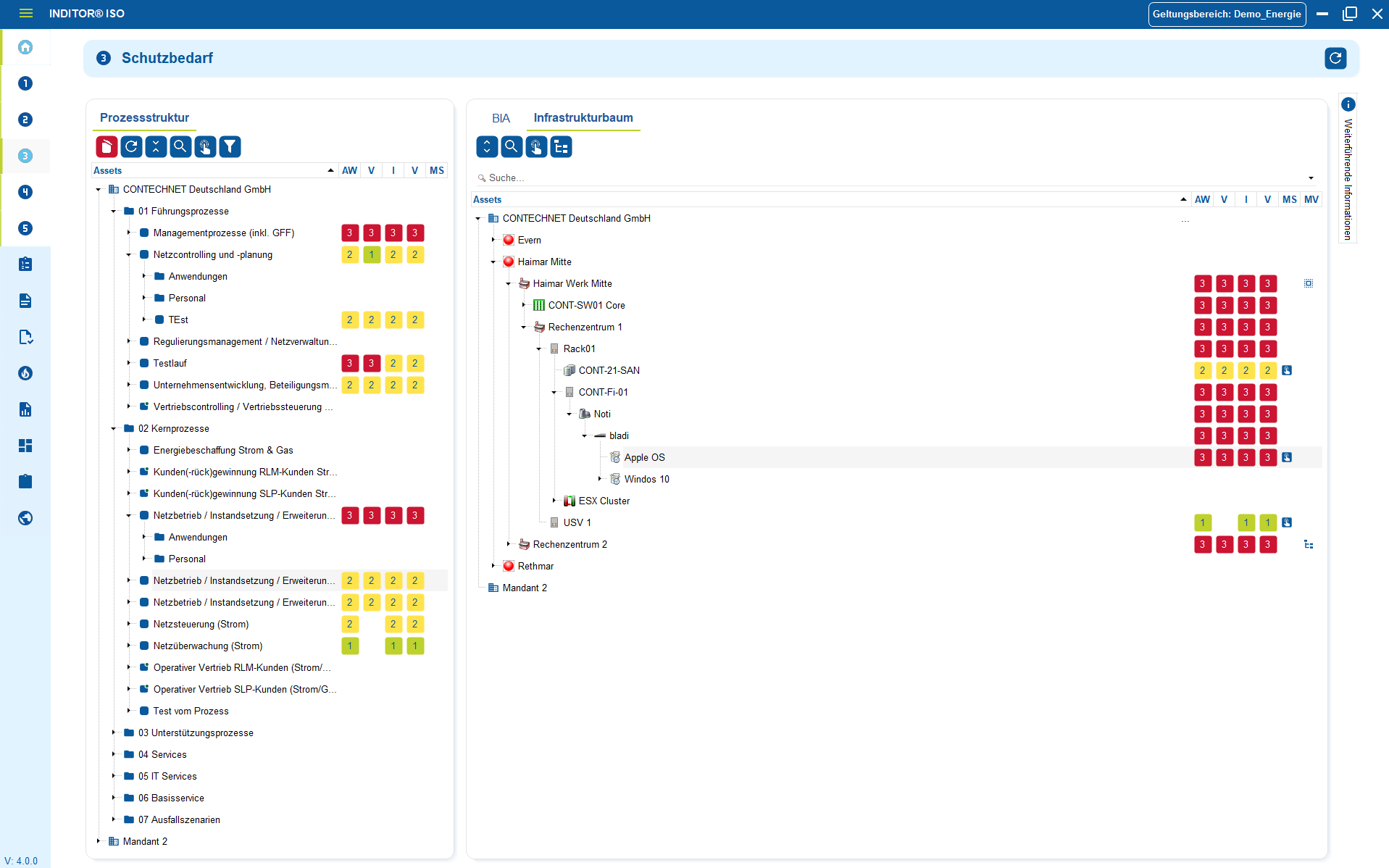

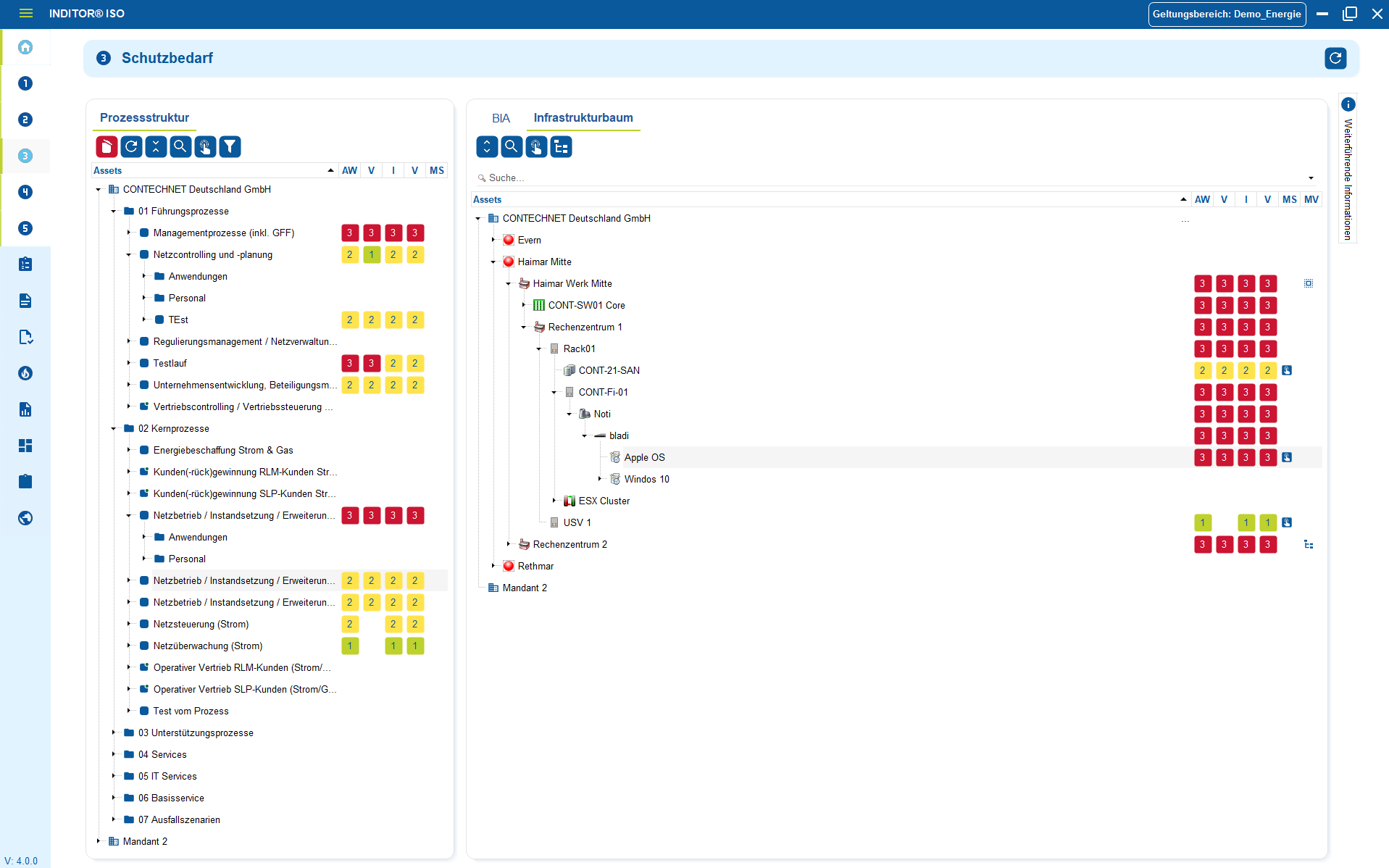

i-doit ermöglicht Schutzbedarfsanalysen mit automatischer Vererbung in die Infrastruktur, Gefährdungsbewertung und Nachverfolgung von Maßnahmen.

management

Description missing

management

Description missing

Description missing

management

i-doit erstellt Maßnahmen, verknüpft Zielobjekte, definiert Zuständigkeiten und Fristen und benachrichtigt automatisch per E-Mail.

management

Description missing

Warum ein ISMS die Basis für die ISO 27001 bildet

Viele Unternehmen stehen vor der Herausforderung, ein ISMS von Grund auf aufzubauen. Häufig fehlt eine zentrale Struktur, Verantwortlichkeiten sind unklar und Risiken oder Maßnahmen werden nur fragmentiert erfasst.

i-doit löst genau dieses Problem durch eine klar aufgebaute, logisch verknüpfte und auditfähige Informationsbasis. Risiken, Maßnahmen (TOMs), Verantwortlichkeiten, Prozesse und Assets werden einheitlich abgebildet – und ergeben das vollständige, nachvollziehbare Fundament, das für ISO 27001 zwingend erforderlich ist.

Vorteile:

- Klarer Einstieg: Eine fertige Struktur für Risiken, Maßnahmen, Verantwortlichkeiten und Dokumente – ohne Vorarbeit.

- Lückenlose Nachvollziehbarkeit: Jede Maßnahme, Prüfung und Entscheidung wird automatisch versioniert und historisiert.

- ISO-konforme Prozessunterstützung: Risikoanalyse, Behandlung, Wirksamkeitsprüfung und PDCA-Zyklus sind integriert und ohne Zusatztools umsetzbar.

Ein ISMS auf Basis von i-doit bildet alle sicherheitsrelevanten Informationen logisch miteinander ab – Risiken, Maßnahmen, Prozesse, Assets und Verantwortliche greifen nahtlos ineinander.

In 3 Schritten zum ISMS

und bewerten

und nachweisen

verwalten

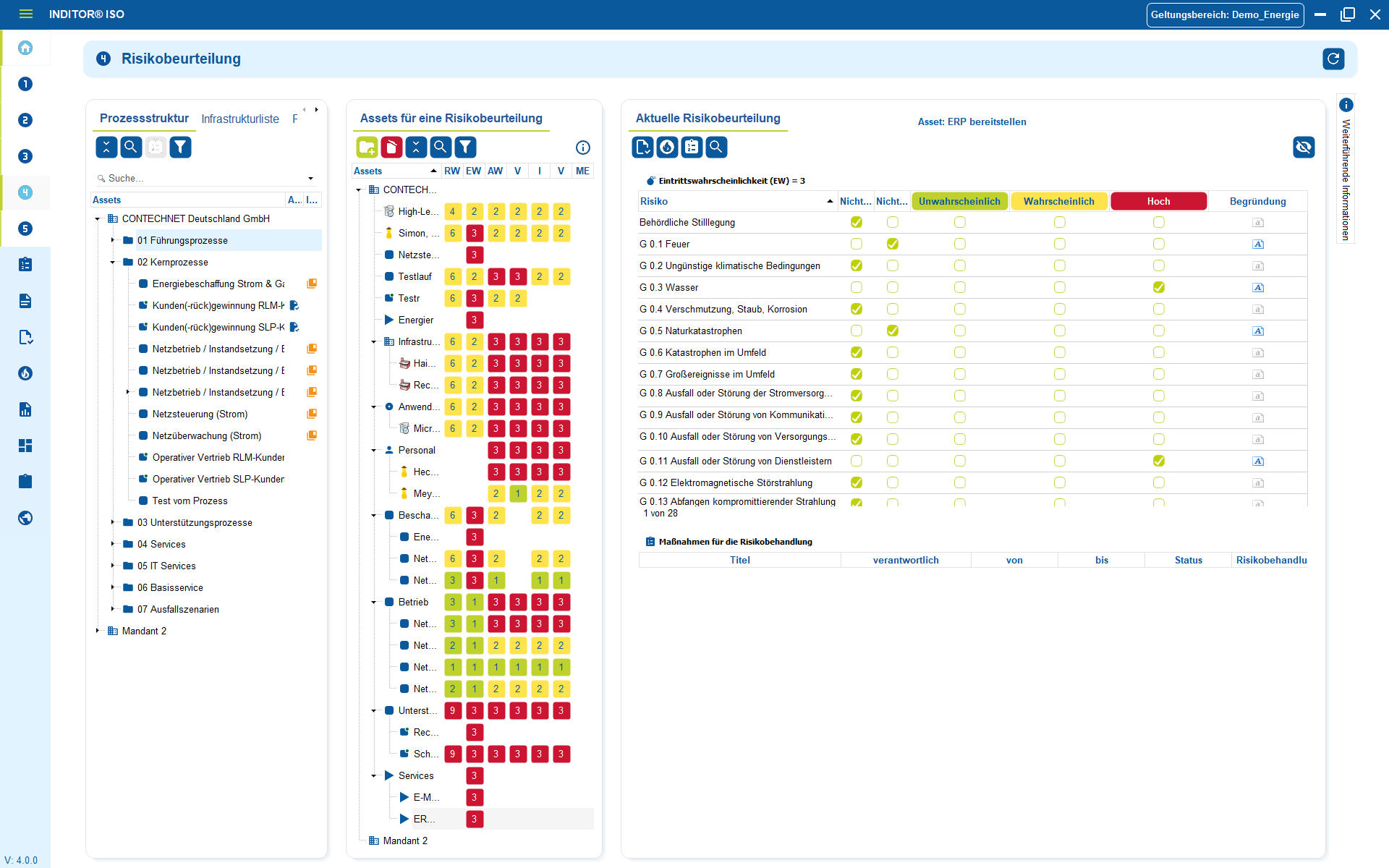

1. ISMS und Asset-Management – Risiken identifizieren und bewerten

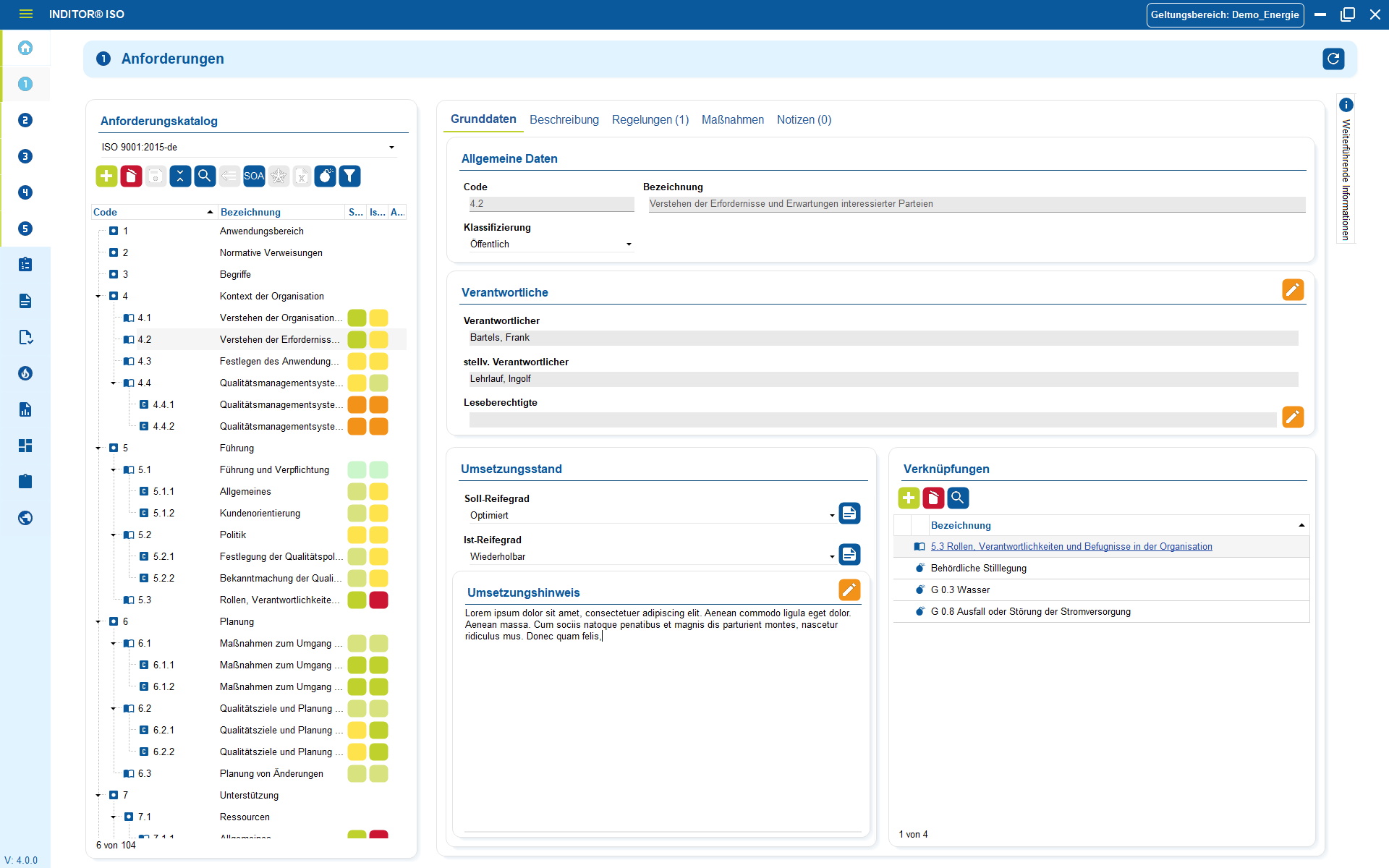

Für die ISO 27001 ist das Asset Management ein zentrales Element: Unternehmen müssen wissen, welche Assets sie besitzen, wo sie sich befinden, welchen Schutzbedarf sie haben und welche Risiken mit ihnen verbunden sind.

Unsere Tools bilden diese Anforderungen vollständig ab, indem alle relevanten Informationswerte von Servern, Anwendungen und Daten über Standorte und Prozesse bis hin zu Verantwortlichkeiten zentral erfasst und miteinander verknüpft werden. Darauf aufbauend kann die Risikoanalyse umgesetzt werden.

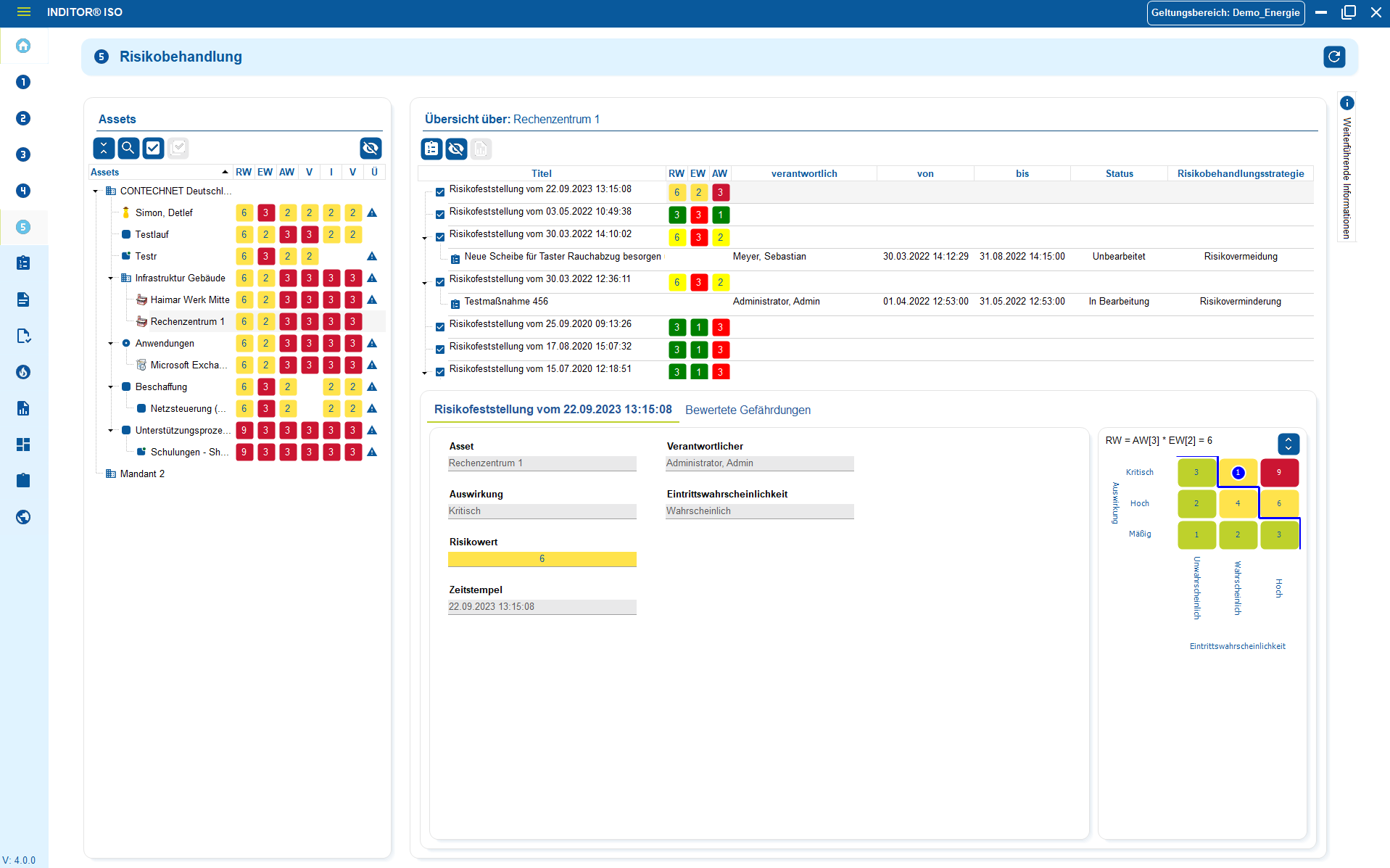

Bedrohungen, Schwachstellen und Auswirkungen werden direkt auf die jeweiligen Assets angewendet, wodurch die Risikobewertung nicht abstrakt, sondern konkret auf Basis der tatsächlichen Systemlandschaft erfolgt.

Vorteile:

- ISO-konformes Asset Management: Alle Informationswerte werden vollständig, strukturiert und mit Verantwortlichkeiten erfasst

- Risikobewertung: Bedrohungen, Schwachstellen und Auswirkungen lassen sich direkt an Assets, Prozessen oder Informationsklassen bewerten.

- Anhang-A-Kontrollen zuweisbar: Maßnahmen (Controls) aus Anhang A können sofort den betroffenen Assets und Risiken zugeordnet werden.

- Schutzbedarfsfeststellung integriert: Kritikalität, Vertraulichkeit, Integrität und Verfügbarkeit sind zentral abbildbar und fließen in die Risikoanalyse ein.

Anforderungen können für verschiedene Assets und Asset-Gruppen festgelegt werden.

2. Maßnahmen planen, umsetzen und nachweisen

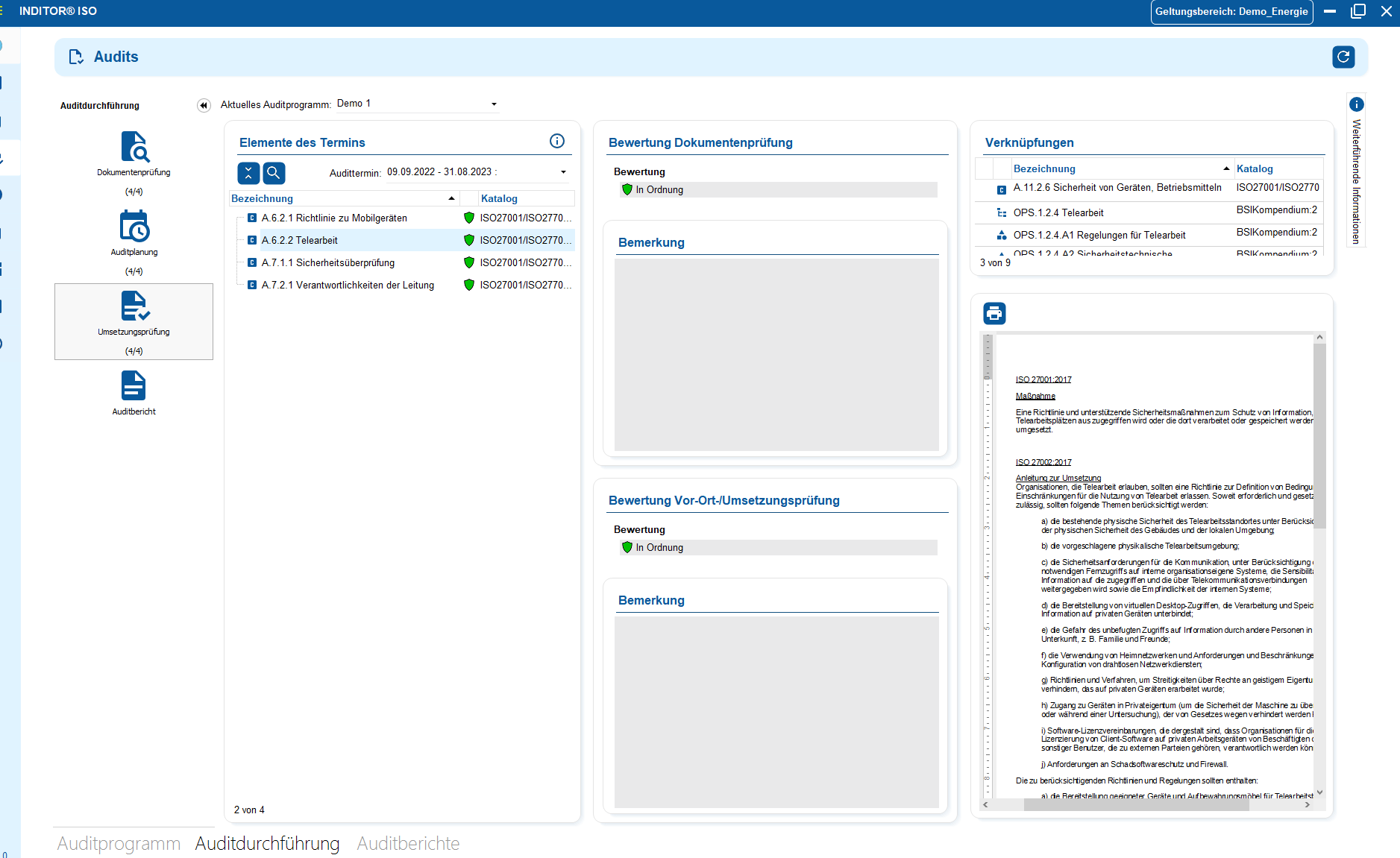

Die ISO 27001 verlangt, dass identifizierte Risiken durch geeignete Maßnahmen behandelt werden. Als Grundlage hierfür dienen Maßnahmen aus dem Anhang A, die je nach Risiko ausgewählt oder durch eigene Maßnahmen ergänzt werden können.

Mit unseren Tools bilden Sie diesen Prozess vollständig ab: Maßnahmen werden strukturiert erfasst, den relevanten Risiken und Assets zugeordnet und revisionssicher dokumentiert. Dadurch wird jederzeit nachvollziehbar, welche Controls umgesetzt, geprüft oder noch offen sind.

Vorteile:

- Abdeckung aller Annex-A-Kontrollen: Maßnahmen lassen sich direkt nach ISO 27001:2022 strukturieren und zuweisen.

- Revisionssichere Dokumentation: Jede Änderung wird historisiert – ideal für interne und externe Audits.

- Zuständigkeiten & Deadlines: Jeder Control erhält Verantwortliche, Fälligkeitsdaten und Status.

- Wirksamkeitsprüfung integriert: PDCA-Zyklus mit regelmäßiger Überprüfung und Nachweisführung.

- Direkte Verknüpfung zu Assets & Risiken: Maßnahmen greifen nicht abstrakt – sie hängen am tatsächlichen System oder Prozess.

Umsetzungsstand ihres ISO-27001-Maßnahmenkatalogs inkl. Nachweispflichten

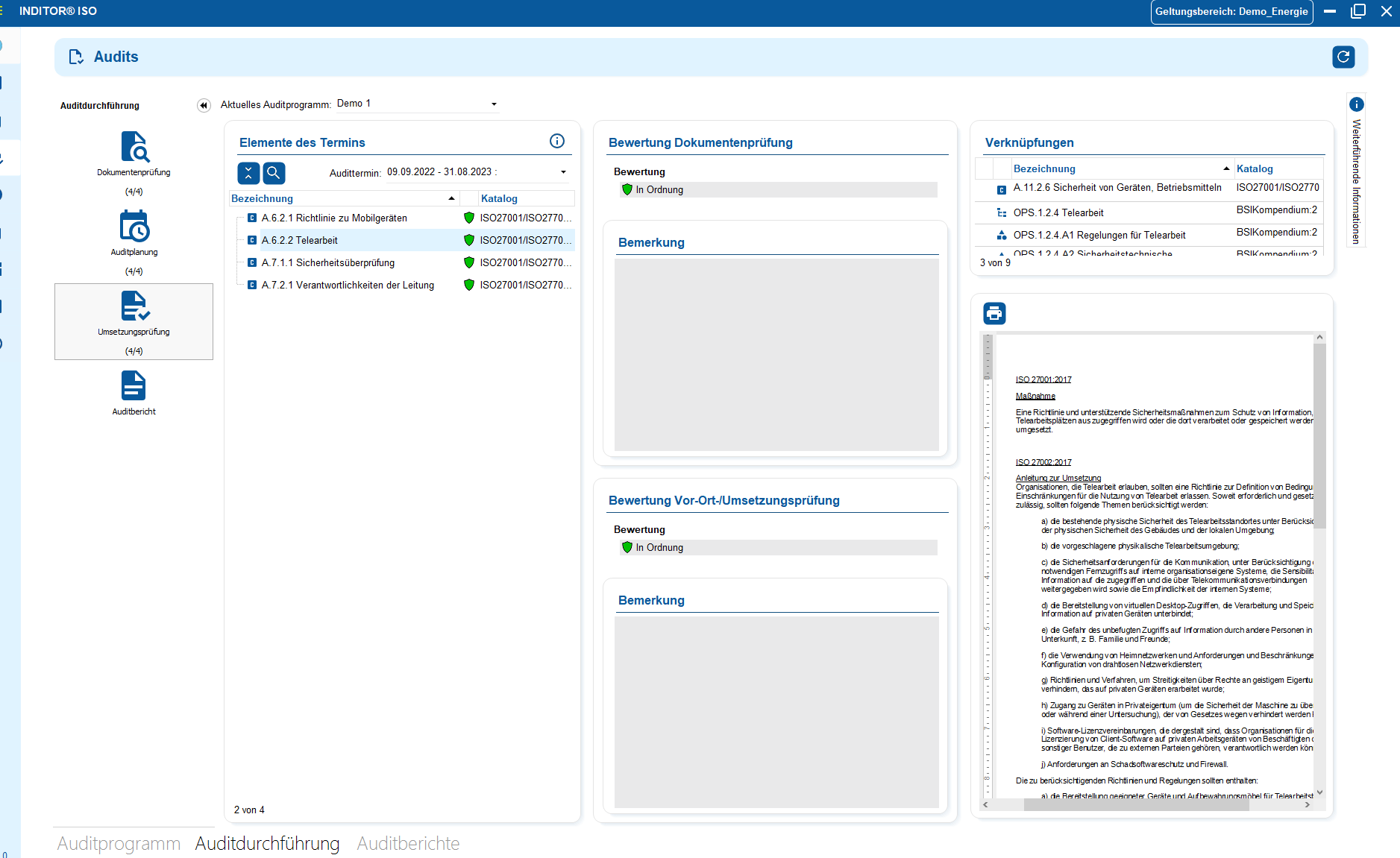

3. Richtlinien und Verfahren auditfest verwalten

Die ISO 27001 verlangt eine strukturierte, nachvollziehbare und versionskontrollierte Dokumentation aller sicherheitsrelevanten Informationen von Richtlinien und Leitlinien über Verfahren bis hin zu Protokollen und Nachweisen.

Mit unseren Tools lassen sich diese Dokumente zentral verwalten, eindeutig Verantwortlichen zuordnen, versionieren und direkt mit Assets, Risiken und Maßnahmen verknüpfen. Dadurch entsteht eine konsistente und auditfähige Dokumentationsbasis, die den Anforderungen von ISO 27001 vollständig entspricht.

Vorteile:

- Zentrale Ablage aller ISMS-Dokumente: Policies, Leitlinien, Verfahren, Protokolle und Arbeitsanweisungen an einem Ort.

- Versionierung & Historisierung: Änderungen werden revisionssicher gespeichert inklusive Verantwortlichen und Zeitstempeln.

- Nachweisführung für Audits: Prozesse, Entscheidungen und Maßnahmen lassen sich vollständig nachvollziehen.

- Verknüpfung mit Assets, Risiken und Controls: Dokumente sind nicht isoliert, sondern im Kontext der tatsächlichen IT- und Prozesslandschaft.

Aus den vorhandenen Informationen können System- und Notfallhandbücher generiert werden. Diese können regelmäßig aktualisiert und georedundant gespeichert werden.

Branchen

Sehen Sie ich alle Lösungen für Ihre Branche an

Mehr lesen

Beispiel Anwendungsfälle für ein ISMS

Assets

und Systemhandbücher

management

management

und Zugriffen

1. Import bestehender Assets

In vielen Unternehmen liegen Daten zu Systemen, Anwendungen, Standorten, Verträgen oder Verantwortlichkeiten bereits vor. Sie existieren jedoch oft verteilt über Excel-Listen, interne Ablagen, Monitoring-Informationen oder frühere Inventarisierungen. Statt diese Informationen erneut manuell zu erfassen, können bestehende Strukturen übernommen und in eine zentrale Informationssicherheitsarchitektur integriert werden.

Der Import ermöglicht eine geordnete Zusammenführung aller relevanten Assets – von technischen Komponenten über Cloud-Dienste und Prozessdaten bis hin zu Rollen und Zuständigkeiten. Im Zuge des Imports werden die Daten klassifiziert, Verantwortlichkeiten zugewiesen und Abhängigkeiten sichtbar gemacht.

Auf dieser Basis lassen sich Schutzbedarfe bestimmen, Risiken bewerten und geeignete Maßnahmen nach ISO 27001 zuordnen.

Vorteile:

- Kein Neuanfang: vorhandene Informationen werden übernommen statt neu erfasst

- Transparenz: Assets, Verantwortlichkeiten und Abhängigkeiten werden klar sichtbar

- Struktur: Klassifizierung, Schutzbedarf und Risiko lassen sich unmittelbar zuordnen

- Nachvollziehbarkeit: Änderungen werden versioniert und auditfähig dokumentiert

- Zukunftssicherheit: Wiederholbare Importe vermeiden Datensilos und Doppelpflege

Bild zeigt: Import Ihrer bestehenden Assets aus Excel oder anderen Drittanbietertools

2. IT-Konzepte, Notfall- und Systemhandbücher

Betriebs- und Notfalldokumentation strukturiert erstellen, verknüpfen und revisionssicher pflegen.

Mit unseren Tools erstellen und pflegen Sie alle wichtigen technischen Dokumentationen vollständig, aktuell und revisionssicher. Datenänderungen werden automatisch in Notfall-, Systemhandbücher, Betriebskonzepte und Richtlinien übernommen. Diese können direkt mit den zugehörigen Assets, Prozessen und Standorten verknüpft werden. Dadurch wird jede Dokumentation automatisch mit realen Zuständen aus der IT-Landschaft gespeist und bleibt dauerhaft konsistent.

Alle relevanten Informationen wie Verantwortlichkeiten, Betriebsparameter, Abhängigkeiten, Wiederanlaufprozesse und Wiederherstellungszeiten (RTO/RPO) werden zentral gepflegt und versioniert. Durch die Verbindung zu Infrastruktur, Anwendungen und Diensten wird die Dokumentation nicht nur gepflegt, sondern aktiv gelebt und stetig aktuell gehalten. Einer der wichtigsten Faktoren für Audits, Zertifizierungen und Betriebsstabilität.

Vorteile:

- Zentrale, versionierte und revisionssichere Dokumentation

- Klare Verantwortlichkeiten und nachvollziehbare Betriebsabläufe

- Audit- und prüfungssichere Nachweise gemäß ISO 27001, NIS2 und BSI-Anforderungen

- Schnellere Wiederanlaufzeiten im Notfall durch klare, stets aktuelle Anweisungen

- Transparente Abhängigkeiten zwischen Systemen, Prozessen und Services

Bild zeigt: Aus den vorhandenen Informationen können System- und Notfallhandbücher generiert werden. Diese können regelmäßig aktualisiert und georedundant gespeichert werden.

3. Sicherheitsvorfallmanagement

Vorgänge und zugehörige Assets verknüpfen

IT-Serviceprozesse effizient und transparent steuern. Mit der Integration von Ticket-Systemen in i-doit bündeln Sie alle Vorgänge an einem Ort. Von Störungsmeldungen über Change Requests bis hin zu Serviceanfragen. Durch die Verknüpfung mit Ihren Assets, Verträgen und Verantwortlichkeiten entsteht eine zentrale Informationsbasis für den gesamten IT-Betrieb.

Tickets werden nachvollziehbar dokumentiert, automatisch klassifiziert und können anhand definierter Workflows priorisiert, delegiert und abgeschlossen werden. So entsteht ein reibungsloser Ablauf zwischen Technik, Organisation und Support.

Vorteile:

- Einheitliche Steuerung aller IT-Vorgänge

- Klare Zuständigkeiten und schnellere Reaktionszeiten

- Lückenlose Nachvollziehbarkeit von Änderungen und Maßnahmen

- Direkte Verbindung zu CMDB-Objekten und Dokumentation

- Grundlage für Kennzahlen, Auswertungen und Prozessoptimierungen

Bild zeigt: Sicherheitsvorfälle können zentral erfasst und in die Risikobewertung einfließen

4. Lieferantenmanagement

Externe Dienstleister, Hosting-Anbieter, Wartungspartner oder Cloud-Services sind oft direkt in kritische Geschäftsprozesse eingebunden. Ein strukturiertes Lieferantenmanagement ermöglicht es, deren Leistungen, Risiken, Verträge und Abhängigkeiten zentral abzubilden. Verantwortlichkeiten, Servicelevels, Sicherheitsanforderungen und Auswirkungen auf Informationswerte werden nachvollziehbar dokumentiert und mit den betroffenen Prozessen und Maßnahmen verknüpft.

So behalten Unternehmen die Kontrolle darüber, welche Lieferanten auf welchen Informationswert zugreifen, welche Anforderungen gelten und ob vereinbarte Schutzmaßnahmen eingehalten werden

Vorteile:

- Transparenz über alle sicherheitsrelevanten Lieferanten und Dienstleister

- Nachvollziehbare Zuordnung zu Assets, Prozessen, Standorten und Risiken

- Klare Verantwortlichkeiten, Zuständigkeiten und Servicelevels

- Vertragliche Sicherheitsanforderungen und Compliance-Vorgaben zentral dokumentierbar

- Nachweisbereit für Audits, Zertifizierungen und regulatorische Prüfungen

Bild zeigt: Der Status von Systemen, Geräten und anderen Assets ist direkt in der IT-Dokumentation ersichtlich.

5. Verteilung von Aufgaben und Zugriff auf Informationen präzise steuern

Ein funktionierendes ISMS benötigt klare Zuständigkeiten. Wer Maßnahmen bewertet, wer Risiken freigibt, wer Richtlinien ändern darf oder wer nur lesen darf – all das entscheidet über Sicherheit, Effizienz und Auditfähigkeit.

Durch fein granulierte Rollen- und Berechtigungskonzepte werden Verantwortlichkeiten eindeutig zugewiesen: Teams, Abteilungen und Personen erhalten genau den Zugriff, den sie für ihre Aufgaben benötigen. Sensible Informationen bleiben geschützt, operative Prozesse bleiben transparent und Nachweise werden nicht verwässert.

Vorteile:

- Klare Verantwortlichkeiten: Rollen und Aufgaben sind eindeutig zugeordnet – keine Grauzonen oder Doppelzuständigkeiten.

- Fein granulierte Zugriffssteuerung: Berechtigungen für Objekte, Kategorien und Prozesse lassen sich exakt definieren.

- Schutz sensibler Informationen: Kritische Daten sind nur für autorisierte Nutzer sichtbar und bearbeitbar.

- Auditfähigkeit durch Nachvollziehbarkeit: Jede Aktion lässt sich zeitlich, organisatorisch und personell zurückverfolgen.

- Reduzierte Fehler und Missverständnisse: Teams arbeiten nur mit den Informationen, die sie wirklich benötigen.

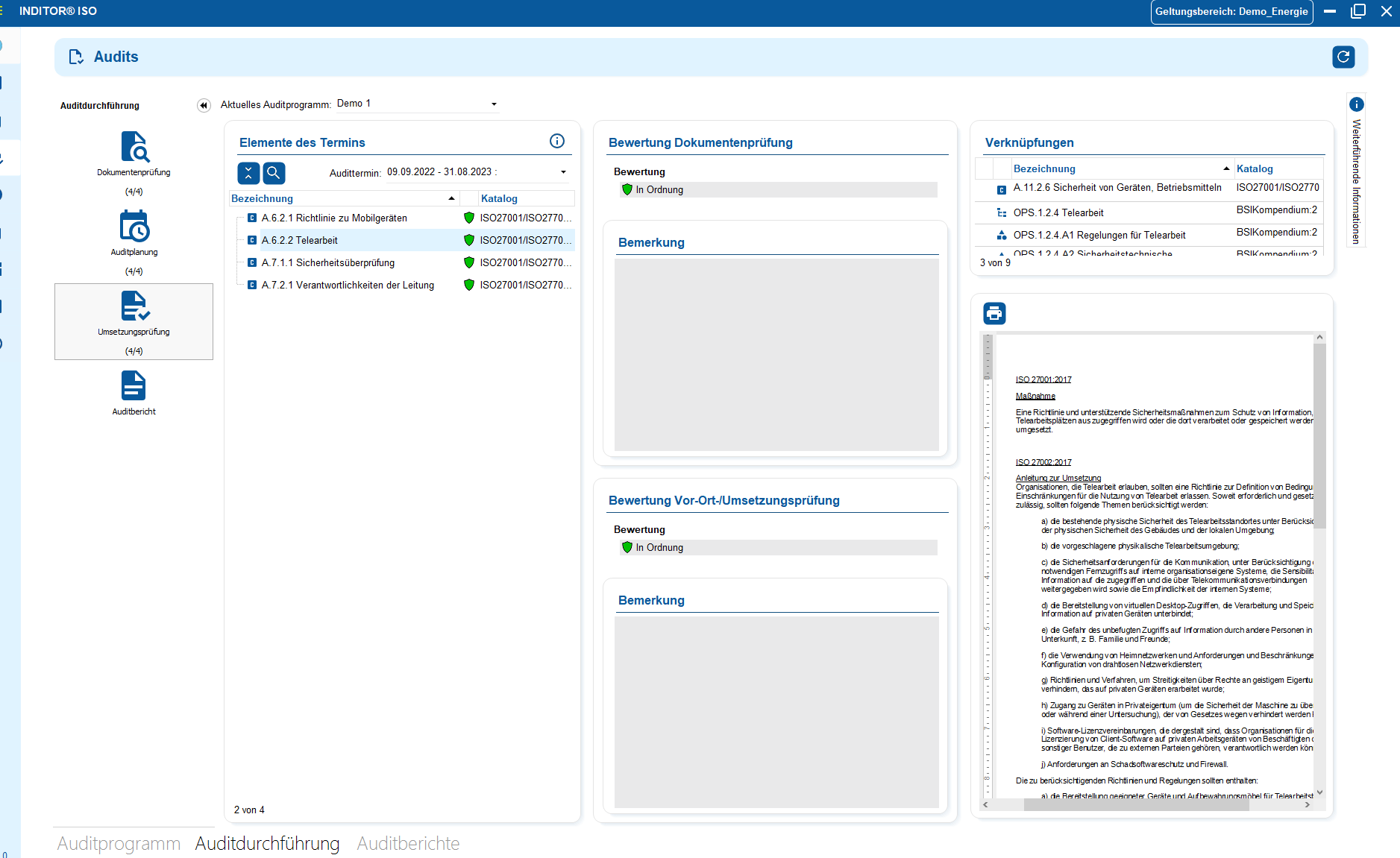

Bild zeigt: Die Erfassung von Auditberichten und Verteilung von Aufgaben kann zentral erfolgen.

.png?width=300&name=Contact%20(1).png)

Buchen Sie Ihre persönliche Live-Demo

Unser i-doit Team nimmt sich gerne Zeit, um Sie bei Ihrem Anwendungsfall persönlich zu beraten.

Passende Add-ons

Unsere Add-ons für modulare Funktionserweiterung

Erstellen Sie leistungsstarke Automatisierungen ohne Programmierkenntnisse ganz einfach nach einem Zeitplan oder manuell per Knopfdruck starten.

Erhalten Sie 4 leistungsstarke Add-ons zum Preis von 2! Flows, Documents, Analysis and Forms.

Dokumente auch als PDF automatisch erstellen mit tagesaktuellen Daten (z.B. Hardware-Übergabeschein oder Desaster Recovery Plan).

Automatisieren Sie den Betrieb Ihres Rechenzentrums mit den aktuellen Daten aus der CMDB. Ereignisse (Events) lösen die weiteren Prozesse aus und steuern diese.

Das Maintenance Add-on unterstützt die Planung, Durchführung und Dokumentation von Wartungen und Prüfungen. Wartungsintervalle, Termine und Zuständigkeiten werden zentral verwaltet und direkt mit den jeweiligen Geräten, Anlagen oder Systemen verknüpft.

Mit dem API Add-on lassen sich Daten automatisiert in i-doit lesen, schreiben und aktualisieren. Perfekt für Integrationen mit Ticket-Systemen, Inventarisierungs-Tools oder eigenen Automationen.

Add-on für mächtige Datenanalyse. Berechnen Sie Servicekosten, prüfen Sie die Datenqualität der CMDB und führen Sie Ausfallsimulationen durch.

Erstellen Sie auf einfache Weise Formulare, die Sie Nutzern zur vereinfachten Dateneingabe zur Verfügung stellen. Beispiel: Hardware oder Waren selbst dokumentieren lassen.

Bauen Sie ein Information-Security-Management-System mit Risikoanalyse und -management nach ISO 27001 auf.

Integrieren Sie das Monitoring-System Checkmk2 in i-doit. Abgleiche zwischen SOLL und IST aus CMDB und Monitoring werden damit unterstützt.

Hinterlegen Sie Buttons mit eigenen Triggern und starten Sie IT-Prozesse direkt aus i-doit –z.B. das automatische Deployen einer virtuellen Maschine.

Mit diesem Add-on können Sie ein Managementsystem für die Informationssicherheit (ISMS) nach IT-Grundschutz-Methodik des BSI erstellen.