Standortmanagement

Mit i-doit erstellen Sie eine vollständig nachvollziehbare Abbildung Ihrer Standorte, Gebäude, Etagen und Räume über Netzwerkdosen bis zum Serverschrank

4.7/5 auf Capterra | 2.000+ zufriedene Kunden

Die 6 wichtigsten Funktionen für Standortmanagement

Strukturierte Erfassung von Standorten, Gebäuden, Hallen, Etagen und Räumen. Alle Informationen sind zentral versioniert und auditfähig.

Grundrisse und Infrastrukturpläne werden abgebildet – alle Objekte sind darin sichtbar verknüpft.

Racks, Patchfelder, Stromverteiler, USV und Notstrom werden präzise modelliert.

Für alle Objekte werden automatisch Beziehungen angelegt um Abhäöngigkeiten direkt erkennen zu können.

IT-Notfallpläne und ISMS-Maßnahmen greifen direkt auf die Standortdaten zu.

Vollständige Abbildung Ihrer physischen Infrastruktur

Warum Ihre physische Infrastruktur zentral abbilden?

Viele Unternehmen verwalten Informationen zu Standorten, Gebäuden und Räumen in unterschiedlichen Systemen oder Dokumenten. Das erschwert den Überblick, macht Abhängigkeiten unsichtbar und erhöht das Risiko bei Änderungen oder Störungen.

i-doit schafft eine zentrale, logisch aufgebaute und einheitliche Dokumentation Ihrer gesamten physischen Infrastruktur. Alle Standorte, Gebäude, Räume und zugehörigen Assets sind klar strukturiert miteinander verknüpft und jederzeit nachvollziehbar verfügbar. Audits.

Vorteile:

- Zentrale Informationsbasis für alle Standorte und physischen Assets

- Klare Struktur statt verteilter Listen, Pläne und Dateien

- Bessere Planbarkeit bei Umbauten, Erweiterungen und Umzügen

- Hohe Transparenz für Betrieb, Audits und Dokumentationspflichten

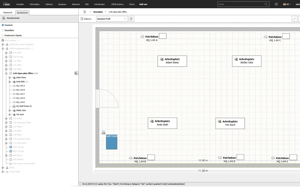

Etagen und Raumpläne (visualisiert)

Wie lassen sich Etagen und Räume übersichtlich visualisieren?

Ohne visuelle Darstellungen sind räumliche Zusammenhänge schwer verständlich, insbesondere für externe Dienstleister oder neue Mitarbeitende. Fehler bei Änderungen oder Störungen sind häufig die Folge.

i-doit ermöglicht die visuelle Abbildung von Etagen und Räumen anhand interaktiver Pläne. Infrastruktur, Geräte und Anschlüsse werden übersichtlich dargestellt und sind direkt mit den zugehörigen Informationen verknüpft.

Vorteille:

- Schnelle Orientierung durch visuelle Etagen- und Raumpläne

- Klare Darstellung von Infrastruktur und Belegungen

- Weniger Fehler bei Änderungen, Wartung und Fehlersuche

- Bessere Zusammenarbeit zwischen IT, Technik und Facility Management

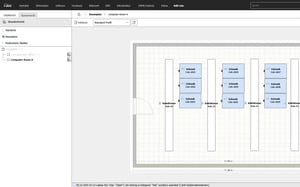

Serverräume und Serverschränke (visualisiert)

Wie behalten Sie Transparenz in Serverräumen und Serverschränken?

Serverräume sind hochkomplexe Bereiche, in denen fehlende oder veraltete Dokumentation schnell zu Risiken führen kann. Kapazitäten, Stromversorgung oder Belegungen sind oft nicht eindeutig nachvollziehbar.

i-doit visualisiert Serverräume und Serverschränke detailliert und strukturiert. Installierte Systeme, Netzwerk- und Stromkomponenten werden übersichtlich dargestellt und logisch miteinander verknüpft.

Vorteile:

- Übersichtliche Visualisierung von Racks und Komponenten

- Bessere Planung von Kapazitäten, Strom- und Platzbedarf

- Reduziertes Risiko bei Umbauten und Änderungen

- Schnellere Analyse bei Störungen und Ausfällen

- Unterstützung eines sicheren und stabilen Betriebs

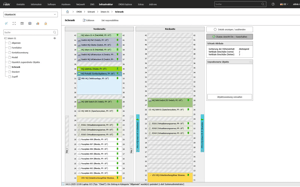

Netzwerkverbindungen und Verkabelung

Wie transparent ist Ihre Netzwerkverkabelung?

In vielen Organisationen ist die Netzwerkverkabelung nur teilweise dokumentiert oder über mehrere Systeme verteilt. Die Fehlersuche ist zeitaufwendig und Änderungen bergen ein hohes Risiko.

i-doit dokumentiert Netzwerkverbindungen durchgängig — vom Patchfeld über Switches bis hin zum Endgerät. Abhängigkeiten und Zusammenhänge sind jederzeit nachvollziehbar und zentral verfügbar.

Vorteille:

- Durchgängige Transparenz aller Netzwerkverbindungen

- Schnellere und gezieltere Fehlersuche

- Geringeres Risiko bei Änderungen und Erweiterungen

- Bessere Nachvollziehbarkeit von Abhängigkeiten

- Reduzierte Ausfallzeiten im Betrieb

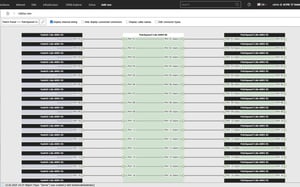

Dienstleister, Zutritt und Verantwortlichkeiten

Wer ist verantwortlich — und wer hat Zutritt?

Unklare Zuständigkeiten, fehlende Zugriffsübersichten oder unvollständig dokumentierte Dienstleister stellen ein Sicherheits- und Compliance-Risiko dar. Besonders bei Audits oder Störungen fehlen oft verlässliche Informationen.

i-doit ermöglicht die klare Zuordnung von Verantwortlichkeiten, Dienstleistern und Zutrittsrechten zu Standorten, Räumen und Infrastrukturkomponenten. Alle relevanten Informationen sind zentral dokumentiert und nachvollziehbar.

Vorteile:

- Klare Zuordnung von Verantwortlichkeiten je Standort und Raum

- Transparente Verwaltung von Zutritts- und Zugriffsrechten

- Bessere Kontrolle externer Dienstleister

- Unterstützung von Compliance- und Audit-Anforderungen

- Höhere Sicherheit durch klare Zuständigkeite

.png?width=300&name=Contact%20(1).png)

Buchen Sie Ihre persönliche Live-Demo

Unser i-doit Team nimmt sich gerne Zeit, um Sie bei Ihrem Anwendungsfall persönlich zu beraten.

Passende Add-ons

Unsere Add-ons für modulare Funktionserweiterung

Erstellen Sie leistungsstarke Automatisierungen ohne Programmierkenntnisse ganz einfach nach einem Zeitplan oder manuell per Knopfdruck starten.

Erhalten Sie 4 leistungsstarke Add-ons zum Preis von 2! Flows, Documents, Analysis and Forms.

Dokumente auch als PDF automatisch erstellen mit tagesaktuellen Daten (z.B. Hardware-Übergabeschein oder Desaster Recovery Plan).

Automatisieren Sie den Betrieb Ihres Rechenzentrums mit den aktuellen Daten aus der CMDB. Ereignisse (Events) lösen die weiteren Prozesse aus und steuern diese.

Das Maintenance Add-on unterstützt die Planung, Durchführung und Dokumentation von Wartungen und Prüfungen. Wartungsintervalle, Termine und Zuständigkeiten werden zentral verwaltet und direkt mit den jeweiligen Geräten, Anlagen oder Systemen verknüpft.

Mit dem API Add-on lassen sich Daten automatisiert in i-doit lesen, schreiben und aktualisieren. Perfekt für Integrationen mit Ticket-Systemen, Inventarisierungs-Tools oder eigenen Automationen.

Add-on für mächtige Datenanalyse. Berechnen Sie Servicekosten, prüfen Sie die Datenqualität der CMDB und führen Sie Ausfallsimulationen durch.

Erstellen Sie auf einfache Weise Formulare, die Sie Nutzern zur vereinfachten Dateneingabe zur Verfügung stellen. Beispiel: Hardware oder Waren selbst dokumentieren lassen.

Bauen Sie ein Information-Security-Management-System mit Risikoanalyse und -management nach ISO 27001 auf.

Integrieren Sie das Monitoring-System Checkmk2 in i-doit. Abgleiche zwischen SOLL und IST aus CMDB und Monitoring werden damit unterstützt.

Hinterlegen Sie Buttons mit eigenen Triggern und starten Sie IT-Prozesse direkt aus i-doit –z.B. das automatische Deployen einer virtuellen Maschine.

Mit diesem Add-on können Sie ein Managementsystem für die Informationssicherheit (ISMS) nach IT-Grundschutz-Methodik des BSI erstellen.

Verwandte Use-Cases

i-doit bietet Unternehmen umfassende Funktionen und Schnittstellen

Sie binden Ticketsysteme, Automatisierungstools und Monitoring-Systeme wie Zammad oder n8n per API direkt an.

Sie dokumentieren Arbeitsplätze mit Geräten, Peripherie und Verantwortlichen und steuern Übergaben sowie Rücknahmen zentral.

Sie steuern Audits zentral, planen Prüfungen, dokumentieren Ergebnisse und generieren automatisch Auditberichte.

Sie analysieren Ihre IT-Infrastruktur, erkennen Dokumentationslücken und erstellen standort-, nutzer- oder kostenstellenbezogene Reports sowie Audit-PDFs.

Sie werden automatisch über Fristen, Lizenzen und Garantien informiert und behalten Status und Handlungsbedarf im Blick.

Sie erfassen Clients, Server, Drucker und Peripherie automatisch und dokumentieren Hardware, Software und QR-Codes zentral.

Sie verwalten Benutzer, Konten und Rechte zentral, dokumentieren Verantwortlichkeiten und steuern Zugriffe pro System inklusive LDAP- und Gruppenanbindung.

Sie dokumentieren Datenschutzvorfälle DSGVO-konform, bewerten Risiken und leiten Maßnahmen zentral ab.

Sie verwalten Dokumente revisionssicher, versionieren und bearbeiten sie direkt im Tool und nutzen Vorlagen sowie Importfunktionen.

Sie erstellen technische und organisatorische Wiederanlaufpläne mit automatischer Berechnung der Wiederanlaufzeiten.

i-doit unterstützt GAP-Analysen nach Standards wie ISO 27001, ISO 9001 oder NIS2 inklusive Reifegradbewertung, Verantwortlichkeiten und Dokumentenzuordnung.

Sie verknüpfen Tickets mit betroffenen Geräten, analysieren Ursachen über Abhängigkeiten und überwachen SLAs zentral.

Sie erfassen und identifizieren Assets eindeutig per QR- und Barcode, erstellen individuelle Labels und inventarisieren Geräte mobil über App und Printer Tool.

Sie dokumentieren Notfallkonzepte, Systemhandbücher, Backups und Disaster-Recovery zentral und nachvollziehbar.

Sie dokumentieren Wartungen und Lifecycles, machen Änderungen nachvollziehbar, automatisieren Abläufe und behalten Zuständigkeiten und Garantiefristen im Blick.

Sie bewerten und verwalten Lieferanten zentral, dokumentieren Verträge und pflegen Kontaktdaten sowie Ersatzlieferanten.

Sie leiten Maßnahmen ab, verteilen Aufgaben, verfolgen Fristen und erhalten automatische Benachrichtigungen per Mail.

Sie integrieren Monitoring-Daten direkt in die IT-Dokumentation, sehen Ausfälle am Asset und verknüpfen Status mit der Change-Historie.

Sie dokumentieren aktive und passive Netzwerkelemente inklusive Verkabelung, Portbelegung, IP-Adressen und Konfigurationen zentral und nachvollziehbar.

Sie steuern Ein- und Austritte inklusive Geräteübergaben, Rückgaben und Einweisungsnachweisen zentral..

i-doit ermöglicht Schutzbedarfsanalysen mit automatischer Vererbung in die Infrastruktur, Gefährdungsbewertung und Nachverfolgung von Maßnahmen.

Sie dokumentieren und bewerten Sicherheitsvorfälle ISO- und NIS2-konform, ordnen betroffene Assets zu und leiten Maßnahmen zentral ab.

Sie erfassen und analysieren Software und Lizenzen, überwachen Laufzeiten, Nutzer und Berechtigungen und vermeiden Lizenzverstöße sowie unnötige Kosten.

Sie dokumentieren Standorte, Räume und Infrastruktur, verknüpfen diese mit Ansprechpartnern und visualisieren auch Serverräume übersichtlich.

Sie dokumentieren und verwalten Verträge zentral, verknüpfen diese mit Objekten und Verantwortlichen und werden automatisch über Fristen und Laufzeiten informiert.

Sie behalten Server, VMs, Abhängigkeiten und Zertifikate zentral und automatisch synchronisiert im Blick.